Was gehört alles zur IT-Sicherheit?

IT-Sicherheit, auch als Informationssicherheit oder Computersicherheit bekannt, ist ein umfassender Bereich, der sich mit dem Schutz von Informationen, Computersystemen und Netzwerken vor unbefugtem Zugriff, Missbrauch, Verlust oder Zerstörung befasst. IT-Sicherheit hat sich zu einem kritischen Aspekt in der heutigen technologieabhängigen Welt entwickelt, da immer mehr Geschäftsprozesse, Kommunikation und persönliche Daten in digitaler Form vorliegen.

Physische Sicherheit

Eine wichtige Komponente der IT-Sicherheit ist die physische Sicherheit von Geräten und Infrastrukturen, die für die Verarbeitung und Speicherung von Daten verwendet werden. Dazu gehören Maßnahmen wie Zutrittskontrollen, Videoüberwachung und Umgebungsüberwachung, um sicherzustellen, dass nur autorisierte Personen Zugang zu sensiblen Bereichen und Geräten haben.

Netzwerksicherheit

Netzwerksicherheit befasst sich mit dem Schutz von Netzwerkressourcen und -infrastrukturen vor unbefugtem Zugriff und Angriffen. Zu den wichtigsten Aspekten gehören Firewalls, Intrusion Detection Systems (IDS), Intrusion Prevention Systems (IPS), Virtual Private Networks (VPNs) sowie die regelmäßige Überwachung und Analyse des Netzwerkverkehrs.

Anwendungssicherheit

Anwendungssicherheit konzentriert sich auf den Schutz von Software-Anwendungen vor Bedrohungen und Schwachstellen, die während der Entwicklung, Implementierung oder Nutzung entstehen können. Dies beinhaltet Code-Reviews, Penetrationstests, Sicherheitsaudits und die Anwendung von Sicherheitsstandards wie der OWASP Top Ten.

Endgerätesicherheit

Die Sicherheit von Endgeräten wie Computern, Smartphones und Tablets ist ein weiterer wichtiger Bestandteil der IT-Sicherheit. Dazu gehören aktuelle Betriebssysteme und Anwendungen, Antivirensoftware, Verschlüsselungstechnologien sowie klare Sicherheitsrichtlinien.

Identitäts- und Zugriffsmanagement (IAM)

IAM befasst sich mit der Verwaltung und Kontrolle von Benutzeridentitäten, Authentifizierung und Zugriffsberechtigungen für IT-Ressourcen. Dazu gehören Single Sign-On (SSO), Multi-Faktor-Authentifizierung (MFA), rollenbasierter Zugriff und regelmäßige Zugriffsüberprüfungen.

Daten- und Informationssicherheit

Der Schutz von sensiblen Daten sowohl im Ruhezustand als auch während der Übertragung ist zentral. Dazu gehören Datenverschlüsselung, Tokenisierung und sichere Übertragungsprotokolle wie HTTPS und SFTP.

Sicherheitsbewusstsein und Schulung

Da der menschliche Faktor oft die größte Schwachstelle darstellt, ist es entscheidend, Mitarbeiter regelmäßig über potenzielle Bedrohungen und sichere Verhaltensweisen zu schulen. Awareness-Programme helfen, Risiken wie Phishing oder Social Engineering abzuwehren.

Notfall- und Incident-Management

IT-Sicherheitsvorfälle sind trotz aller Maßnahmen unvermeidlich. Ein effektives Incident-Management sowie Notfallwiederherstellungsverfahren sind notwendig, um Vorfälle schnell zu erkennen, einzudämmen und die Geschäftskontinuität zu sichern.

Sicherheitsrichtlinien und Compliance

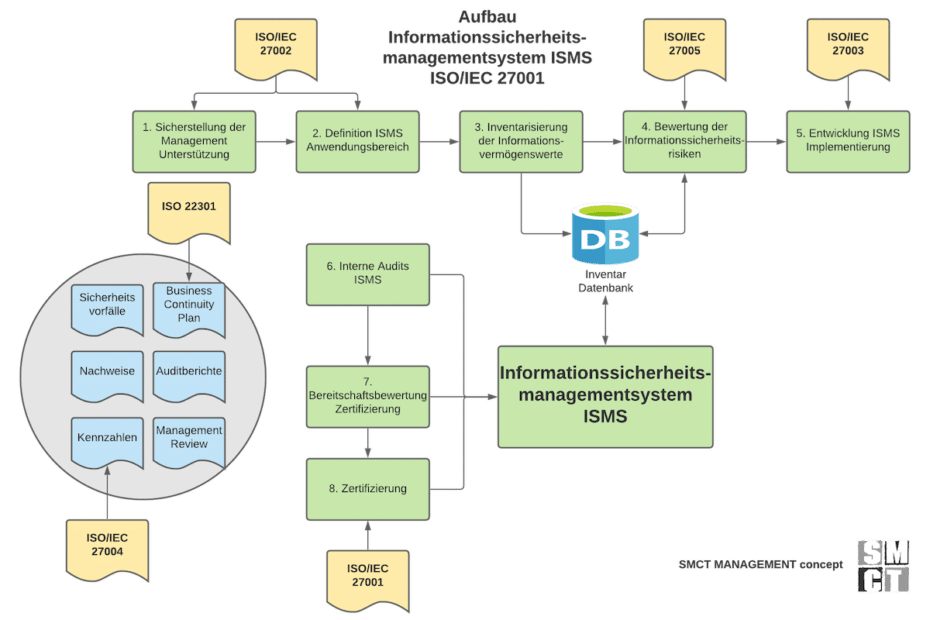

IT-Sicherheitsrichtlinien müssen klar erstellt, kommuniziert und regelmäßig überprüft werden. Unternehmen müssen außerdem gesetzliche Vorgaben und Standards wie ISO 27001, HIPAA oder DSGVO einhalten.

Proaktive Bedrohungs- und Risikoanalyse

Proaktive Analysen helfen, Schwachstellen und Bedrohungen frühzeitig zu erkennen. Regelmäßige Sicherheitsüberprüfungen, Bedrohungsmodellierungen und Risikobewertungen sind daher zentrale Bestandteile.

Zusammenarbeit und Informationsaustausch

Der Austausch von Informationen über Bedrohungen, Schwachstellen und Best Practices innerhalb der Sicherheits-Community verbessert die allgemeine IT-Sicherheit. Organisationen wie FIRST oder die Cyber Threat Alliance fördern diese Zusammenarbeit.

Was ist IT-Sicherheit?

Schutz von Systemen, Daten und Prozessen vor unbefugtem Zugriff, Missbrauch, Manipulation oder Zerstörung – mit dem Ziel, Vertraulichkeit, Integrität und Verfügbarkeit sicherzustellen.

Vertraulichkeit

Nur autorisierte Personen greifen auf sensible Daten zu.

Integrität

Daten bleiben vollständig, korrekt und unverändert.

Verfügbarkeit

Systeme & Informationen sind zuverlässig nutzbar, wenn sie benötigt werden.

Technik & Organisation

IT-Sicherheit kombiniert technische Maßnahmen (Firewalls, Netzwerkschutz, Verschlüsselung) mit organisatorischen Prozessen (Richtlinien, Schulungen, Risikomanagement).

Standards & Vorgaben

Rahmenwerke wie ISO/IEC 27001 und gesetzliche Vorgaben wie DSGVO helfen, Sicherheit systematisch zu verankern und Vertrauen nach außen zu dokumentieren.

Aspekte der IT-Sicherheit

Insgesamt ist IT-Sicherheit ein vielschichtiger Bereich, der eine Vielzahl von Techniken, Tools und Best Practices umfasst, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen und Systemen zu schützen. Durch die Berücksichtigung all dieser Aspekte und die kontinuierliche Anpassung an die sich ständig weiterentwickelnde Bedrohungslandschaft können Unternehmen und Organisationen ihre IT-Sicherheit verbessern und die Risiken, die mit der zunehmenden Abhängigkeit von digitalen Technologien einhergehen, effektiv bewältigen.

Warum ist IT-Sicherheit so wichtig?

IT-Sicherheit ist die Grundvoraussetzung für einen reibungslosen Ablauf im digitalen Alltag. Angriffe wie Ransomware, Datenlecks oder Identitätsdiebstahl können weitreichende Konsequenzen haben – von Produktionsausfällen bis hin zu hohen Reputationsschäden.

Gerade in Zeiten, in denen Remote-Arbeit und Cloud-Anwendungen zunehmen, steigt auch das Risiko für Sicherheitslücken. Ein durchdachtes Sicherheitskonzept schützt nicht nur sensible Informationen, sondern sichert auch das Vertrauen von Kunden und Geschäftspartnern.

Passworthygiene

Nutze starke und einzigartige Passwörter. Ein Passwortmanager kann helfen, komplexe Kombinationen für verschiedene Konten anzulegen.

Regelmäßige Updates

Halte Betriebssysteme und Software immer auf dem neuesten Stand. Sicherheitslücken werden so geschlossen, bevor Angreifer sie ausnutzen können.

Backups erstellen

Sichere wichtige Daten regelmäßig auf externen Laufwerken oder in der Cloud. Im Fall eines Systemausfalls oder Cyberangriffs minimiert das den Schaden.

Achtsamer Umgang mit E-Mails

Öffne keine verdächtigen Anhänge oder Links. Cyberkriminelle nutzen Phishing-Mails, um Schadsoftware zu verbreiten oder an sensible Informationen zu gelangen.

Sensibilisierung im Team

Biete Schulungen an und weise regelmäßig auf Bedrohungen hin. Nur wenn alle Mitarbeitenden mitziehen, ist ein durchgängiger Schutz gewährleistet.

FAQ – IT-Sicherheit

Die häufigsten Fragen und Antworten rund um IT-Sicherheit und Datenschutz.

1Was versteht man unter IT-Sicherheit?

Unter IT-Sicherheit versteht man den Schutz von Daten, Systemen und Netzwerken vor unbefugtem Zugriff, Manipulation oder Verlust. Zentrale Ziele sind Vertraulichkeit, Integrität und Verfügbarkeit.

2Warum ist IT-Sicherheit für Unternehmen wichtig?

Sicherheitsvorfälle wie Datenlecks, Ransomware oder Identitätsdiebstahl können hohe Kosten, Reputationsschäden und Rechtsfolgen verursachen. IT-Sicherheit schützt nicht nur die Daten, sondern auch die Geschäftskontinuität.

3Welche Maßnahmen gehören zur IT-Sicherheit?

- Technische Maßnahmen wie Firewalls, Virenschutz und Verschlüsselung

- Organisatorische Maßnahmen wie Richtlinien und Schulungen

- Risikobewertungen, Backups und Incident-Management

4Was ist der Unterschied zwischen IT-Sicherheit und Datenschutz?

IT-Sicherheit schützt Systeme und Daten allgemein vor Angriffen und Ausfällen. Datenschutz bezieht sich speziell auf personenbezogene Daten und deren rechtmäßige Verarbeitung nach Vorgaben wie der DSGVO.

5Welche Normen sind für IT-Sicherheit relevant?

Die bekannteste Norm ist die ISO/IEC 27001 für Informationssicherheits-Managementsysteme. Daneben sind BSI IT-Grundschutz, NIS2-Richtlinie und branchenspezifische Standards wie TISAX wichtig.

Verwandte Themen

Hier finden Sie weitere Inhalte rund um IT-Sicherheit und Datenschutz: