ISO 27001 Anforderungen

Grundlagen der ISO 27001 Anforderungen

Informationssicherheits Managementsystem:

Die Norm beschreibt Anforderungen an ein Managementsystem, mit dem sensible Informationen nachhaltig geschützt werden sollen. Ein angemessenes System muss geplant, eingeführt, überwacht und verbessert werden, damit eine Zertifizierung erfolgreich bestehen kann.

Branchenspezifischer Druck und Einstiegshürden:

In Branchen wie der Automobilindustrie ist Informationssicherheit über TISAX bereits etabliert. Der Einstieg in ISO 27001 fällt vielen Unternehmen dennoch schwer, weil Rollen, Risiken, Kontrollen und Dokumentation zunächst neu strukturiert werden müssen.

Anforderungen an dokumentierte Information nach Abschnitt 7.5.1

Dokumentation des Systems:

Die Organisation muss alle für den Betrieb des Informationssicherheits Managementsystems erforderlichen Dokumente erstellen und pflegen. Dazu gehören Richtlinien, Prozesse, Verfahren, Rollenbeschreibungen und Nachweise über die Wirksamkeit von Kontrollen.

Dokumente für die Wirksamkeit des Systems:

Zusätzlich ist dokumentierte Information vorzuhalten, die für die Wirksamkeit des Managementsystems notwendig ist, etwa Risikobewertungen, Maßnahmenpläne, Auditberichte, Kennzahlen und Ergebnisse der Managementbewertung.

Key Facts zu den ISO 27001 Anforderungen

Risikobasierter Ansatz:

ISO 27001 setzt auf eine systematische Risikobewertung, um Bedrohungen, Schwachstellen und Auswirkungen zu identifizieren. Auf dieser Grundlage werden passende Sicherheitsmaßnahmen ausgewählt und begründet.

Verantwortung der obersten Leitung:

Die Geschäftsleitung trägt Verantwortung für Einführung, Überwachung und ständige Verbesserung des Systems. Sie muss Ressourcen bereitstellen, Ziele definieren und die Bedeutung von Informationssicherheit im Unternehmen vorleben.

Nachvollziehbar dokumentierte Prozesse:

Relevante Verfahren und Kontrollen müssen beschrieben und aktuell gehalten werden. Diese Dokumentation bildet die Basis für interne Audits und dient externen Auditoren als Hauptnachweis für die Umsetzung der Anforderungen.

Anhang A und Auswahl von Kontrollen:

Im Anhang der Norm sind konkrete Maßnahmen beschrieben, die das Ergebnis der Risikobewertung adressieren sollen. In der aktuellen Ausgabe bestehen 93 Kontrollen, gegliedert in organisatorische, personelle, physische und technologische Maßnahmen. Welche Maßnahmen angewendet werden, ist risikobezogen zu begründen.

Aufbau eines Informationssicherheits Managementsystems:

Ein System umfasst Richtlinien, Prozesse, Verfahren und Verantwortlichkeiten. Ziel ist, das Schutzniveau von Informationen und Systemen dauerhaft zu erhalten, kontinuierlich zu verbessern und klar nachweisen zu können.

PDCA Zyklus als Struktur:

Die Norm folgt einem Zyklus aus Planen, Umsetzen, Überprüfen und Verbessern. So wird sichergestellt, dass Maßnahmen nicht einmalig, sondern kontinuierlich bewertet und angepasst werden.

Regelmäßige interne und externe Audits:

Audits prüfen, ob die vorgesehenen Maßnahmen umgesetzt und wirksam sind. Sie decken Schwächen auf und liefern Impulse für Verbesserungen. Externe Zertifizierungsaudits bewerten die Konformität mit der Norm.

Mitarbeitersensibilisierung als Erfolgsfaktor:

Programme zur Sensibilisierung und Schulung sind notwendig, damit Mitarbeitende Risiken erkennen und Vorgaben einhalten. Informationssicherheit kann nur dann wirksam sein, wenn sie im Verhalten aller Beteiligten verankert ist.

Integration mit anderen Managementsystemen:

Durch die High Level Structure ist ISO 27001 leicht mit anderen Standards wie ISO 9001 oder ISO 22301 kombinierbar. So lassen sich Prozesse, Audits und Dokumentation effizient zusammenführen und Doppelarbeit vermeiden.

Zertifizierungsrelevanz und Vertrauensgewinn:

Eine erfolgreiche Zertifizierung signalisiert Kunden, Partnern und Behörden, dass Informationssicherheit strukturiert gemanagt wird. Dies stärkt Vertrauen und kann in Ausschreibungen oder Audits entscheidend sein.

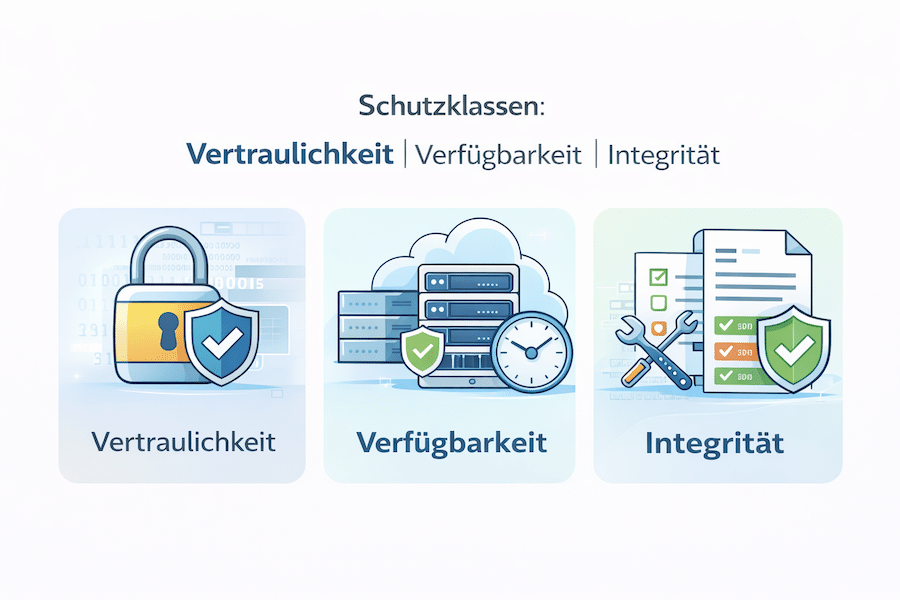

Schutzziele der ISO 27001 – CIA-Triade

Vertraulichkeit, Integrität und Verfügbarkeit

Die Abbildung stellt die Schutzziele der ISO 27001 in Form der CIA-Triade dar. Sie zeigt, dass Vertraulichkeit, Integrität und Verfügbarkeit gemeinsam die Grundlage für Risikobewertung, Asset-Klassifizierung und die Auswahl geeigneter Sicherheitsmaßnahmen bilden.

Risikoeinschätzung, Behandlung und kontinuierliche Verbesserung

Risikoeinschätzung und Behandlung von Informationssicherheitsrisiken

Ein wesentlicher Baustein ist die Bewertung von Risiken in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. Auswirkungen und Eintrittswahrscheinlichkeiten werden bewertet, und auf dieser Basis werden geeignete Maßnahmen festgelegt.

Planung von Maßnahmen und Ressourcen

Die Planung umfasst technische, organisatorische und gegebenenfalls bauliche Maßnahmen. Sie bezieht Ressourcen, Budgets und Prioritäten ein und muss so gestaltet sein, dass Risiken auf ein akzeptables Niveau reduziert und Nachweise über die Wirksamkeit geführt werden können.

Kontinuierliche Verbesserung als zentrale Forderung

Die ISO 27001 Anforderungen an dokumentierte Information und Risikobehandlung zielen letztlich auf eine fortlaufende Verbesserung des Systems ab. Ergebnisse aus Audits, Vorfällen, Kennzahlen und Managementbewertungen fließen in neue Maßnahmen und Anpassungen ein, um das Sicherheitsniveau Schritt für Schritt zu erhöhen.

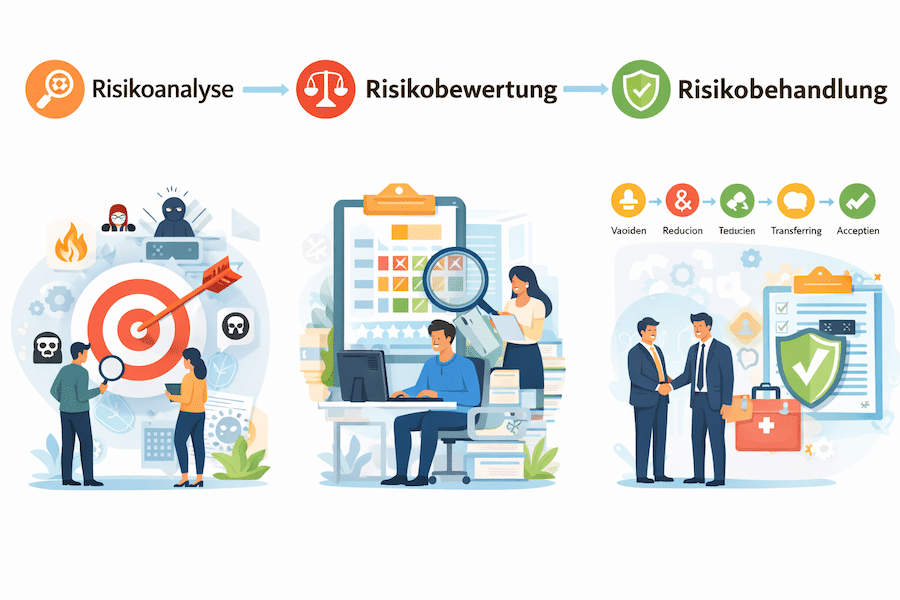

Risikoanalyse, Risikobewertung und Risikobehandlung

Systematischer Umgang mit Informationssicherheitsrisiken

Die Abbildung zeigt den durchgängigen Prozess der Risikoanalyse, Risikobewertung und Risikobehandlung im Kontext der ISO 27001. Ausgangspunkt sind die identifizierten Informationswerte, zu denen Bedrohungen und Schwachstellen ermittelt werden. Auf Basis von Eintrittswahrscheinlichkeit und Auswirkung erfolgt die Bewertung der Risiken.

Die anschließende Risikobehandlung legt fest, ob Risiken vermieden, reduziert, übertragen oder akzeptiert werden. Die ausgewählten Maßnahmen werden dokumentiert, Verantwortlichen zugeordnet und regelmäßig auf ihre Wirksamkeit überprüft. Der dargestellte Kreislauf bildet einen zentralen Bestandteil des risikobasierten Ansatzes der ISO 27001 und ist Grundlage für Auditfähigkeit und kontinuierliche Verbesserung.

ISO 27001 Anforderungen im Überblick

Was ISO 27001 von einem Informationssicherheits Managementsystem erwartet

Verpflichtende Elemente des Systems:

ISO 27001 fordert einen klar definierten Geltungsbereich, eine Informationssicherheitspolitik, Rollen und Verantwortlichkeiten, einen dokumentierten Prozess für Risikoanalyse und Risikobehandlung sowie messbare Ziele und Kennzahlen. All diese Elemente müssen geplant, eingeführt, überwacht und regelmäßig bewertet werden.

Pflicht zur dokumentierten Information:

Die Norm verlangt, dass zentrale Vorgaben und Nachweise dokumentiert vorliegen. Dazu gehören unter anderem Richtlinien, Prozessbeschreibungen, Ergebnisse von Risikobewertungen, Protokolle der Managementbewertung und Berichte aus internen Audits.

Dokumentierte Informationen nach ISO 27001

Zentrale Dokumente für ein auditfähiges Informationssicherheits Managementsystem:

Kern Dokumente: Dazu gehören Informationssicherheitspolitik, Beschreibung des Geltungsbereichs, Risikobewertungs Methode, Risikoregister, Erklärung der Anwendbarkeit, Verfahren für Vorfallmanagement, Notfallkonzepte sowie Berichte zu internen Audits und Managementbewertungen.

Nachweise der Wirksamkeit:

Neben Vorgaben müssen auch Nachweise vorhanden sein zum Beispiel Protokolle, Monitoringdaten, Schulungsnachweise, Ergebnisberichte aus Wiederanlauf Tests und Maßnahmenverfolgung. Diese belegen, dass das System nicht nur beschrieben, sondern wirksam umgesetzt ist.

Risikobewertung und Risikobehandlung nach ISO 27001

Anforderungen aus Kapitel 6.1 zur Steuerung von Informationssicherheitsrisiken:

Die Risikosteuerung ist der Kern des risikobasierten Ansatzes. Die Norm fordert, dass Risiken nachvollziehbar identifiziert, konsistent bewertet und mit klaren Entscheidungen behandelt werden.

Definierte Methode für die Risikobewertung:

Die Norm verlangt, dass die Organisation Kriterien für Risikoakzeptanz, Eintrittswahrscheinlichkeiten und Auswirkungen festlegt. Die Methode muss dokumentiert und konsistent verwendet werden, typischerweise in Form einer Risikomatrix mit Bewertung nach Vertraulichkeit, Integrität und Verfügbarkeit.

Planung von Maßnahmen zur Risikobehandlung:

Für jedes identifizierte Risiko ist zu entscheiden, ob es vermieden, reduziert, übertragen oder akzeptiert wird. Die ausgewählten Maßnahmen müssen dokumentiert, Verantwortlichen zugeordnet und zeitlich geplant werden.

Anforderungen an die Informationssicherheitspolitik

Was Kapitel 5.2 von der Politik verlangt:

Die Politik ist das strategische Fundament. Sie muss Orientierung geben und zugleich verbindliche Leitplanken setzen.

Inhaltliche Vorgaben:

Die Informationssicherheitspolitik muss zur strategischen Ausrichtung passen, Verpflichtungen zum Schutz von Informationen, zur Einhaltung gesetzlicher Anforderungen und zur kontinuierlichen Verbesserung des Managementsystems enthalten und einen Rahmen für Ziele bilden.

Kommunikation und Verfügbarkeit:

Die Politik ist innerhalb der Organisation bekannt zu machen und relevanten externen Parteien auf Anfrage zur Verfügung zu stellen. Die Geschäftsleitung muss ihre Gültigkeit regelmäßig überprüfen und formell freigeben.

Statement of Applicability und ISO 27001 Anforderungen

Formale Anforderungen an die Erklärung der Anwendbarkeit:

Die SoA ist ein Auditfokus und bildet die Brücke zwischen Risikoanalyse, Kontrollen und Nachweisen.

Verpflichtende Inhalte:

Die Erklärung listet alle Kontrollen des Anhangs A auf, benennt für jede Kontrolle, ob sie angewendet oder ausgeschlossen wird, begründet diese Entscheidung und dokumentiert den Umsetzungsstatus. Die Begründungen müssen sich auf Risiken, Verpflichtungen oder Architektur des Systems stützen.

Verbindung zu Risikoanalyse und Managementbewertung:

SoA, Risikoregister und Managementbewertung müssen stimmig sein. Änderungen im Risiko oder Kontext sollten sich in Entscheidungen der Anwendbarkeitserklärung widerspiegeln.

Anforderungen an die Managementbewertung nach ISO 27001

Kapitel 9.3 – Bewertung der Wirksamkeit des Informationssicherheits Managementsystems:

Die Managementbewertung ist das zentrale Steuerungsinstrument. Auditoren erwarten nicht nur eine Agenda, sondern Beschlüsse, Prioritäten und nachverfolgbare Maßnahmen.

Status früherer Maßnahmen:

Die Bewertung beginnt mit einer systematischen Prüfung aller Beschlüsse aus der letzten Managementbewertung. Es muss nachvollziehbar dokumentiert sein, welche Maßnahmen umgesetzt wurden, welche offen sind und welche aufgrund veränderter Rahmenbedingungen neu priorisiert wurden.

Änderungen im internen und externen Kontext:

Dazu zählen organisatorische Veränderungen, neue IT-Systeme, geänderte Prozesse, rechtliche Anforderungen, zum Beispiel DSGVO, NIS2, sowie externe Einflussfaktoren wie Bedrohungslage, Lieferketten oder klimabezogene Risiken. Jede Änderung muss hinsichtlich ihrer Auswirkungen auf das ISMS bewertet werden.

Ergebnisse aus Monitoring, Messung, Audits und Compliance:

Die Norm fordert, dass interne Audits, technische Überwachungen, zum Beispiel Log-Analysen, KPIs, Schwachstellenanalysen sowie Prüfungen zur gesetzlichen Compliance ausgewertet werden. Die Erkenntnisse beeinflussen sowohl die Risikobewertung als auch die Priorisierung der Maßnahmen.

Analyse von Sicherheitsvorfällen und Korrekturmaßnahmen:

Trends aus Vorfällen, Beinahe-Vorfällen, Fehlkonfigurationen und Systemschwachstellen müssen bewertet werden. Wichtig ist die Frage, ob Maßnahmen zur Ursachenbeseitigung nachhaltig waren und ob zusätzliche Kontrollen erforderlich sind.

Rückmeldungen interessierter Parteien:

Kunden, Partner, Auditoren, Behörden oder Versicherer erwarten zunehmend Nachweise zur Informationssicherheit. Ihre Anforderungen sowie Beschwerden, Eskalationen oder Auditfeststellungen müssen in der Bewertung berücksichtigt werden.

Wirksamkeit des ISMS und Verbesserungsmöglichkeiten:

Das Management muss bewerten, ob das ISMS geeignet und wirksam ist und ob Ressourcen, Kompetenzen, Verantwortlichkeiten oder Prozesse angepasst werden müssen. Ebenso werden Chancen zur Verbesserung identifiziert und priorisiert.

Beschlüsse und Maßnahmenplan:

Das Ergebnis muss ein klar dokumentierter Maßnahmenplan mit Verantwortlichkeiten, Terminen und Überwachungskriterien sein. Auditoren erwarten klare Zuordnung, Statusverfolgung und Nachweise bis zur Umsetzung.

Anforderungen an interne Audits nach ISO 27001

Kapitel 9.2 und Bezug zur ISO 19011:

Interne Audits sind Pflicht und dienen der Wirksamkeitsprüfung. Sie müssen geplant, dokumentiert und nachverfolgt werden.

Auditprogramm mit Risiko Fokus:

Die ISO 27001 fordert ein geplantes Programm für interne Audits. Dieses Programm muss Umfang, Häufigkeit, Methoden und Verantwortlichkeiten festlegen und sich an der Bedeutung der Prozesse, an Risiken, Veränderungen und früheren Audit Ergebnissen orientieren. Hohe Risiken werden häufiger auditiert als unkritische Bereiche.

Kompetenz der Auditoren:

Auditoren müssen unabhängig vom zu prüfenden Bereich sein und ausreichende fachliche und methodische Kompetenz besitzen. Empfehlungen der ISO 19011 können genutzt werden, um Qualifikationsanforderungen festzulegen und Schulungsbedarfe zu identifizieren.

Dokumentation und Nachverfolgung:

Ergebnisse interner Audits sind zu dokumentieren, Abweichungen und Verbesserungspotenziale müssen in Maßnahmen überführt werden. Die Umsetzung dieser Maßnahmen ist nachweisbar zu überwachen und in die Managementbewertung einzubeziehen.

Anforderungen an das Asset Management nach ISO 27001

Informationswerte identifizieren, bewerten und schützen:

Asset Management ist die Basis für jede Risikoanalyse. Ohne strukturierte Informationswerte entstehen blinde Flecken in Kontrollen, Nachweisen und Verantwortlichkeiten.

Erstellung eines Asset Registers:

Die Norm erwartet eine strukturierte Liste aller relevanten Informationswerte wie Systeme, Anwendungen, Datenbestände, Verträge und kritische Infrastruktur. Für jedes Asset sind Eigentümer, Standort, Nutzung und Schutzbedarf festzuhalten.

Klassifizierung und Schutzbedarf:

Assets werden anhand der Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit eingestuft. Auf Basis dieser Einstufung werden Sicherheitsanforderungen und Maßnahmen abgeleitet, die zu Risiko und Bedeutung des Assets passen.

Lebenszyklus Betrachtung:

Asset Management umfasst Beschaffung, Betrieb, Veränderung und Ausmusterung. Anforderungen an sichere Konfiguration, sichere Entsorgung und Dokumentation sind über den gesamten Lebenszyklus zu berücksichtigen.

Anforderungen an Lieferanten und ausgelagerte Prozesse

Informationssicherheit über die eigene Organisation hinaus steuern:

Dienstleister und Cloud Anbieter sind Teil des Schutzumfangs. Ohne klare Anforderungen und Nachweise bleibt ein hohes Restrisiko bestehen.

Definition von Sicherheitsanforderungen:

Bei Dienstleistern, Cloud Anbietern und sonstigen Lieferanten müssen Informationssicherheitsanforderungen klar festgelegt werden. Diese Anforderungen sind Bestandteil von Verträgen, Leistungsbeschreibungen und Service Level Agreements.

Überwachung und Bewertung:

Die Norm fordert, dass Leistung und Sicherheitsniveau der Lieferanten überwacht und bei Bedarf auditiert werden. Nachweise können Zertifikate, Berichte, Auditprotokolle oder technische Tests sein.

Anforderungen an Awareness und Schulung nach ISO 27001

Kompetenz und Bewusstsein für Informationssicherheit sicherstellen:

Awareness ist ein Wirksamkeitsfaktor. Technik ohne Verhalten reduziert Risiken nur begrenzt. Die Norm erwartet nachvollziehbare Kompetenz und Bewusstseinsbildung.

Kompetenzanforderungen definieren:

Die Organisation muss festlegen, welche Kompetenzen für bestimmte Rollen im Informationssicherheitsumfeld erforderlich sind und wie diese Kompetenzen erworben und nachgewiesen werden, etwa durch Schulungen, Erfahrung oder Zertifizierungen.

Bewusstsein schaffen und nachweisen:

Alle Mitarbeitenden sollen die Richtlinien, ihre eigenen Pflichten und mögliche Folgen von Regelverstößen kennen. Teilnahme an Schulungen und Awareness Maßnahmen ist zu dokumentieren und in der Managementbewertung zu berücksichtigen.

Anforderungen an Notfallmanagement und Business Continuity

Informationssicherheit auch im Krisenfall gewährleisten:

Notfallplanung und Wiederanlauf: Die Norm verlangt definierte Notfall und Wiederherstellungsprozesse mit klaren Verantwortlichkeiten und Kontaktwegen. Wiederanlaufzeiten und Prioritäten müssen festgelegt und regelmäßig getestet werden.

Anforderungen an Zugangskontrollen und Identitätsmanagement

Nur berechtigte Zugriffe ermöglichen und dokumentieren:

Prozesse für Berechtigungen: Anforderungen umfassen formal geregelte Vergabe, Änderung und Entziehung von Benutzerrechten, transparente Rollenmodelle sowie regelmäßige Rezertifizierungen der Zugriffe durch Verantwortliche.

Anforderungen an Logging und Monitoring nach ISO 27001

Sicherheitsrelevante Ereignisse nachvollziehbar protokollieren:

Protokollierung und Auswertung: Anforderungen betreffen das Erfassen von Anmeldeversuchen, administrativen Aktionen, Sicherheitsereignissen und anderen relevanten Vorgängen. Die Protokolle müssen geschützt, aufbewahrt und ausgewertet werden, um Angriffe und Fehlverhalten identifizieren zu können.

Anforderungen an Kryptografie in ISO 27001

Schutz von Daten durch Verschlüsselung und Schlüsselmanagement:

Einsatz kryptografischer Maßnahmen: ISO 27001 fordert, dass festgelegt wird, wo und wie Verschlüsselung eingesetzt wird, um Vertraulichkeit und Integrität zu schützen. Dazu gehören Regeln für Transportverschlüsselung, Datenspeicherung, Backup Verschlüsselung und die sichere Verwaltung von Schlüsseln.

Anforderungen an physische Sicherheit nach ISO 27001

Räume, Gebäude und Infrastruktur gezielt schützen:

Zutrittskontrolle und physischer Schutz: Die Norm erwartet, dass nur autorisierte Personen Zugang zu kritischen Bereichen wie Serverräumen oder Büroräumen mit sensiblen Informationen erhalten. Zusätzlich sind Schutzmaßnahmen gegen Feuer, Wasser, Diebstahl oder andere physische Gefahren zu definieren und umzusetzen.

Zertifizierungsaudit nach ISO 27001

Auditierung des Informationssicherheits-Managementsystems

Die Abbildung veranschaulicht den Ablauf eines Zertifizierungsaudits nach ISO 27001. Im Fokus steht die Überprüfung, ob das Informationssicherheits-Managementsystem (ISMS) den Anforderungen der Norm entspricht, wirksam umgesetzt ist und kontinuierlich verbessert wird. Auditoren bewerten dabei unter anderem den Geltungsbereich, die Risikobewertung, die Erklärung der Anwendbarkeit sowie die Umsetzung der ausgewählten Kontrollen.

Das Zertifizierungsaudit gliedert sich typischerweise in Stage 1 (Dokumenten- und Systemprüfung) und Stage 2 (Wirksamkeits- und Umsetzungsprüfung vor Ort oder remote). Feststellungen werden als Abweichungen oder Hinweise dokumentiert und müssen im Rahmen definierter Fristen bearbeitet werden. Ein erfolgreich abgeschlossenes Audit bestätigt, dass Informationssicherheit systematisch gemanagt und nachvollziehbar gesteuert wird.

Informationssicherheitspolitik nach ISO 27001

Rolle der Informationssicherheitspolitik im Managementsystem

Verankerung in Kapitel Führung:

Die ISO 27001 nutzt wie andere aktuelle Normen die High Level Structure. Im Kapitel Führung ist festgelegt, dass die oberste Leitung eine Informationssicherheitspolitik erstellen und freigeben muss. Diese Politik beschreibt den Rahmen, in dem das Managementsystem arbeitet, und zeigt, dass Informationssicherheit eine strategische Bedeutung hat.

Warum das wichtig ist:

Ohne formelle Freigabe durch die Leitung fehlt dem ISMS die notwendige Verbindlichkeit. Auditoren erkennen in der Politik, ob Informationssicherheit geführt oder nur verwaltet wird.

Ausrichtung an Strategie und Geschäftszweck:

Die Politik orientiert sich an Unternehmenszielen und Geschäftszweck. Sie beschreibt, welchen Stellenwert Informationssicherheit hat und wie das Managementsystem dazu beiträgt, Werte zu schützen, regulatorische Anforderungen zu erfüllen und Kundenanforderungen zuverlässig zu bedienen.

Praktische Wirkung:

Wenn Politik und Strategie zusammenpassen, werden Sicherheitsziele automatisch Teil von Projektplanung, Budgetentscheidungen, Lieferantenauswahl und Priorisierung im Tagesgeschäft.

Wichtige Inhalte der Informationssicherheitspolitik:

Dazu zählen unter anderem die Ausrichtung an Unternehmenszielen, die Förderung des Bewusstseins für Informationssicherheit, die Verpflichtung zur Einhaltung relevanter Gesetze wie Datenschutzrecht, die Beschreibung der Aufgaben des Top Managements, die Verpflichtung zur kontinuierlichen Verbesserung sowie grundsätzliche Aussagen zur Organisation und zum Geltungsbereich des Managementsystems.

Auditperspektive:

Die Politik muss nicht lang sein, aber klar, verständlich und nachweisbar kommuniziert. Häufige Schwachstelle ist eine Politik ohne Bezug zu Zielen, Rollen und messbaren Anforderungen.

Prozess der Risikoeinschätzung nach ISO 27001

Systematisches Vorgehen bei der Risikoidentifikation:

ISO 27001 fordert, dass Informationssicherheitsrisiken nach einer definierten Methodik identifiziert und bewertet werden. Ausgangspunkt ist die Bestimmung relevanter Werte, etwa IT Systeme, Anwendungen, Datenbanken, Verträge, Gebäude oder Dienstleistungsprozesse.

Tiefe in der Praxis:

Eine gute Risikoidentifikation startet mit einem vollständigen Asset Überblick. Ohne Asset Register entsteht ein Blindflug, weil Risiken nicht eindeutig zugeordnet werden können.

Ermittlung von Bedrohungen und Schwachstellen:

Zu jedem Wert werden Bedrohungen und Schwachstellen bestimmt. Beispiele sind Angriffe auf Systeme, fehlerhafte Konfigurationen, veraltete Software, unklare Zuständigkeiten oder physische Gefährdungen durch Einbruch oder Brand. Jedem Risiko wird ein Risiko Eigentümer zugeordnet, der das Asset verantwortet.

Auditperspektive:

Auditoren prüfen nicht nur Listen, sondern ob Verantwortliche benannt sind und Risiken in realen Prozessen erkennbar behandelt werden.

Bewertung nach einheitlichen Kriterien:

Auswirkungen und Eintrittswahrscheinlichkeit werden nach vordefinierten Kriterien bewertet, etwa auf einer Skala von eins bis fünf oder mit einem Ampelsystem. Die Bewertungsmethodik muss dokumentiert und konsistent angewendet werden. Ergebnis ist ein Risikoregister, das Assets, Risiken, Bewertungen und Verantwortlichkeiten enthält und als zentrales Dokument für Audits dient.

Tiefe in der Praxis:

Die Bewertung wird belastbar, wenn Kriterien eindeutig definiert sind und die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit nachvollziehbar berücksichtigt werden.

Risikobehandlung und Auswahl von Maßnahmen

Optionen der Risikobehandlung:

Auf die Bewertung folgt die Risikobehandlung. Für jedes Risiko wird entschieden, ob es vermieden, reduziert, übertragen oder akzeptiert wird. Risikovermeidung kann zum Beispiel die Stilllegung eines unsicheren Systems sein. Risikoreduktion erfolgt durch technische oder organisatorische Sicherungsmaßnahmen, Risikoübertragung etwa durch Versicherungen oder Auslagerung, und Risikoduldung durch bewusste Akzeptanz eines tragbaren Restrisikos.

Tiefe in der Praxis:

Jede Entscheidung benötigt eine klare Begründung, eine verantwortliche Person und einen Zeitplan, sonst bleibt Risikobehandlung ein Papierprozess.

Verknüpfung mit Controls aus Anhang A:

Grundlage für die Auswahl von Maßnahmen sind die Kontrollen aus Anhang A der Norm und weitere organisationseigene Vorgaben. Die Auswahl muss zum Risiko passen und die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit berücksichtigen. Auch ausgelagerte Prozesse und Lieferanten werden einbezogen, sofern sie das Risiko beeinflussen.

Auditperspektive:

Auditoren erwarten, dass ausgewählte Controls in der Praxis nachweisbar umgesetzt sind und dass Ausschlüsse nachvollziehbar begründet werden.

Überprüfung der Wirksamkeit:

Die Wirksamkeit der Maßnahmen wird regelmäßig überprüft, insbesondere nach Änderungen an Systemen, Standorten, Prozessen oder Bedrohungslage. Ergebnisse aus Audits, Vorfällen oder Tests fließen in die nächste Risikobewertung und in die Managementbewertung ein.

Tiefe in der Praxis:

Wirksamkeit wird belegt durch Messwerte, Protokolle, Testberichte, Korrekturmaßnahmen und eine nachvollziehbare Statusverfolgung bis zur Umsetzung.

Erklärung der Anwendbarkeit als zentrales Dokument

Inhalt und Ziel der Anwendbarkeitserklärung:

Die Erklärung der Anwendbarkeit bezieht sich auf alle Kontrollen des Anhangs A der ISO 27001. Für jedes Control wird festgehalten, ob es angewendet oder ausgeschlossen ist, welche Begründung dahinter steht und wie der Umsetzungsstatus aussieht. Das Dokument macht transparent, wie das Unternehmen Risiken behandelt und welche Maßnahmen es dafür ausgewählt hat.

Tiefe in der Praxis:

Ein gutes SoA ist mehr als eine Liste. Es ist die Landkarte, die Risiko, Controls, Nachweise und Verantwortlichkeiten zusammenführt.

Begründung von Anwendbarkeit und Ausschluss:

Eine Anwendbarkeitserklärung ist nur dann auditfest, wenn jede Entscheidung nachvollziehbar begründet ist. Das gilt sowohl für implementierte als auch für nicht anwendbare Kontrollen. Begründungen müssen sich auf Risiken, Verpflichtungen, Prozesse und Nachweise stützen und mit der Risikomatrix übereinstimmen.

Typische Schwachstelle:

Controls sind als umgesetzt markiert, aber Nachweise fehlen oder die gelebte Praxis passt nicht zur Begründung.

Rolle im Audit und in der Steuerung:

Für Auditoren ist die Anwendbarkeitserklärung eines der wichtigsten Dokumente. Sie dient als Landkarte, welche Maßnahmen das Unternehmen einsetzt, um Informationssicherheitsrisiken zu steuern. Ein gut gepflegtes SoA erleichtert Audits und unterstützt das Management bei der Bewertung und Priorisierung von Sicherheitsmaßnahmen.

Tiefe in der Praxis:

Wenn Risiko, SoA, Kennzahlen, interne Audits und Managementbewertung konsistent sind, entsteht ein ISMS, das nicht nur zertifizierbar ist, sondern dauerhaft wirksam bleibt.

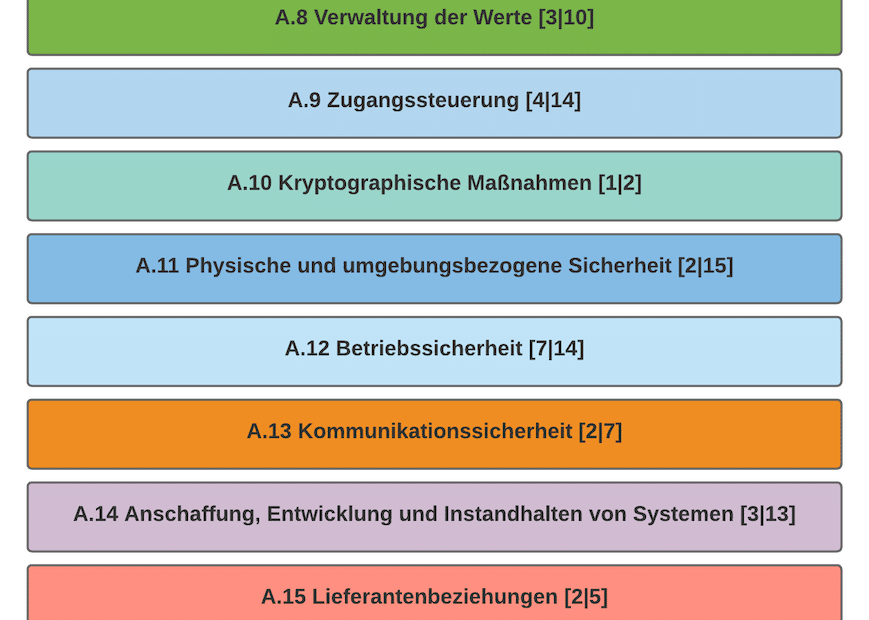

Anhang A der ISO 27001 Maßnahmenziele und Kontrollen

Struktur und Logik der Maßnahmen in Anhang A

Maßnahmenziele und Controls:

Im Anhang der ISO 27001 werden Maßnahmenziele und Maßnahmen beschrieben, die Organisationen dabei unterstützen sollen, Informationssicherheitsrisiken zu reduzieren. Die dort aufgeführten Ziele und Controls sind nicht zwingend vollständig. Jede Organisation kann zusätzliche Maßnahmen und Ziele definieren, wenn dies aufgrund der eigenen Risiken und Rahmenbedingungen erforderlich ist.

Beziehung zwischen Ziel und Control:

Ein Maßnahmenziel kann mehreren Controls zugeordnet sein. Jedes Control darf jedoch nur zu genau einem Ziel gehören. Wichtig ist, dass für jede implementierte Maßnahme klar erkennbar ist, welches Ziel sie unterstützt. Umgekehrt darf kein Control umgesetzt werden, ohne dass das dazugehörige Ziel und das adressierte Risiko benannt sind.

Umfang der Maßnahmen:

Der Anhang umfasst 14 Kategorien mit 35 Sicherheitskriterien beziehungsweise Maßnahmenzielen und insgesamt 114 Controls. Die Kategorien dienen als Strukturierungshilfe, ersetzen aber nicht die individuelle Risikoanalyse, aus der die tatsächliche Auswahl der relevanten Controls abgeleitet wird.

Kategorien im Anhang A der ISO 27001

Organisatorische Maßnahmen A.5:

In dieser Kategorie werden Vorgaben für Richtlinien, Rollen, Verantwortlichkeiten, Lieferantenmanagement, Projektmanagement und weitere organisatorische Themen geregelt. Sie bilden den Rahmen für viele andere technische und physische Kontrollen und sind eng mit der Führungsebene verknüpft.

Personenbezogene Maßnahmen A.6:

Dieser Abschnitt umfasst unter anderem Vorgaben zu Schulungen, Awareness, Verhalten im Arbeitsumfeld und Rollenbeschreibungen. Ziel ist es, die menschliche Komponente der Informationssicherheit systematisch zu adressieren, da viele Vorfälle auf Fehlverhalten oder Unwissen zurückzuführen sind.

Physische Maßnahmen A.7:

Hier geht es um Zutrittskontrolle, Schutz von Gebäuden, Räumen, Anlagen und physischer Infrastruktur. Kontrollen dieser Kategorie sollen verhindern, dass Unbefugte physischen Zugriff auf informationsverarbeitende Systeme oder Datenträger erhalten.

Technologische Maßnahmen A.8:

Technische Kontrollen betreffen unter anderem Netzwerk und Systemschutz, Protokollierung und Monitoring, Kryptografie oder Konfigurationsmanagement. Sie adressieren vor allem die praktische Umsetzung von Sicherheitszielen in IT Systemen und Anwendungen.

Zusammenfassung und Unterstützung bei der Implementierung

ISO 27001 als Basis für nachhaltige Informationssicherheit:

Die Anforderungen der Norm definieren klare Vorgaben, um ein wirksames Informationssicherheits Managementsystem zu implementieren. Eine erfolgreiche Zertifizierung bildet die Basis für nachhaltige Informationssicherheit und schafft Vertrauen bei Kunden, Partnern und Behörden. Branchenspezifische Anforderungen wie TISAX in der Automobilindustrie bauen direkt auf diesem Standard auf und ergänzen ihn um zusätzliche Aspekte.

Beratung und Begleitung bei der Umsetzung:

Organisationen, die Unterstützung bei der Umsetzung wünschen, können sich begleiten lassen von der ersten Risikoanalyse über die Erstellung der Dokumentation bis hin zur Auditvorbereitung. Ergänzende Standards wie TISAX, ISO 27701 oder BSI IT Grundschutz lassen sich integriert betrachten, um Doppelarbeit zu vermeiden und ein schlüssiges Gesamtsystem aufzubauen.

Nächste Schritte:

Wer die Controls aus Anhang A strukturiert auswählt, Zielbezüge dokumentiert und Risiken nachvollziehbar abdeckt, legt die Grundlage für auditfeste Nachweise und ein robustes Managementsystem. Ein unverbindliches Erstgespräch kann helfen, Umfang und Vorgehen sinnvoll zu planen und die passenden Werkzeuge und Vorlagen auszuwählen.

Unverbindliches Erstgespräch

Sie möchten ISO 27001, TISAX, ISO 9001, ISO 14001 oder ISO 45001 einführen und benötigen eine klare Einschätzung zu Aufwand, Vorgehen und Kosten? Im kostenfreien Erstgespräch erhalten Sie eine fundierte Einschätzung Ihres Reifegrades, sinnvolle nächste Schritte und eine realistische Projektplanung.

Das klären wir im Erstgespräch

Jetzt Erstgespräch vereinbaren

Kontakt aufnehmenFAQ – ISO 27001 Anforderungen

1 Was sind die ISO 27001 Anforderungen?

2 Welche Rolle spielt das ISMS?

3 Was fordert ISO 27001 in Bezug auf die Risikoeinschätzung?

4 Was gehört zur Risikobehandlung?

5 Was ist die Erklärung der Anwendbarkeit (SoA)?

6 Welche Kategorien umfasst Anhang A?

A.5 Organisatorische Maßnahmen (5.1–5.37)

A.6 Personenbezogene Maßnahmen (6.1–6.8)

A.7 Physische Maßnahmen (7.1–7.14)

A.8 Technologische Maßnahmen (8.1–8.34)

7 Welche Rolle spielt das Top-Management?

8 Welche Dokumentationspflichten gibt es?

9 Wie oft müssen Audits durchgeführt werden?

10 Welche Vorteile hat eine ISO 27001 Zertifizierung?

11 Wie lange dauert die Einführung von ISO 27001?

12 Was kostet eine ISO 27001 Implementierung?

13 Welche Schritte umfasst die Implementierung?

Verwandte Themen – ISO 27001

Sie möchten mehr zur ISO 27001 Zertifizierung erfahren? Hier finden Sie unser zentrales Angebot und weiterführende Beiträge: