Informationssicherheitsmanagementsystem

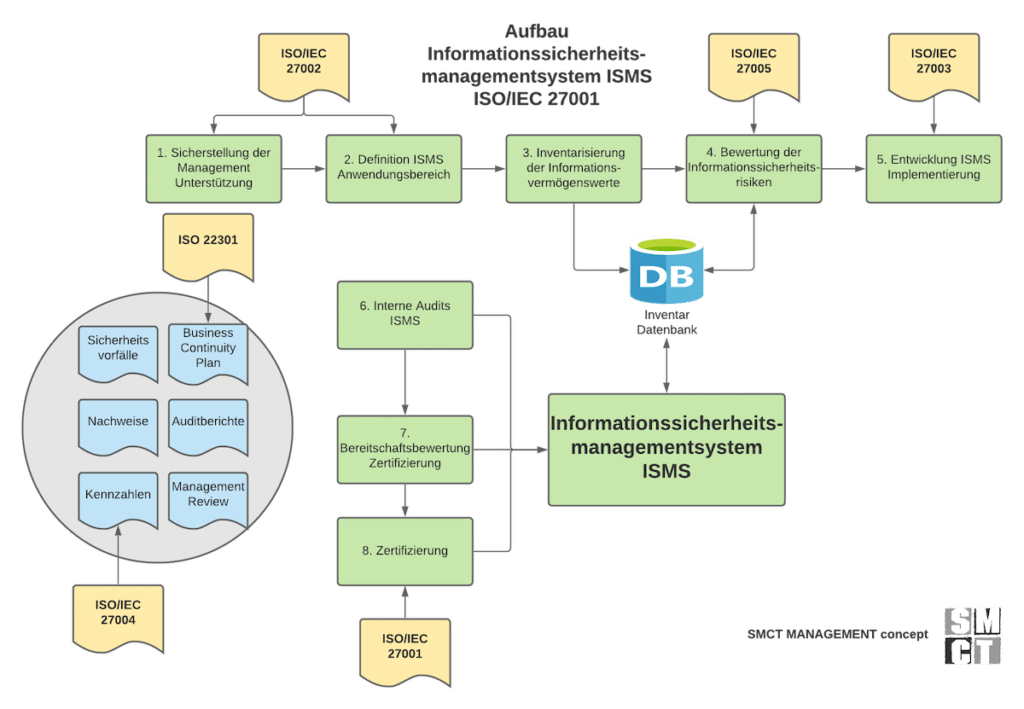

Der Hauptfokus des Informationssicherheitsmanagementsystem ISO 27001 fordert die Risiken und Chancen zu identifizieren, zu bewerten und wo machbar, Risiken zu verhindern bzw. zu minimieren. Das ISMS kann als eigenständiges Managementsystem installiert werden oder in bestehende Managementsysteme wie der ISO 9001, ISO 14001 integriert werden. Die ISO 27001 ist analog zu den anderen ISO Regelwerken nach der High Level Structure HLS aufgebaut. Durch die HLS Struktur kann das ISMS ohne großen Aufwand in bestehende Managementsysteme integriert werden.

Die Compliance Anforderungen an Unternehmen werden immer höher. Im Zeitalter der Digitalisierung haben Datenschutzanforderungen sowie Sicherheitsstandards zur Informationssicherheit einen immer höheren Stellenwert im Unternehmen. Der Aufwand für die Implementierung eines ISMS ist weitaus höher als z.B. eine Einführung der ISO 9001. Dementsprechend sind für die Einführung eines ISMS die Kosten für die Beratung und einer Zertifizierung abhängig von der Komplexität der Prozesse, der Menge an sensiblen Daten und der Unternehmensgrösse. Eine Förderung durch den Digital Bonus Bayern ist möglich.

Digitalbonus

Die Förderung erfolgt für die Entwicklung, Einführung oder Verbesserung von Produkten, Dienstleistungen und Prozessen durch IKT-Hardware, IKT Software sowie Migration und Portierung von IT-Systemen und IT-Anwendungen im Unternehmen sowie die Einführung oder Verbesserung der IT-Sicherheit im Unternehmen z.B. durch ein Informationssicherheitsmanagementsystem ISO 27001. Wir beraten Sie gerne über die Fördermöglichkeiten durch den Digitalbonus Bayern.

Exkurs Inhalt ISO 27001

Die ISO 27001 verwendet, wie alle neuen ISO Normen, die High Level Structure. Damit lässt sich das Regelwerk problemlos in Ihr bestehendes QM System ISO 9001 integrieren. Vorhandene Prozessbeschreibungen werden ergänzt bzw. wo notwendig neu erstellt. Der Aufwand der Dokumentation der Informationssicherheit ISO/IEC 27001 ist daher überschaubar.

Festlegen des Anwendungsbereiches des Informationssicherheitsmanagementsystem (ISMS. Darunter versteht die Norm, dass die Grenzen und der Anwendungsbereich des ISMS festgelegt werden muss. Ihre bereits formulierte Qualitätspolitik wird um die Anforderungen des ISM ergänzt. Der Kontext der Organisation muss um interne und externe Themen zur Informationssicherheit ergänzt werden. Analog zur ISO 9001 müssen die Risiken und Chancen bestimmt, bewertet und überwacht werden um unerwünschte Auswirkungen zu verhindern oder zu verringern.

Für die Riskiobeurteilung muss ein Prozess eingeführt werden. Dieser Prozess muss die Kriterien zur Risikoakzeptanz und Kriterien für die Durchführung von Risikobeurteilungen des ISMS beinhalten. Auch für die Behandlung von Risiken muss ein Prozess eingeführt werden. Analog zu den Qualitätszielen fordert die Norm, dass geeignete, messbare Informationssicherheitsziele eingeführt werden, sofern machbar.

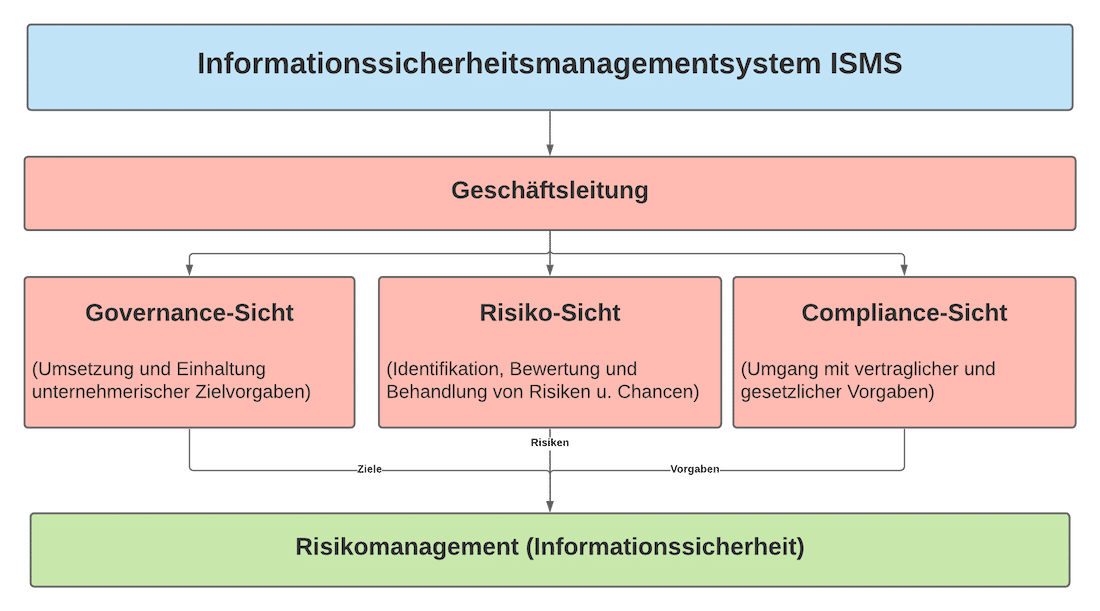

Das Management der Informationssicherheit soll einen effektiven Schutz von Informationen und IT-Systemen gewährleisten. Dieser Schutz dient der Unterstützung der Geschäftsprozessen, der Erreichung von Unternehmenszielen und dem Erhalt von Unternehmenswerten durch eine störungsfreie Bereitstellung und Verarbeitung von Informationen. Dazu bedient sich das ISMS in der Praxis folgender drei Sichtweisen:

Technische und Organisatorische Maßnahmen TOM

Um ein wirksames Schutzniveau zu erreichen, sind für eine störungsfreie Informationsverarbeitung technische und organisatorische Maßnahmen notwendig. Den Begriff TOM kennen wir bereits aus der Datenschutzgrundverordnung DSGVO. Diese TOM müssen einerseits (effektiv) sein und andererseits wirtschaftlich angemessen (effizient) sein.

Rollen innerhalb ISMS

Es sollte zumindest eine Rolle eines Informationssicherheitsbeauftragten etabliert werden. Die Aufgaben können mit den Datenschutzbeauftragten unter gewissen Voraussetzungen zusammengelegt werden. Die Organisation muss sicherstellen, dass alle Personen durch angemessene Ausbildung, Schulung oder Erfahrung über die erforderlichen Kompetenzen verfügen.

Risikomanagement

Das Risikomanagement ist ein übergreifender Prozess innerhalb der Organisation zur systematischen Erfassung, Bewertung und transparenten Darstellung von Risiken im Kontext der Informationssicherheit. Die konkreten Ziele des Riskmanagements im Kontext der Informationssicherheit sind:

Unterstützung bei der Einführung

Wir unterstützen Sie bei der Einführung der ISO 27001 und integrieren die Norm in bestehende Managementsysteme. Der Zeitaufwand für die Einführung beträgt zwischen 4 und 8 Monaten. Sind alle Dokumente und Nachweise erstellt, wird das ISMS durch ein internes Audit überprüft. Dieses Audit kann auch als Kombiaudit mit der ISO 9001 und ISO 14001 durchgeführt werden. Nach erfolgreichen internen Audit steht der Zertifizierung nichts mehr im Wege. Wir unterstützen Sie auch bei der Auswahl einer geeigneten Zertifizierungsstelle und begleiten Sie im Audit. Wir begleiten auch den Automobilstandard TISAX mit dem Fragenkatalog ISI Fragenkatalog vom VDA.