Die ISO 27001 ist der international führende Standard, wenn es um den Aufbau, die Implementierung und kontinuierliche Verbesserung eines Informationssicherheits-Managementsystems (ISMS) geht. Sie legt fest, wie Unternehmen ihre Daten effektiv schützen, Risiken minimieren und kontinuierlich an der Verbesserung ihrer Sicherheitsmaßnahmen arbeiten können. Gerade vor dem Hintergrund zunehmender Cyber-Bedrohungen und Datenschutzanforderungen stellt die ISO 27001 eine solide Grundlage dar, um vertrauliche Informationen zu schützen und zugleich Vertrauen bei Kunden und Partnern zu schaffen.

PDFs zur ISO 27001:2022

Ihre Sicherheitslösung für die digitale Zukunft

Vollumfängliche Checkliste zur aktuellen ISO 27001:2022

Fakten zur ISO/IEC 27001

Der Schlüssel zur effektiven Informationssicherheit

ISO 27001 (korrekt: ISO/IEC 27001) ist der international anerkannte Standard für ein systematisches Informationssicherheits-Managementsystem (ISMS). Unternehmen, die das Regelwerk implementieren, profitieren von klaren Prozessen und Richtlinien, um sensible Daten zu schützen, Risiken zu reduzieren und die Vertraulichkeit, Integrität sowie Verfügbarkeit von Informationen sicherzustellen.

Der Weg zur ISO-27001-Zertifizierung

Vorteile der ISO-27001-Zertifizierung

Ziele der ISO 27001

Die 27001 ist ein international anerkannter Standard für Informationssicherheitsmanagement und hat das Ziel, Unternehmen dabei zu unterstützen, die Vertraulichkeit, Integrität und Verfügbarkeit ihrer Informationen sicherzustellen. Die wichtigsten Ziele sind:

Zusammenfassend soll die „ISO Norm“ Unternehmen dabei unterstützen, ein robustes Informationssicherheitsmanagement-System zu implementieren und aufrechtzuerhalten, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen sicherzustellen und das Vertrauen der Stakeholder zu stärken.

Tipps zur Umsetzung

BitLocker Verschlüsselung und ISO 27001

Ein zentraler Aspekt der ISO 27001 betrifft die technische Sicherung sensibler Daten. Hierbei spielt beispielsweise die BitLocker Verschlüsselung eine entscheidende Rolle. Durch die vollständige Verschlüsselung von Festplatten auf Notebooks und mobilen Geräten lässt sich das Risiko unbefugten Zugriffs erheblich minimieren. Gemäß ISO 27001 ist dies eine grundlegende Maßnahme, um der Forderung nach Vertraulichkeit, Integrität und Verfügbarkeit gerecht zu werden.

Backup und Datenverlust im Rahmen der ISO 27001

Die Bedeutung einer umfassenden Backup-Strategie ist im Kontext der ISO 27001 ebenso zentral. Datenverluste können für Unternehmen existenzielle Folgen haben – von finanziellen Schäden bis hin zu gravierenden Imageverlusten. ISO 27001 fordert daher die Umsetzung eines systematischen Backup-Konzepts, das regelmäßige Datensicherungen, Verschlüsselung der Backups sowie regelmäßige Tests der Wiederherstellbarkeit vorsieht. Die bekannte 3-2-1-Regel (drei Datenkopien, zwei unterschiedliche Speichermedien und ein externer Speicherort) gilt dabei als etablierter Standard, der sicherstellt, dass auch in Krisensituationen keine relevanten Informationen verloren gehen.

Stolpersteine ISO 27001: Herausforderungen bei der Umsetzung

Trotz ihrer klaren Strukturen stößt die Umsetzung der ISO 27001 in Unternehmen häufig auf Herausforderungen. Zu den typischen Stolpersteinen gehören unter anderem die unzureichende Dokumentation, mangelnde Awareness der Mitarbeitenden sowie die fehlende Einbindung des Managements. Viele Unternehmen unterschätzen zudem den kontinuierlichen Verbesserungsprozess, den ISO 27001 zwingend fordert. Dies kann dazu führen, dass das ISMS nur „auf dem Papier“ existiert, ohne tatsächlich effektiv umgesetzt zu werden.

Audit-Vorbereitung ISO 27001

Ein weiterer zentraler Punkt ist die Vorbereitung auf die Zertifizierungsaudits. Dabei sind eine frühzeitige Kommunikation mit den Auditoren und eine transparente, aussagekräftige Dokumentation der Sicherheitsmaßnahmen entscheidend. Besonders kritisch sollte man gegenüber Zusatzleistungen der Zertifizierungsgesellschaften wie Beratungs- oder Gap-Analyse-Diensten sein. Die Unabhängigkeit zwischen Beratung und Zertifizierung muss gewahrt bleiben, um Interessenkonflikte zu vermeiden und objektive Auditergebnisse zu garantieren.

Tool-Unterstützung ISMS gemäß ISO 27001

Ein modernes ISMS nach ISO 27001 profitiert enorm von technischen Tools. Hier sind nicht nur klassische ISMS-Verwaltungstools gemeint, sondern auch Werkzeuge für Ereignisprotokollierung, SIEM-Lösungen, Datensicherungen, Verschlüsselungstools wie BitLocker oder FileVault und Antiviren-Software. Die ISO 27001 fordert explizit den Einsatz solcher Maßnahmen, um Risiken effektiv zu kontrollieren und die Sicherheit kontinuierlich zu gewährleisten.

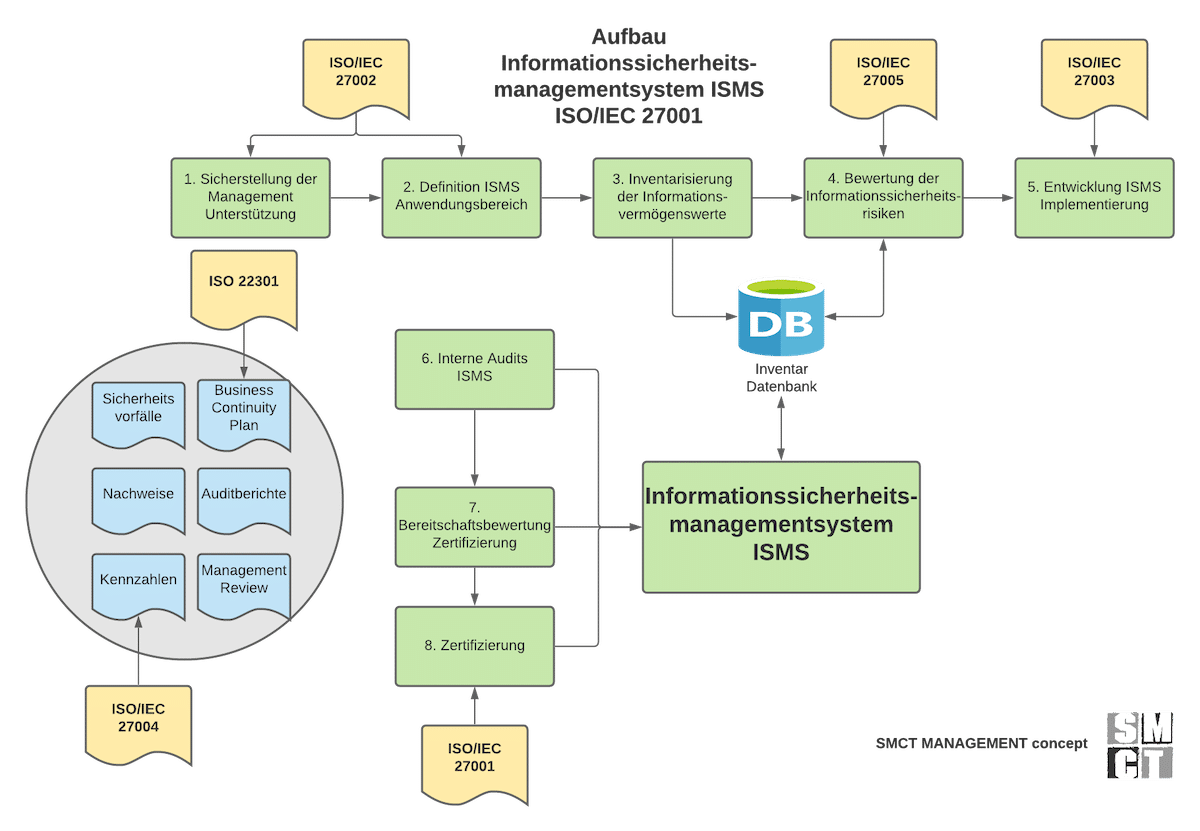

ISO 27000-Familie

Die ISO 27000-Familie ist eine Reihe von international anerkannten Standards für Informationssicherheitsmanagement. Die Normen der ISO 27000-Familie wurden von der Internationalen Organisation für Normung (ISO) entwickelt, um Unternehmen dabei zu unterstützen, ihre Informationssicherheitsrisiken zu managen und angemessene Schutzmaßnahmen zu implementieren.

Die ISO 27000-Familie besteht aus einer Reihe von Normen und Leitfäden, die sich auf verschiedene Aspekte der Informationssicherheit beziehen. Einige der wichtigsten Normen in der ISO 27000-Familie sind:

- ISO/IEC 27001: Diese Norm legt die Anforderungen für ein Informationssicherheitsmanagementsystem (ISMS) fest und gibt Anleitung zur Implementierung von Prozessen zur Risikobewertung, Risikobehandlung und kontinuierlichen Verbesserung.

- ISO 27002: Die ISO 27002 enthält eine umfassende Liste von Sicherheitskontrollen, die Unternehmen bei der Entwicklung und Implementierung von Informationssicherheitsmaßnahmen unterstützen.

- ISO 27005: Diese Norm beschreibt den Prozess der Risikobewertung und gibt Anleitung zur Identifizierung, Bewertung und Priorisierung von Risiken im Zusammenhang mit der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen.

- ISO 27017: Diese Norm enthält zusätzliche Leitlinien für die Implementierung von Informationssicherheitsmaßnahmen in der Cloud.

- ISO 27018: Diese Norm legt Anforderungen für den Schutz personenbezogener Daten in der Cloud fest.

Die ISO 27000-Familie bietet Unternehmen ein Rahmenwerk für die Implementierung von Informationssicherheitsmaßnahmen und die Verwaltung von Informationssicherheitsrisiken. Durch die Umsetzung der Normen der ISO 27000-Familie können Unternehmen sicherstellen, dass ihre Informationssicherheitsmaßnahmen den international anerkannten Standards entsprechen und einen angemessenen Schutz gegen Bedrohungen und Risiken bieten.

Rechtliche Anforderungen

In Deutschland gibt es verschiedene Gesetze und Vorschriften, die im Zusammenhang mit der ISO 27001:2022 und Informationssicherheit relevant sind. Beachten Sie, dass dies keine vollständige Liste aller gesetzlichen Anforderungen in Deutschland ist, die im Zusammenhang mit der Informationssicherheit stehen. Abhängig von der Branche, der Größe des Unternehmens und anderen Faktoren können weitere Regelungen und Auflagen relevant sein. Unternehmen sollten sicherstellen, dass sie mit den für sie geltenden gesetzlichen Anforderungen vertraut sind und diese in ihre Informationssicherheitsstrategie integrieren. In Tabellenform werden diese wie folgt dargestellt:

| Gesetz/Verordnung | Beschreibung |

|---|---|

| Bundesdatenschutzgesetz (BDSG) | Das BDSG regelt den Schutz personenbezogener Daten und legt Anforderungen an Unternehmen fest, um die Sicherheit und Vertraulichkeit dieser Daten zu gewährleisten. |

| Datenschutz-Grundverordnung (DSGVO) | Die DSGVO ist eine EU-weite Verordnung, die den Schutz personenbezogener Daten in den EU-Mitgliedsstaaten regelt. Unternehmen sind verpflichtet, angemessene technische und organisatorische Maßnahmen zum Schutz personenbezogener Daten zu ergreifen. |

| IT-Sicherheitsgesetz (IT-SIG) | Das IT-Sicherheitsgesetz zielt darauf ab, die Sicherheit von informationstechnischen Systemen zu erhöhen, insbesondere für kritische Infrastrukturen (KRITIS) in Sektoren wie Energie, Verkehr oder Gesundheit. Die ISO 27001 kann als Grundlage für die Implementierung eines angemessenen Sicherheitsniveaus für IT-Systeme gemäß den Anforderungen des IT-Sicherheitsgesetzes dienen. |

| Telemediengesetz (TMG) | Das TMG regelte den Datenschutz bei der Nutzung von Telemedien wie Websites und Apps und wurde im Mai 2024 ausser Kraft gesetzt. An seine Stelle wurde das Digitale-Dienste-Gesetz (DDG) in Kraft gesetzt. |

| Telekommunikationsgesetz (TKG) | Das TKG regelt den Zugang zu und den Betrieb von Telekommunikationsnetzen und -diensten und enthält Vorschriften zur Gewährleistung der Kommunikations- und Datensicherheit. |

| KRITIS-Verordnung | Die KRITIS-Verordnung konkretisiert die Anforderungen des IT-Sicherheitsgesetzes für Betreiber kritischer Infrastrukturen (KRITIS) in Sektoren wie Energie, Verkehr, Gesundheit und Finanzwesen. Sie definiert Schwellenwerte und Anforderungen an die IT-Sicherheit, die von KRITIS-Betreibern erfüllt werden müssen. Die Implementierung eines ISMS gemäß ISO 27001 kann dazu beitragen, diesen Anforderungen gerecht zu werden. |

| NIS-Richtlinie | Die NIS-Richtlinie (Netz- und Informationssystemsicherheit) ist eine EU-Richtlinie, die die Cybersicherheit von Netz- und Informationssystemen verbessern soll. Sie fordert von Mitgliedsstaaten, nationale Cybersicherheitsstrategien zu entwickeln und Mindestsicherheitsanforderungen für Betreiber wesentlicher Dienste und Anbieter digitaler Dienste zu definieren. Die Umsetzung der ISMS Standard 27001 kann als Grundlage für die Erfüllung der Mindestsicherheitsanforderungen dienen. |

| Aktien- und GmbH-Recht | Das Aktien- und GmbH-Recht enthält Regelungen zur Gründung, Führung und Haftung von Aktiengesellschaften (AG) und Gesellschaften mit beschränkter Haftung (GmbH) in Deutschland. Diese Gesetze enthalten keine spezifischen Anforderungen an die Informationssicherheit, aber das Management von AGs und GmbHs hat eine Sorgfaltspflicht, um Risiken für das Unternehmen zu minimieren. Die Implementierung der ISO 27001 kann dabei helfen, die Informationssicherheit als Teil der Sorgfaltspflicht zu gewährleisten. |

Checkliste zur Implementierung

Die Einführung eines Informationssicherheits-Managementsystems (ISMS) erfordert eine klare Struktur, zielgerichtete Planung und die konsequente Umsetzung aller notwendigen Maßnahmen. Die folgende Checkliste hilft dabei, die wichtigsten Schritte – von der ersten Definition des Scopes bis zur fortlaufenden Verbesserung – zu berücksichtigen.

Vom Geltungsbereich bis zur kontinuierlichen Weiterentwicklung

- Scope festlegen

Bevor das ISMS aufgesetzt wird, muss eindeutig bestimmt werden, welche Standorte, Systeme und Prozesse in den Geltungsbereich fallen sollen. Hierbei wird geklärt, ob beispielsweise lediglich zentrale IT-Systeme oder auch externe Dienstleister und Zulieferer eingebunden sind. Eine exakte Abgrenzung verhindert Unklarheiten und legt das Fundament für alle weiteren Schritte.

- Risiken identifizieren

Im nächsten Schritt gilt es, sämtliche Gefahrenquellen und Schwachstellen ausfindig zu machen, die vertrauliche Informationen gefährden könnten. Dabei werden typische Bereiche wie technische Systeme (Server, Netzwerke), organisatorische Abläufe (Zugriffsrechte, Personalwechsel) sowie physische Sicherheit (Gebäudeschutz, Zutrittskontrollen) betrachtet. Ziel ist ein möglichst umfassendes Risikobild.

- Risikobewertung durchführen

Sobald alle relevanten Gefahrenquellen bekannt sind, wird die Eintrittswahrscheinlichkeit dieser Risiken gegen ihre potenziellen Auswirkungen abgewogen. Auf dieser Basis lassen sich Prioritäten setzen, sodass zuerst die gravierendsten Schwachstellen angegangen werden. Die gewählte Methode zur Bewertung (beispielsweise qualitative vs. quantitative Verfahren) sollte dokumentiert sein, um Transparenz zu gewährleisten.

- Kontrollen auswählen und umsetzen

Basierend auf der Risikobewertung werden geeignete Maßnahmen ausgewählt, häufig im Abgleich mit einem Standardkatalog (z. B. Annex A der ISO/IEC 27001). Hierunter fallen sowohl technische (z. B. Firewalls, Verschlüsselung) als auch organisatorische Maßnahmen (z. B. Rollen- und Berechtigungskonzepte). Eine lückenlose Dokumentation der Kontrollen ist essenziell, damit später nachvollzogen werden kann, warum und wie sie implementiert wurden.

- Sicherheitsrichtlinien & Prozesse definieren

Um ein funktionierendes ISMS im Alltag zu gewährleisten, müssen klare Regeln etabliert werden. Dies umfasst unter anderem Passwortrichtlinien, Datentransfer-Vorgaben oder festgelegte Verfahren bei Sicherheitsvorfällen. Auch die Verantwortlichkeiten für einzelne Teilbereiche und die Eskalationswege im Notfall sollten hier festgehalten werden. Nur so kann das gesamte Team wissen, welche Vorgaben gelten und wie man sich in verschiedenen Situationen verhält.

- Mitarbeiterschulungen durchführen

Ein ISMS ist nur so stark wie die Menschen, die es täglich anwenden. Daher ist es unerlässlich, alle Mitarbeiter in Sicherheitsfragen zu schulen. Dazu gehören regelmäßige Sensibilisierungen für Phishing-Attacken, sicheres Passwort-Handling, der Umgang mit vertraulichen Dokumenten sowie die Einhaltung von Vorgaben zur Informationssicherheit. So wird verhindert, dass menschliches Fehlverhalten zum größten Risikofaktor wird.

- Internes Audit planen

Damit das Managementsystem nicht nur auf dem Papier existiert, empfiehlt sich ein internes Audit, bevor man in eine externe Zertifizierung geht. Hier werden sämtliche Prozesse auf Herz und Nieren geprüft. Audits decken eventuelle Lücken und Optimierungspotenziale auf, die noch geschlossen werden können. So wird sichergestellt, dass das ISMS tatsächlich in der Praxis funktioniert.

- Management-Review & Verbesserungen

Im nächsten Schritt informiert man das Top-Management über den aktuellen Status des ISMS. Gemeinsam werden Verbesserungsvorschläge diskutiert und Prioritäten neu gesetzt. Dieses Review belegt nicht nur die Wirksamkeit des Systems, sondern sorgt auch dafür, dass ausreichende Ressourcen für künftige Optimierungen bereitgestellt werden.

- Externe Zertifizierung beantragen

Erst wenn alle vorangegangenen Schritte erfolgreich umgesetzt wurden, bietet es sich an, einen Termin bei einer akkreditierten Zertifizierungsstelle zu vereinbaren. Diese führt ein Audit durch, um zu prüfen, ob die Anforderungen des gewählten Standards (z. B. ISO 27001) erfüllt sind. Bei Bestehen erhalten Organisationen ein Zertifikat, das die Wirksamkeit ihres ISMS offiziell bestätigt und Vertrauen bei Kunden und Partnern schafft.

- Kontinuierliche Weiterentwicklung

Nach der Zertifizierung ist die Arbeit keineswegs abgeschlossen. Ein ISMS muss laufend weiterentwickelt und aktualisiert werden, um neuen Gefahren, gesetzlichen Vorgaben und technischen Veränderungen gerecht zu werden. Durch den PDCA-Zyklus (Plan-Do-Check-Act) können Prozesse beständig optimiert und auf neue Herausforderungen im Bereich der Informationssicherheit angepasst werden.

Diese Schritte bieten eine grundlegende Orientierung auf dem Weg zur Implementierung eines tragfähigen ISMS. Klar definierte Verantwortlichkeiten, regelmäßige Audits und die Einbindung aller Mitarbeiter gewährleisten, dass das System nicht zum Selbstzweck verkommt, sondern einen echten Mehrwert für den Schutz sensibler Informationen liefert. Nur so kann das ISMS langfristig effektiv bleiben und sich erfolgreich weiterentwickeln.

Glossar zur Informationssicherheit

SMCT Management – Ihr Partner bundesweit

Wir von SMCT Management unterstützen Unternehmen bei der Implementierung und Optimierung ihres ISMS nach ISO/IEC 27001 und/oder TISAX. Mit unserer Expertise begleiten wir Sie durch alle Projektschritte – von der ersten Bestandsaufnahme bis zur erfolgreichen Zertifizierung.

Tipp: Bei weiteren Fragen rund um die ISO/IEC 27001 Zertifizierung oder bei Bedarf nach professioneller Unterstützung kontaktiere uns gerne bei SMCT Management. Wir stehen dir mit unserem Expertenwissen und einer individuellen Beratung zur Seite, damit dein Unternehmen den Weg zur erfolgreichen Zertifizierung meistert.

Fazit

Mit der 27001 schaffen Unternehmen eine solide Grundlage für ganzheitliche Informationssicherheit. Ein implementiertes und zertifiziertes ISMS hilft, Risiken zu reduzieren, Kundenvertrauen zu stärken und sich vom Wettbewerb abzuheben. Der Weg zur Zertifizierung mag komplex wirken, doch mit professioneller Unterstützung und einem strukturierten Vorgehen profitieren Sie langfristig von einem robusten Sicherheitsmanagement.

Sie möchten erfahren, wie Sie die Zertifizierung effizient erreichen? Wir stehen Ihnen bei allen Schritten zur Seite. Sprechen Sie uns an!

FAQ – Anerkannte Richtlinie für Informationssicherheits-Managementsysteme

Der ISMS Standard ist eine international anerkannte Norm, die Anforderungen an ein Informationssicherheits-Managementsystem (ISMS) definiert. Sie legt fest, wie Unternehmen ihre sensiblen Daten, Prozesse und IT-Infrastrukturen schützen können, um Risiken zu minimieren und die Geschäftskontinuität zu sichern.

a. Vertrauensaufbau gegenüber Kunden und Partnern.

b. Wettbewerbsvorteil durch offiziell bestätigte Sicherheitsstandards.

c. Risiko- und Kostensenkung: Weniger Sicherheitsvorfälle und dadurch geringere Folgekosten.

d. Erfüllung gesetzlicher Vorschriften: Bessere Compliance (z. B. DSGVO).

Die Zertifizierung des ISO Regelwerks signalisiert Kunden, Partnern und Behörden, dass das Unternehmen hohe Sicherheitsstandards erfüllt. Dadurch wächst das Vertrauen in den Schutz von Informationen und Daten. Zudem lassen sich regulatorische Anforderungen leichter erfüllen, und das Unternehmen erlangt einen Wettbewerbsvorteil.

Grundsätzlich ist ISO/IEC 27001 branchenübergreifend und für Unternehmen jeder Größe geeignet. Besonders relevant ist sie für Organisationen, die mit sensiblen oder personenbezogenen Daten umgehen, z. B. in der IT-, Finanz-, Gesundheits-, Versicherungs- und E-Commerce-Branche.

Die Dauer hängt von Faktoren wie Unternehmensgröße, bestehender Sicherheitsinfrastruktur und internem Know-how ab. Kleinere Unternehmen können die Einführung eines ISMS in wenigen Monaten umsetzen, während größere Organisationen oft bis zu einem Jahr oder mehr benötigen.

1. Initiale Bestandsaufnahme: Analyse bestehender Sicherheitsmaßnahmen und Prozesse.

2. Risikoanalyse: Identifikation und Bewertung möglicher Bedrohungen.

3. Maßnahmenplanung: Entwicklung und Implementierung von Sicherheitsrichtlinien und Kontrollen.

4. Dokumentation: Ausarbeitung aller relevanten Prozesse und Richtlinien.

5. Interne Audits: Überprüfung der Wirksamkeit und Vorbereitung auf das externe Audit.

6. Zertifizierungsaudit: Durchführung durch eine akkreditierte Zertifizierungsstelle.

Die Kosten variieren je nach Unternehmensgröße, Branchenanforderungen und externe Unterstützung. Neben den Gebühren für das externe Audit solltest du Aufwände für interne Ressourcen (z. B. Schulungen, Dokumentation) und Beratung einkalkulieren. Oft sind diese Investitionen jedoch geringer als potenzielle Schäden bei Sicherheitsvorfällen.

SMCT Management bietet umfassende Beratung und praktische Unterstützung bei der Einführung und Umsetzung eines ISMS. Dazu gehören Risikoanalysen, Workshops, interne Audits sowie die Begleitung beim Zertifizierungsprozess. Ziel ist, dass Unternehmen einen nachhaltigen Mehrwert und einen klaren Sicherheitsgewinn erzielen.

Beispielsweise eine Risikoanalyse, ein Statement of Applicability (SoA), Sicherheitsrichtlinien, Schulungsnachweise, Notfallpläne und Protokolle von internen Audits. Eine sorgfältige Dokumentation ist entscheidend, um die Anforderungen der Norm zu erfüllen und beim Audit zu bestehen.

Das Top-Management ist verantwortlich für die Bereitstellung notwendiger Ressourcen und muss eine Sicherheitskultur vorleben. Ohne klare Unterstützung der Geschäftsführung oder leitender Personen ist eine erfolgreiche und nachhaltige Implementierung kaum möglich.

Ja. Viele Unternehmen integrieren den ISMS Standard in ein übergreifendes Managementsystem, zum Beispiel in Kombination mit ISO 9001 (Qualitätsmanagement) oder ISO 22301 (Business Continuity Management). Dadurch lassen sich Synergien bei Dokumentation und Prozessen heben.

Nach der Zertifizierung beginnt der kontinuierliche Verbesserungsprozess (KVP). Das bedeutet, dass du und dein Team kontinuierlich Risiken neu bewertet, Kontrollen anpasst und eventuelle Schwachstellen behebt. Die fortlaufende Pflege des ISMS stellt sicher, dass es den steigenden Anforderungen an Informationssicherheit gerecht wird.

Annex A enthält eine Liste konkreter Sicherheitsmaßnahmen (Controls), die als Leitfaden bei der Risikobehandlung dienen. Unternehmen wählen daraus jene Controls aus, die sie zur Erfüllung ihrer individuellen Sicherheitsanforderungen benötigen.

Ja. Viele Unternehmen betreiben zumindest Teile ihrer IT-Infrastruktur in der Cloud. Der ISMS Standard ist technologieunabhängig und lässt sich auch in Cloud-Umgebungen anwenden, sofern alle relevanten Risiken identifiziert und kontrolliert werden.

Spezialisierte Beratungsunternehmen wie SMCT Management begleiten dich von der Planung über die Implementierung bis zur Zertifizierung. Dies sorgt für eine effiziente Umsetzung und hilft dir, typische Stolpersteine zu vermeiden.

Hilfreiche Links

Hier findest du eine Auswahl hilfreicher Links, die sich mit ISO/IEC 27001 und allgemeinen Themen der Informationssicherheit beschäftigen. Auf diesen Websites kannst du detaillierte Informationen, Leitfäden und Best Practices zur Implementierung eines Informationssicherheitsmanagementsystems (ISMS) gemäß ISO/IEC 27001 erhalten: