Ein Informationssicherheitsmanagementsystem definiert die ISO 27001 Anforderungen für die Sicherheit schützenswerter Informationen in Unternehmen. Um die ISO 27001 Zertifizierung zu bestehen, ist ein angemessenes ISMS zu implementieren. Die Automobilindustrie hat bereits seit einigen Jahren mit TISAX® einen Standard für die Informations- und Cybersicherheit geschaffen. Der Einstieg mit der Informationssicherheit ISO 27001 bereitet Unternehmen gerade am Anfang enorme Schwierigkeiten. Im Unterabschnitt 7.5.1 der ISO/IEC 27001:2022 muss das Unternehmen:

Key Facts – ISO 27001 Anforderungen

Die ISO 27001 Anforderungen an die dokumentierte Information werden bestimmt durch 16 Anforderungen der Norm. Wie in allen ISO Regelwerken steht an erster Stelle die kontinuierliche Verbesserung des ISMS. Ein weiterer Baustein des ISMS ist der Prozess der Risikoeinschätzung und die Risikobehandlung von Informationssicherheitsrisiken in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. In der Risikoeinschätzung werden für die Ermittlung von Schwachstellen und Bedrohungen die Auswirkungen und Eintrittswahrscheinlichkeiten anhand vorgegebener Kriterien bewertet. Abgeschlossen wird der Prozess der Risikoanalyse mit der Planung zur konkreten Umsetzung der Maßnahmen aus der Risikoeinschätzung. Dazu gehören auch die erforderlichen Ressourcen und wenn notwendig, ein Budget für die Anschaffung von Hard- und Software oder bauliche Maßnahmen.

Mindestanforderungen ISMS ISO 27001

Informationssicherheitspolitik

Die ISO 27001 Anforderungen setzen wie alle neuen ISO Regelwerke auf die High Level Structure. Im Kapitel 5 Führung muss die oberste Leitung eine Informationssicherheitspolitik (-sicherheitsleitlinie) erstellen. Diese muss konkrete Ziele und den Anwendungsbereich des ISMS beinhalten. Folgende Informationen sollten in der Informationssicherheitspolitik aufgenommen werden:

Prozess der Risikoeinschätzung und -behandlung

Für die Risikoeinschätzung und der Risikobehandlung muss es eine definierte Methodik geben, die sich über den gesamten Anwendungsbereich erstreckt. Um die Risikoeinschätzung durchführen zu können, müssen alle Werte (engl. Assets) des Unternehmens mit Auswirkung auf Vertraulichkeit, Integrität und Verfügbarkeit bestimmt werden. Für die Werte (Assets) sind im nächsten Schritt alle Bedrohungen und Schwachstellen zu identifizieren. Jedem Risiko muss auch eine verantwortliche Person (Eigentümer des Risikos) zugeordnet werden. Das kann auch die Person sein, die für den Wert (Assets) verantwortlich ist. Im nächsten Schritt werden die Auswirkungen und Eintrittswahrscheinlichkeiten für jeden Wert (Assets) bestimmt und anhand definierter Kriterien bewertet. Die Kriterien für die Bewertung muss die Organisation festlegen.

Risikobehandlung

Weitere ISO 27001 Anforderungen werden an die Risikobehandlung gestellt. Nach Abschluss der Risikoeinschätzung erfolgt die Planung für die Umsetzung der Risiken. Dazu gehört unteranderem die Auswahl von Sicherheitsmaßnahmen, z.B. aus Anhang A der ISO/IEC 27001. In die Risikobehandlung sind auch die ausgelagerten Prozesse, Lieferanten einzubeziehen. Erwähnt werden muss, dass eine regelmäßige Überprüfung der Risikoeinschätzung und -behandlung stattfinden muss. Etwa bei Änderungen an Systemen oder am Standort selbst.

Erklärung der Anwendbarkeit

Diese ISO 27001 Anforderung zur Erklärung der Anwendbarkeit bezieht sich auf die in Anhang A der ISO/IEC 27001 aufgeführten Sicherheitsmaßnahmen (Kontrollen). Sie müssen für alle im Anhang A aufgeführten Maßnahmen entscheiden, ob diese implementiert werden oder als nicht anwendbar deklariert werden. Wichtig ist, dass für beide Arten eine Begründung angegeben werden muss. Zum Abschluss wird ein Bericht erstellt, der alle Ergebnisse der Risikoeinschätzung und Risikobehandlung umfasst. Dieser Bericht sollte regelmäßig den Fortschritt der Implementierung aufzeigen. Das SOA beschreibt, welche Controls des Anhang A anwendbar sind und welche – mit entsprechender Begründung – ausgeschlossen wurden.

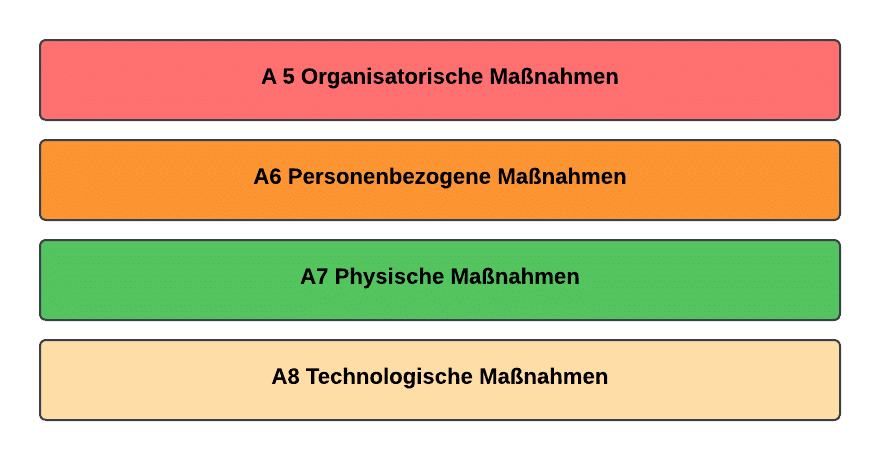

Anhang A ISO 27001

Im Anhang A der ISO 27001 beschreibt die Norm eine umfangreiche Reihe von Maßnahmenziele (Control objektives) und Maßnahmen (Controls). Die im Anhang A aufgeführten Maßnahmenziele und Maßnahmen sind nicht vollständig und jede Organisation muss ggf. weitere Ziele und Maßnahmen definieren, die für die Organisation notwendig sind. Der Anhang A umfasst 14 Kategorien mit 35 Sicherheitskriterien und Maßnahmenzielen sowie 114 Maßnahmen (Controls) mit mindestens einen Maßnahmenziel und eine oder mehrere Maßnahmen. Beachten Sie dabei, dass pro Maßnahme immer nur ein Maßnahmenziel zugeordnet werden kann. Folgende Kategorien finden Sie im Anhang A:

Zusammenfassung

Die ISO 27001 Anforderungen definieren Vorgaben, um ein wirksames Informationssicherheitsmanagementsystem ISMS zu implementieren. Die ISO 27001 Zertifizierung bildet die Basis für die Informationssicherheit. Anforderungen aus der Automobilindustrie wie beispielsweise die TISAX® setzen auf diesen Standard auf.

Unterstützung der Implementierung

Sie benötigen Unterstützung bei der Implementierung der ISO 27001 Anforderungen? Wir unterstützen Sie bei allen gängigen Regelwerken z.B. ISO 27001, TISAX®, ISO 22301, DSGVO oder in vielen andere Managementsysteme. Mit uns bekommen Sie ein ganzes Paket an Hilfsmittel zur Verfügung gestellt. Sprechen Sie uns an!

FAQ – ISO 27001 Anforderungen

Die Norm fordert den Aufbau eines ISMS (Informationssicherheits-Managementsystems), eine systematische Risikobewertung, die Implementierung geeigneter Schutzmaßnahmen (Controls) sowie eine kontinuierliche Verbesserung der Sicherheitsprozesse.

Die Geschäftsführung trägt die oberste Verantwortung. Sie definiert die Ziele und stellt Ressourcen bereit. Gleichzeitig wirken alle Mitarbeitenden an der Umsetzung mit, insbesondere das IT-Sicherheitsteam und der ISMS-Verantwortliche.

Anhang A ist eine Checkliste möglicher Sicherheitskontrollen (Controls). Unternehmen wählen anhand ihrer Risikobewertung die relevanten Controls aus. In der Version 2022 wurden diese Controls neu strukturiert und teilweise aktualisiert.

Nein, eine formale Zertifizierung ist nicht gesetzlich vorgeschrieben. Allerdings kann sie Wettbewerbsvorteile bieten und regulatorische Anforderungen (z. B. NIS2, KRITIS) erleichtern oder erfüllen.

Der Aufwand hängt stark von Unternehmensgröße, IT-Komplexität und dem vorhandenen Reifegrad der Sicherheitsprozesse ab. Eine umfassende Gap-Analyse kann helfen, den Aufwand genauer einzuschätzen.

Typischerweise dauert das Projekt zur Erstimplementierung einige Monate bis über ein Jahr. Nach erfolgreichem Abschluss finden jährliche Überwachungsaudits statt, gefolgt von einer Rezertifizierung im Drei-Jahres-Rhythmus.

Mitarbeiter sind ein Schlüsselfaktor für den Erfolg eines ISMS. Regelmäßige Schulungen und Awareness-Kampagnen sorgen dafür, dass alle Beschäftigten die Sicherheitsrichtlinien kennen und umsetzen.

Regelmäßige Audits (intern und extern) stellen sicher, dass die in der Norm geforderten Maßnahmen umgesetzt und weiterentwickelt werden. Bei einer Zertifizierung übernimmt eine akkreditierte Zertifizierungsstelle die externe Prüfung.

Ja, durch die High Level Structure (HLS) ist ISO 27001 mit anderen Managementsystem-Normen wie ISO 9001 (Qualität) oder ISO 22301 (Business Continuity) leicht integrierbar. Dadurch lassen sich Synergien nutzen und der Verwaltungsaufwand reduzieren.

Solange die Risikobewertung darlegt, dass bestimmte Controls nicht anwendbar sind, kannst Du sie im Statement of Applicability (SoA) ausschließen. Eine plausible Begründung ist dabei unverzichtbar, damit Auditoren die Entscheidung nachvollziehen können