ISO 27001 Dokumentation als Rückgrat des Informationssicherheits Managementsystems

Die Dokumentation nach ISO 27001 bildet das zentrale Fundament eines wirksamen Informationssicherheits Managementsystems. Sie beschreibt alle relevanten Prozesse, Richtlinien und Verfahren und macht nachvollziehbar, wie das Unternehmen Informationssicherheit organisiert, steuert und verbessert. Für interne Teams dient sie als Orientierung, für externe Auditoren als Nachweis der Wirksamkeit des Systems.

Eine gute ISO 27001 Dokumentation ist deshalb nicht nur ein formaler Pflichtbestandteil, sondern ein praktisches Steuerungsinstrument für den täglichen Umgang mit Informationssicherheit.

Statement of Applicability als zentrales Steuerungsdokument

Erklärung zur Anwendbarkeit sinnvoll nutzen

Das Statement of Applicability ist die Erklärung zur Anwendbarkeit der Sicherheitsmaßnahmen aus Anhang A der ISO 27001. Es listet alle Kontrollen auf, zeigt, welche Maßnahmen angewendet werden, welche nicht und warum bestimmte Kontrollen begründet nicht umgesetzt werden. Damit bildet das SoA den roten Faden der gesamten ISO 27001 Dokumentation.

In vielen Organisationen ist das SoA das wichtigste Dokument im Audit, weil es Transparenz über den Umsetzungsstand und die Verantwortlichkeiten im Informationssicherheits Managementsystem schafft.

Typische Inhalte des Statement of Applicability

Auflistung aller relevanten Kontrollen aus Anhang A der ISO 27001: jede Maßnahme mit Nummer, Bezeichnung und kurzer Beschreibung.

Angabe, ob die Kontrolle im Unternehmen angewendet wird, mit Begründung bei nicht angewendeten Maßnahmen.

Beschreibung der Art der Umsetzung, zum Beispiel über Richtlinien, Prozesse, technische Maßnahmen oder organisatorische Regelungen.

Rolle der Dokumentation im Informationssicherheits Managementsystem

Dokumentation als Werkzeug statt Pflichtaufgabe

Orientierung: Mitarbeitende können in Richtlinien und Prozessen nachlesen, welche Regeln gelten, wer verantwortlich ist und wie mit sensiblen Informationen umzugehen ist.

Auditfähigkeit: Externe und interne Auditoren finden Nachweise, Bewertungen und Entscheidungen schnell und strukturiert in der Dokumentation wieder.

Kontinuität: Änderungen im ISMS, zum Beispiel neue Maßnahmen, geänderte Risiken oder organisatorische Anpassungen, werden nachvollziehbar dokumentiert. So bleibt das System langfristig steuerbar.

Beispiel aus der Praxis: Control 7.10 Speichermedien

Basisinformationen zur Kontrolle

Control Kennung: 7.10, Bezeichnung: Speichermedien, Normbezug: ISO 27001:2022 Anhang A.

Ziel der Maßnahme: Kontrollierte Nutzung von mobilen Datenträgern und Geräten, um Vertraulichkeit und Integrität von Informationen sicherzustellen.

Geltungsbereich: Alle Personen, die mobile Speichermedien verwenden, zum Beispiel USB Speicher, externe Festplatten, Laptops oder mobile Geräte mit lokalen Daten.

Beschreibung der umgesetzten Maßnahme

Richtlinie zum Umgang mit Speichermedien, in der geregelt ist, welche Medien genutzt werden dürfen, wann Verschlüsselung erforderlich ist und wie Datenträger vor unbefugtem Zugriff geschützt werden.

Einsatz von Verschlüsselungstechnologie auf mobilen Endgeräten und externen Datenträgern, ergänzt durch Passwortschutz oder Mehrfaktor Authentifizierung.

Verwaltung über ein Mobile Device Management System mit Funktionen zur zentralen Konfiguration, Inventarisierung und bei Bedarf Fernlöschung verlorener Geräte.

Nachweise und unterstützende Dokumente

Inventarlisten und Kennzeichnungsschemata für mobile Endgeräte und Speichermedien.

Protokolle und Auditberichte über die Überprüfung von Verschlüsselung, Berechtigungen und Nutzung von Speichermedien.

Schulungsnachweise für Mitarbeitende zum sicheren Umgang mit mobilen Geräten und Datenträgern.

Richtlinien Dokumente, zum Beispiel Umgang mit mobilen IT Geräten, Backup und Wiederherstellung, Incident Management Prozesse.

Richtlinien, Rollen und Verantwortlichkeiten im ISO 27001 System

Strukturierte Richtlinien für zentrale Themen

Für wesentliche Bereiche der Informationssicherheit, zum Beispiel Zugriffskontrolle, Backup, Business Continuity oder Incident Management, werden eigenständige Richtlinien erstellt.

Diese Richtlinien beschreiben Ziel, Geltungsbereich, konkrete Maßnahmen, Überprüfungsintervalle und Verantwortlichkeiten und sind mit den Controls aus Anhang A verknüpft.

So entsteht eine in sich schlüssige Dokumentation, die sowohl im Alltag nutzbar als auch im Audit leicht nachzuverfolgen ist.

Rollen und Verantwortlichkeiten klar dokumentieren

Zentrale Rollen sind zum Beispiel der Informationssicherheitsbeauftragte, die Geschäftsleitung, Fachbereichsverantwortliche und gegebenenfalls externe Dienstleister.

In der Dokumentation sollte ersichtlich sein, wer welche Aufgaben übernimmt, wer Maßnahmen freigibt und wer Prüfungen oder Audits durchführt.

Klare Verantwortlichkeiten reduzieren Reibungsverluste und erhöhen die Verbindlichkeit von Maßnahmen im Informationssicherheits Managementsystem.

Häufige Fehler und praktische Checkliste für die ISO 27001 Dokumentation

Typische Fehler in der Praxis

Richtlinien werden einmal erstellt, aber nicht regelmäßig aktualisiert. Dies führt zu Abweichungen zwischen Dokumentation und gelebter Praxis.

Unklare Verantwortung für das Statement of Applicability und die Pflege der ISO 27001 Dokumente.

Keine saubere Verbindung zwischen Risiken und Maßnahmen. Die Dokumentation spiegelt die Risikobewertung nicht nachvollziehbar wider.

Fehlende Versionierung und Änderungshistorien, was im Audit zu Rückfragen und potenziellen Abweichungen führen kann.

Checkliste für eine praxisnahe ISO 27001 Dokumentation

Dokumentenstruktur planen und festlegen, welche Dokumente zentral im SoA und welche dezentral in Richtlinien oder Prozessbeschreibungen geführt werden.

Rollen und Verantwortlichkeiten definieren, zum Beispiel für die Pflege des SoA, für Richtlinien und für regelmäßige Reviews.

Jede Maßnahme mit der Risikobewertung verknüpfen und dokumentieren, welches Risiko durch welche Kontrolle adressiert wird.

Versionierung und Freigabeprozesse etablieren, damit jederzeit klar ist, welche Dokumente gültig sind und wer Änderungen autorisiert hat.

Schulungen durchführen, damit Mitarbeitende wissen, wo Dokumente liegen, wie sie anzuwenden sind und welche Rolle die Dokumentation in Audits spielt.

Automatisierung der ISO 27001 Dokumentation mit digitalen Werkzeugen

Digitale Dokumentenlenkung und ISMS Werkzeuge

Plattformen wie SharePoint, Wiki.js oder spezialisierte ISMS Software ermöglichen zentrale Ablage, automatische Versionierung, Freigabe Workflows und Audit Trails.

Erinnerungsfunktionen für regelmäßige Reviews erleichtern es, die Dokumentation aktuell zu halten, ohne dass Einzelpersonen permanent an Fristen denken müssen.

Nachweise wie Protokolle, Reports oder Audit Ergebnisse lassen sich direkt mit den Kontrollen aus Anhang A verknüpfen und im Audit gezielt abrufen.

Praxisbeispiel: Effizientere Auditvorbereitung durch Automatisierung

Ein mittelständisches Unternehmen verknüpfte Auditfragen und Nachweise direkt mit den ISO 27001 Kontrollen in einer ISMS Lösung. Dadurch konnten interne Audits systematisch vorbereitet werden.

Ergebnis war eine deutlich reduzierte Vorbereitungszeit, eine höhere Transparenz für Auditoren und eine bessere Nachvollziehbarkeit von Maßnahmen und Verbesserungen im Informationssicherheits Managementsystem.

Warum Sie die ISO 27001 Dokumentation nicht übertreiben sollten

Eine gut aufgebaute ISO 27001 Dokumentation ist unverzichtbar, aber zu viel Papier und zu viele Dateistrukturen schaden der Wirksamkeit des Informationssicherheits Managementsystems. Entscheidend ist nicht die Menge, sondern die Klarheit und Nutzbarkeit der Unterlagen im Alltag. Die folgenden Punkte zeigen, warum eine schlanke, zielgerichtete Dokumentation meist die bessere Wahl ist.

Zu viel Dokumentation schafft Bürokratie statt Sicherheit

Wenn jede Kleinigkeit in einem zusätzlichen Formular, einer neuen Vorlage oder in mehreren Richtlinien geregelt wird, verlieren Mitarbeitende schnell den Überblick. Dokumente werden nicht gelesen, sondern allenfalls abgezeichnet. Das führt zu einer Parallelwelt aus Papier, die mit der gelebten Praxis wenig zu tun hat.

Sinnvoll ist, nur das zu dokumentieren, was tatsächlich benötigt wird, um Risiken zu steuern, Rollen zu klären und Nachweise zu erbringen. Weniger, aber dafür klar strukturierte Inhalte führen zu höherer Akzeptanz und besserer Umsetzbarkeit.

Überdokumentation erhöht Pflegeaufwand und Fehleranfälligkeit

Je mehr Richtlinien, Prozessbeschreibungen und Arbeitsanweisungen existieren, desto größer ist der Pflegeaufwand. Wenn Inhalte doppelt oder dreifach beschrieben werden, ist es nur eine Frage der Zeit, bis Versionen auseinanderlaufen und Widersprüche entstehen. Spätestens im Audit fallen solche Inkonsistenzen auf.

Eine schlanke Dokumentation bündelt zentrale Regeln an wenigen Stellen und verweist gezielt auf Detailunterlagen. Auf diese Weise bleiben Dokumente konsistent, leichter aktuell zu halten und besser nachvollziehbar für interne und externe Auditoren.

Dokumentation muss zur Organisation passen

Musterhandbücher, Kopien aus anderen Unternehmen oder übernommene Vorlagen führen häufig zu Dokumenten, die nicht zur eigenen Struktur und Kultur passen. Mitarbeitende erkennen sich in den Beschreibungen nicht wieder, und das System wird als Fremdkörper wahrgenommen.

Besser ist es, vorhandene Abläufe aufzunehmen, zu optimieren und dann gezielt zu dokumentieren. Ein gut beschriebenes, einfaches Verfahren ist wertvoller als ein komplexes Handbuch, das niemand nutzt. ISO 27001 gibt bewusst Freiräume, wie detailliert Prozesse beschrieben werden müssen.

Fokus auf Wirksamkeit statt auf Papiererfüllung

ISO 27001 fordert wirksame Maßnahmen, nachvollziehbare Risiken und geeignete Kontrollen. Es gibt aber keine Vorgabe, jede Tätigkeit in mehrfacher Form zu dokumentieren. Entscheidend ist, dass Risiken verstanden, Maßnahmen definiert und deren Umsetzung überprüft werden.

Eine pragmatische ISO 27001 Dokumentation unterstützt genau diese Ziele. Sie hilft, Informationssicherheit im Alltag zu steuern, Verantwortlichkeiten zu klären und Audits sicher zu bestehen, ohne dass das System durch unnötige Bürokratie ausgebremst wird.

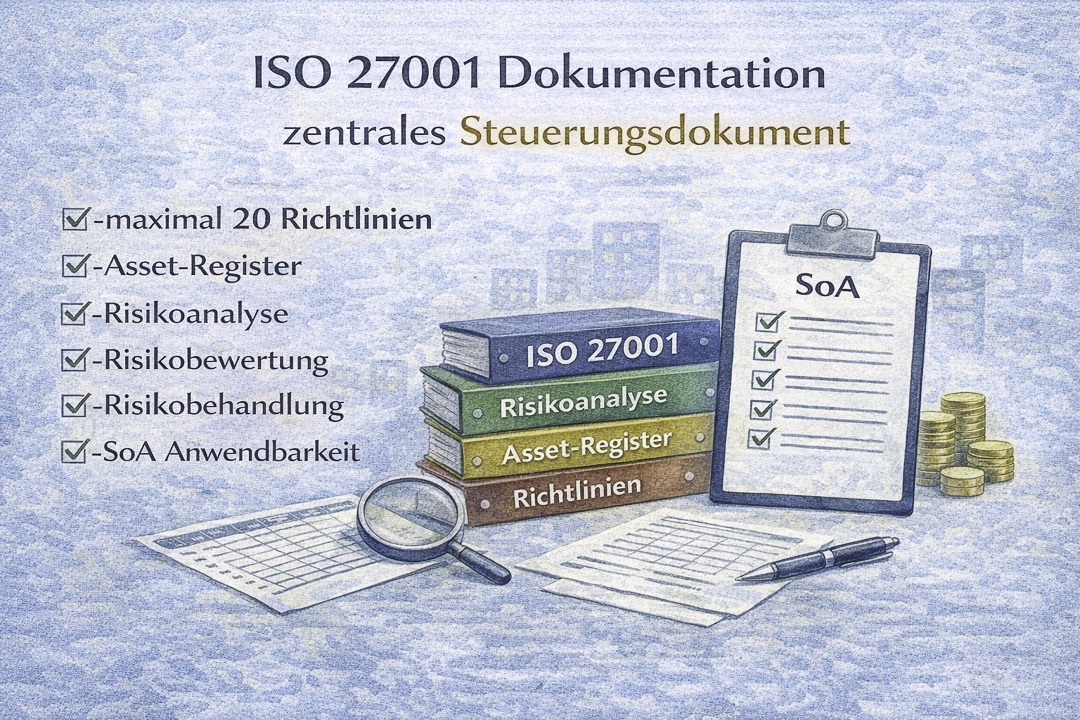

Welche ISO 27001 Dokumente sind Pflicht

Viele Unternehmen stellen sich die Frage, welche Unterlagen für eine ISO 27001 Zertifizierung tatsächlich erforderlich sind und wie umfangreich die Dokumentation sein muss. Die folgenden Kacheln geben eine strukturierte Orientierung zu Pflichtdokumenten, typischem Dokumentationsumfang und pragmatischen Lösungen für kleine und mittlere Unternehmen.

Pflichtdokumente nach ISO 27001

Die Norm schreibt keine klassische Handbuchstruktur vor, fordert aber eine Reihe von dokumentierten Informationen, ohne die ein Zertifizierungsaudit nicht bestanden werden kann. Dazu gehören unter anderem:

eine dokumentierte Informationssicherheitsstrategie oder Leitlinie, in der Ziele, Geltungsbereich und Grundsätze des ISMS beschrieben sind.

eine Risikoanalyse und ein Risikobehandlungsplan, aus denen hervorgeht, welche Risiken identifiziert wurden und wie sie behandelt werden.

die Erklärung zur Anwendbarkeit, Statement of Applicability, in der festgehalten ist, welche Controls aus Anhang A angewendet werden und welche nicht.

Nachweise zu Schulungen, internen Audits, Managementbewertungen, Vorfällen und eingeführten Sicherheitsmaßnahmen. Diese zählen zu den wichtigsten Pflichtnachweisen im Audit.

ISO 27001 Dokumentationsliste und Beispiele

Eine praxisnahe ISO 27001 Dokumentationsliste unterscheidet zwischen vorgeschriebenen dokumentierten Informationen und sinnvollen Ergänzungen. Häufig umfasst sie Richtlinien und Prozesse zu folgenden Themen:

Informationssicherheitsrichtlinie, Rollen und Verantwortlichkeiten, Dokumentenlenkung, Assetmanagement und Klassifizierung von Informationen.

Richtlinie zu Zugriffsrechten, Passwortmanagement, Mobile Device Management, Backup und Wiederherstellung sowie Änderungsmanagement in IT Systemen.

Prozesse für Incident Management, Business Continuity, Lieferantenbewertung und regelmäßige interne Audits. Beispiele für diese Dokumente eignen sich sehr gut zur Orientierung, sollten aber immer an die eigene Organisation angepasst werden.

Wie umfangreich muss eine ISO 27001 Dokumentation sein

Der Umfang hängt stark von Größe, Struktur und Risikoprofil der Organisation ab. Ein Konzern mit globaler IT und vielen Standorten benötigt eine umfangreichere Dokumentation als ein kleines Unternehmen mit überschaubarer Systemlandschaft.

Wichtig ist nicht die Anzahl der Dokumente, sondern deren Klarheit und Wirksamkeit. Prozesse sollten nachvollziehbar beschrieben sein, ohne den Alltag durch überflüssige Bürokratie zu belasten.

Auditoren legen Wert darauf, dass die Dokumentation zur praktischen Umsetzung passt, also gelebte Prozesse abbildet und nicht losgelöst vom Tagesgeschäft existiert.

Das Statement of Applicability dient Auditoren und internen Verantwortlichen als Nachweis dafür, dass alle relevanten Maßnahmen bewertet, dokumentiert und wirksam umgesetzt wurden. In vielen Organisationen ist das SoA das zentrale Steuerungsinstrument für das gesamte Informationssicherheits Managementsystem.

Bedeutung der Dokumentation im Informationssicherheits Managementsystem

Die Dokumentation ist weit mehr als ein formaler Bestandteil der ISO 27001. Sie schafft Klarheit über Rollen, Prozesse, Nachweise und Verantwortlichkeiten. Gleichzeitig stellt sie sicher, dass regelmäßige Überprüfungen, interne Audits und Zertifizierungsaudits strukturiert durchgeführt werden können.

Orientierung im Unternehmen Mitarbeitende verstehen klar definierte Abläufe und wissen, wie sie mit vertraulichen Informationen, IT Systemen und Sicherheitsrichtlinien umgehen sollen.

Verbesserte Auditfähigkeit Auditoren benötigen nachvollziehbare Nachweise. Eine gut strukturierte Dokumentation erleichtert den Auditprozess erheblich und reduziert Rückfragen.

Basis für kontinuierliche Verbesserung Änderungen in Prozessen, Technologien oder Risiken lassen sich nur dann effektiv steuern, wenn die Dokumentation den aktuellen Stand widerspiegelt.

Verbindung zwischen ISO 27001 Dokumentation und TISAX Anforderungen

Viele Unternehmen nutzen ein bestehendes Informationssicherheits Managementsystem nach ISO 27001 als Grundlage, um die TISAX Anforderungen zu erfüllen. Beide Welten sind eng miteinander verknüpft, unterscheiden sich jedoch in Ausrichtung, Detaillierungsgrad und branchenspezifischen Schwerpunkten. Die folgenden Abschnitte zeigen, wo sich Synergien ergeben und welche Dokumente doppelt nutzbar sind.

Gemeinsame Basis von ISO 27001 und TISAX

Beide Ansätze basieren auf einem systematischen Management der Informationssicherheit. ISO 27001 liefert das Rahmenwerk für das Informationssicherheits Managementsystem, TISAX leitet große Teile seiner Anforderungen aus der ISO 27001 und deren Kontrollen ab. Der VDA ISA Fragenkatalog orientiert sich stark an den Maßnahmen aus Anhang A.

In beiden Fällen stehen Themen wie Risikomanagement, Zugriffsschutz, physische Sicherheit, Netzwerksicherheit, Lieferantensteuerung, Incident Management und kontinuierliche Verbesserung im Mittelpunkt. Wer ein sauberes ISO 27001 System dokumentiert hat, deckt bereits einen wesentlichen Teil der TISAX Anforderungen ab.

Unterschiede in Ausrichtung und Detailtiefe

ISO 27001 ist branchenneutral und beschreibt Anforderungen eher auf Managementebene. Wie die Kontrollen praktisch umgesetzt werden, bleibt der Organisation weitgehend selbst überlassen. TISAX hingegen ist branchenspezifisch und legt einen stärkeren Fokus auf konkrete Anforderungen der Automobilindustrie, zum Beispiel Prototypenschutz, Umgang mit Entwicklungsdaten und sichere Entwicklungsstandorte.

Während ISO 27001 auf ein Zertifikat durch eine akkreditierte Stelle abzielt, arbeitet TISAX mit Assessment Levels und einer Austauschplattform der ENX Association. Die Ergebnisse werden dort veröffentlicht und selektiv mit Geschäftspartnern geteilt. In der Dokumentation bedeutet dies, dass TISAX oft mehr Nachweise im Bereich Prototypenschutz, Zutrittsregelung, Besucher Management und vertragliche Absicherung vertraulicher Daten erfordert.

Dokumente, die für ISO 27001 und TISAX genutzt werden können

Das Statement of Applicability und die zugehörigen Kontrollen sind eine gute Grundlage für die Beantwortung vieler VDA ISA Fragen. Maßnahmen zu Zugriffsschutz, Netzwerksicherheit, Verschlüsselung, Backup oder Incident Management lassen sich nahezu unverändert als Nachweise für das TISAX Assessment verwenden.

Richtlinien in Bereichen wie Passwort Management, Clean Desk, Mobile Device Management, Backup, Logging oder Nutzung externer Dienstleister sind sowohl für ISO 27001 als auch für TISAX relevant. Sie können weitgehend identisch geführt werden, ergänzt um wenige automotive spezifische Anforderungen wie Prototypenschutz oder Geheimhaltungsstufen.

Risikoanalyse, Asset Register, Rollen und Verantwortlichkeiten, Schulungs nachweise und interne Auditberichte sind typische ISMS Dokumente, die in beiden Welten als Kernnachweise dienen. Wichtig ist, dass für TISAX zusätzlich die spezifischen Anforderungen zu Prototypen, Projekten und Kundenanforderungen abgebildet werden.

In der Praxis starten viele Unternehmen mit einem sauberen ISO 27001 System und erweitern ihre Dokumentation zielgerichtet um TISAX spezifische Nachweise. So lassen sich Aufwand und Kosten deutlich reduzieren, ohne an Tiefe und Auditfähigkeit zu verlieren.

Künstliche Intelligenz in der ISO 27001 Dokumentation

Künstliche Intelligenz verändert die Art und Weise, wie Unternehmen Informationssicherheit planen, umsetzen und dokumentieren. In der ISO 27001 Dokumentation kann KI Aufgaben beschleunigen, für mehr Konsistenz sorgen und Auswertungen auf Basis realer Daten unterstützen. Wichtig ist dabei: KI ergänzt die fachliche Kompetenz, ersetzt sie aber nicht. Die Verantwortung bleibt bei der Organisation und dem Informationssicherheits beauftragten.

KI gestützte Risikoanalyse

Moderne KI Systeme können große Datenmengen aus Log Dateien, Schwachstellen reports und Vorfallsmeldungen auswerten. So lassen sich Muster erkennen, die auf wiederkehrende Risiken oder neue Angriffstrends hinweisen.

KI kann Eintrittswahrscheinlichkeiten und mögliche Schadenshöhen vorschlagen und so bei der Priorisierung von Risiken unterstützen. Dies hilft, Maßnahmen gezielt auf die kritischsten Bereiche auszurichten.

Teilweise können Tools sogar passende Kontrollen aus Anhang A vorschlagen, die zu bestimmten Risikoprofilen passen. Die finale Bewertung und Freigabe sollte jedoch immer durch den Informationssicherheitsbeauftragten erfolgen.

Automatisierte Auditvorbereitung mit KI

KI Werkzeuge können vorhandene Dokumente mit den Anforderungen der ISO 27001 abgleichen und auf fehlende Nachweise, widersprüchliche Aussagen oder unvollständige Passagen aufmerksam machen.

Auf Basis der Analyse lassen sich Checklisten für interne Audits generieren. Diese können direkt auf bestimmte Controls, Prozesse oder kritische Themen fokussiert werden.

Erinnerungsfunktionen und automatische Hinweise auf fällige Reviews oder überalterte Dokumente unterstützen die kontinuierliche Pflege der ISO 27001 Dokumentation.

KI Assistenz für Richtlinien, Analysen und Berichte

Sprachmodelle können Formulierungen für Richtlinien, Verfahrensanweisungen oder Risikoanalysen vorschlagen. Dies spart Zeit und sorgt für eine einheitliche Sprache im gesamten ISMS.

KI kann Inkonsistenzen aufdecken, zum Beispiel wenn in verschiedenen Dokumenten unterschiedliche Regelungen zum gleichen Thema beschrieben sind. Solche Hinweise helfen, die Dokumentation zu bereinigen.

Zusammenfassungen komplexer Dokumente unterstützen das Management, Entscheidungsgrundlagen schneller zu erfassen. So lassen sich Managementberichte effizienter erstellen.

Kontinuierliche Verbesserung mit Hilfe von KI

Aus Auditdaten, Vorfällen und Kennzahlen kann KI Wiederholungsmuster ableiten. Diese Muster zeigen, in welchen Bereichen das ISMS strukturelle Verbesserungen benötigt.

Auf Basis der Auswertungen lassen sich priorisierte Verbesserungsvorschläge generieren, zum Beispiel zusätzliche Kontrollen, Anpassungen von Richtlinien oder ergänzende Schulungen.

So unterstützt KI den Gedanken der fortlaufenden Verbesserung und hilft, das Informationssicherheits Managementsystem an veränderte Bedrohungslagen anzupassen.

Fazit und Zusammenfassung

KI ist ein Hilfsmittel, das Routinearbeiten in der ISO 27001 Dokumentation erleichtern kann. Sie ersetzt jedoch nicht die fachliche Bewertung und Verantwortung der Organisation.

Entscheidend bleibt, dass die Dokumentation aktuell, klar strukturiert und für alle Beteiligten zugänglich ist. Nur dann erfüllt sie ihre Aufgabe als tragende Säule des Informationssicherheits Managementsystems.

Durch eine durchdachte Kombination aus klaren Prozessen, guter Dokumentation und gezieltem Einsatz von KI Werkzeugen schaffen Unternehmen ein ISMS, das effizient, transparent und zukunftsfähig ist.

FAQ – KI und ISO 27001

1️⃣ Wie kann KI im Rahmen der ISO 27001 eingesetzt werden?

2️⃣ Welche Vorteile bietet KI bei der Auditvorbereitung?

3️⃣ Kann KI das ISMS vollständig automatisieren?

4️⃣ Welche KI-Tools sind für ISO 27001 besonders geeignet?

5️⃣ Welche Risiken birgt der KI-Einsatz in der ISO 27001?

Weiterführende Inhalte zur ISO 27001 Dokumentation und Informationssicherheit

Die folgenden internen Beiträge vertiefen zentrale Themen rund um ISO 27001, Informationssicherheit, Asset Management und Zertifizierungsvorbereitung. Ideal zur Ergänzung der eigenen ISMS Strategie.