Risikoeinschätzung und Risikobehandlung nach ISO 27001

Die Risikoeinschätzung gehört zu den umfangreichsten und wichtigsten Schritten beim Aufbau eines Informationssicherheits Managementsystems nach ISO 27001. Sie legt offen, welche Gefahren Geschäftsprozesse und Informationen bedrohen, wie groß die Risiken sind und wo priorisiert gehandelt werden muss.

Die anschließende Risikobehandlung beschreibt, wie ein Unternehmen mit diesen Risiken umgeht, welche Maßnahmen geplant sind und wie deren Umsetzung gesteuert wird. Beide Schritte bilden gemeinsam das Fundament für ein wirksames und auditfähiges Risikomanagement.

Bedeutung der Risikoeinschätzung im ISMS

Die Risikoeinschätzung liefert Antworten auf zentrale Fragen: Welche Informationswerte sind kritisch, welche Bedrohungen existieren und welche Auswirkungen hätte ein Ausfall oder eine Datenkompromittierung. Diese Erkenntnisse beeinflussen Budgets, Ressourcenentscheidungen und Sicherheitsstrategie im gesamten Unternehmen.

Risiken werden dabei nicht nur technisch betrachtet. Auch rechtliche, organisatorische, wirtschaftliche und strategische Aspekte sowie zukünftige Entwicklungen und Trends fließen in eine seriöse Risikoeinschätzung ein.

Begriffe: Risikoeinschätzung und Risikobehandlung

Was versteht man unter Risikoeinschätzung

Die Risikoeinschätzung identifiziert systematisch Risiken, die Informationswerte gefährden können. Sie betrachtet das Zusammenspiel von Bedrohungen, Schwachstellen und möglichen Auswirkungen. Die Kombination aus Eintrittswahrscheinlichkeit und Schadenshöhe ergibt das Risikoniveau.

Häufig kommen Skalen und Risikomatrizen zum Einsatz, um Risiken vergleichbar und priorisierbar zu machen. Frühere Vorfälle, Branchenrisiken und technologische Trends sollten dabei bewusst einbezogen werden.

Was versteht man unter Risikobehandlung

Die Risikobehandlung beantwortet die Frage, wie mit identifizierten Risiken umgegangen wird. Typische Strategien sind Vermeiden, Vermindern, Übertragen oder Akzeptieren. Jede Entscheidung muss begründet und dokumentiert werden, insbesondere wenn Restrisiken bewusst akzeptiert werden.

Alle Maßnahmen werden in einem Risikobehandlungsplan erfasst. Dieser Plan enthält Verantwortlichkeiten, Budgets, Fristen und den Status der Umsetzung und wird durch die oberste Leitung freigegeben.

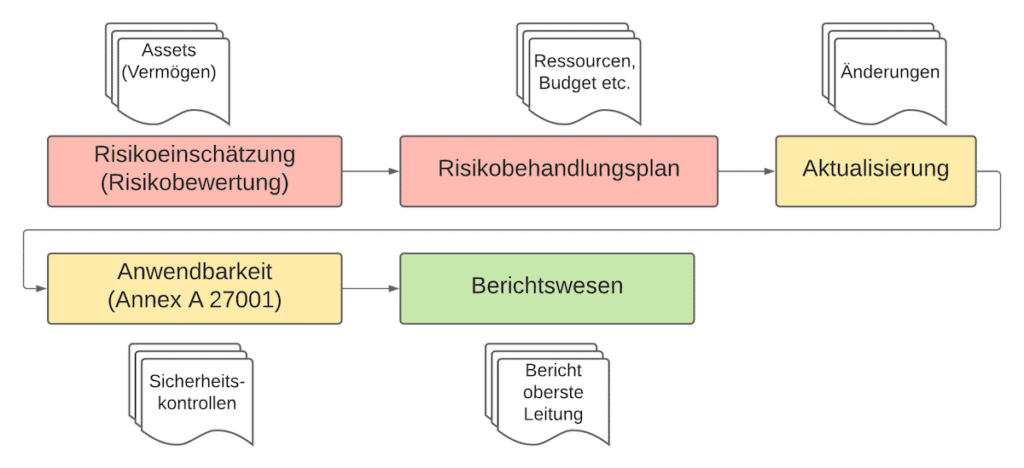

ISO 27001 Risikoanalyse, Risikobewertung und Risikobehandlung:

Die Risikoanalyse bildet das fundamentale Element eines wirksamen Informationssicherheitsmanagementsystems nach ISO/IEC 27001. Sie identifiziert systematisch Bedrohungen, Schwachstellen und mögliche Auswirkungen auf schützenswerte Informationswerte.

Auf Basis der Analyse erfolgt die Risikobewertung, bei der Risiken nach Eintrittswahrscheinlichkeit und Schadensausmaß bewertet und priorisiert werden. Dadurch entsteht eine transparente Entscheidungsgrundlage für die weitere Behandlung.

Die Risikobehandlung definiert anschließend geeignete Maßnahmen, wie Risikoreduktion, Risikovermeidung, Risikotransfer oder bewusste Risikoakzeptanz, und stellt den direkten Bezug zum Anhang A sowie zur Anwendbarkeitserklärung (SoA) her.

Unterschied zwischen Risikoeinschätzung und Risikobehandlung

Risikoeinschätzung bedeutet, Risiken zu identifizieren, zu analysieren und zu bewerten. Ergebnis ist ein priorisierter Überblick über alle relevanten Risiken, meist visualisiert in einer Risikomatrix.

Risikobehandlung beschreibt dagegen die Strategie und die konkreten Maßnahmen zu diesen Risiken. Ergebnis ist ein Risikobehandlungsplan, der zeigt, welche Risiken wie adressiert werden und welche Nachweise dafür vorliegen.

Methoden und Werkzeuge zur Risikobewertung

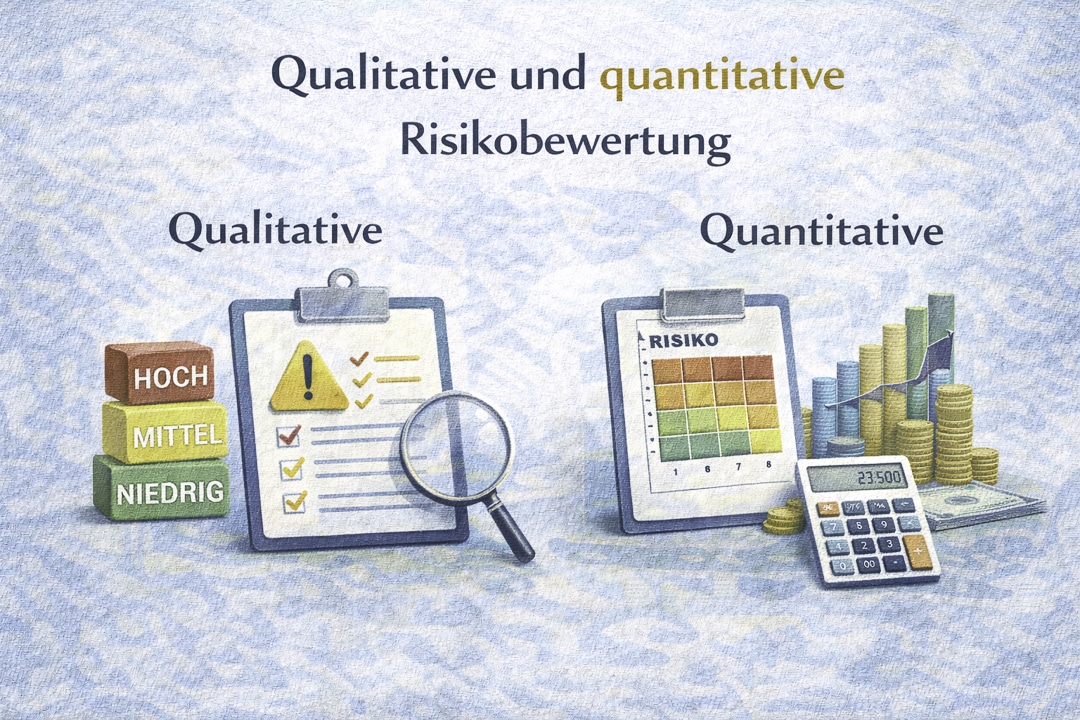

Qualitative und quantitative Methoden

Qualitative Methoden nutzen Skalen und verbale Beschreibungen für Eintrittswahrscheinlichkeit und Schadensausmaß. Sie sind besonders für kleine und mittlere Unternehmen geeignet, da sie pragmatisch und schnell einsetzbar sind.

Quantitative Methoden basieren dagegen auf Zahlen, Modellen und historischen Daten. Sie liefern eine höhere Genauigkeit, sind jedoch datenintensiver und erfordern mehr Analyseaufwand. In der Praxis kommen oft Mischformen zum Einsatz.

Risikoregister als zentrales Steuerungsinstrument

Ein Risikoregister bündelt alle Risiken, Bewertungen, Maßnahmen, Verantwortlichkeiten und Umsetzungsstände in einer strukturierten Übersicht. Es ist unverzichtbar für interne Steuerung und externe Audits.

Wichtig ist eine klare Priorisierung, damit das Management sich auf wesentliche Risiken konzentrieren kann. Überladene Listen ohne Gewichtung erschweren Entscheidungen und verwässern den Fokus.

Risikoanalyse nach ISO 27001 in zehn Schritten

Schritt 1: Anwendungsbereich und Zielsetzung festlegen

Zunächst wird der Scope der Risikoanalyse definiert. Er beschreibt, welche Standorte, Prozesse, Systeme und Daten betrachtet werden. Anschließend werden die Ziele festgelegt, etwa Vorbereitung auf die Zertifizierung oder Identifikation kritischer Risiken für bestimmte Geschäftsbereiche.

Schritt 2: Informationen sammeln und Kontext analysieren

Im zweiten Schritt werden Geschäftsprozesse, IT Landschaft, Datenflüsse, Lieferanten und rechtliche Rahmenbedingungen aufgenommen. Fachbereiche, IT Leitung und Informationssicherheitsbeauftragter sollten eng zusammenarbeiten, um ein realistisches Bild der Ausgangssituation zu gewinnen.

Schritt 3: Informationswerte identifizieren und Schutzbedarf bestimmen

Nun werden Informationswerte wie Anwendungen, Datenbanken, Server, Dokumente, personenbezogene Daten und Verträge erfasst und strukturiert gruppiert. Für jedes Asset wird der Schutzbedarf in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit bewertet, meist in Klassen wie niedrig, mittel, hoch.

Schritt 4: Bedrohungen und Schwachstellen ermitteln

Für jedes Asset werden Bedrohungen und Schwachstellen identifiziert. Beispiele für Bedrohungen sind Schadsoftware, Social Engineering, Hardwaredefekte oder Naturereignisse. Schwachstellen entstehen etwa durch fehlende Patches, unklare Zugriffsregeln oder unzureichende Sensibilisierung. Bedrohungskataloge und Workshops sind hier hilfreich.

Schritt 5: Risikobewertung durchführen

Eintrittswahrscheinlichkeit und Schadensausmaß werden bewertet, meist auf einer Skala von niedrig bis hoch. Die Kombination ergibt das Risikoniveau, das in einer Risikomatrix visualisiert wird. So werden kritische Risiken schnell sichtbar und priorisierbar.

Schritt 6: Risikobehandlung planen

Für priorisierte Risiken wird entschieden, ob sie vermieden, vermindert, übertragen oder akzeptiert werden. Daraus entstehen konkrete Maßnahmen wie Verschlüsselung, Zugriffskontrollen, Monitoring, Backups oder Schulungen. Kosten und Nutzen sollten dabei im Einklang stehen.

Schritt 7: Anwendbarkeitserklärung vorbereiten

Aus der Risikobehandlung ergibt sich, welche Kontrollen aus Anhang A für das Unternehmen relevant sind. In der Erklärung zur Anwendbarkeit wird festgehalten, welche Kontrollen angewendet werden und welche mit Begründung nicht angewendet werden. Dies schafft Transparenz und Nachvollziehbarkeit.

Schritt 8: Dokumentation fertigstellen und freigeben

Risikoanalyse, Risikomatrix, Risikobehandlungsplan und Anwendbarkeitserklärung bilden das Dokumentationspaket. Diese Unterlagen werden versioniert, durch die Geschäftsleitung freigegeben und mit weiteren ISMS Elementen wie Notfallkonzept oder Business Impact Analyse verknüpft.

Schritt 9: Umsetzung der Maßnahmen steuern

Maßnahmen werden in einem Umsetzungsplan mit Verantwortlichen, Budgets und Zeitplänen festgehalten. Der Fortschritt wird regelmäßig verfolgt, zum Beispiel über Maßnahmenlisten, Ticketsysteme oder ISMS Tools. Abweichungen werden dokumentiert und bei Bedarf eskaliert.

Schritt 10: Überprüfung und kontinuierliche Verbesserung

Die Risikoanalyse ist kein einmaliges Projekt, sondern Teil des kontinuierlichen Verbesserungsprozesses. Mindestens einmal im Jahr oder bei wesentlichen Änderungen sollten Risiken, Bewertungen und Maßnahmen überprüft werden. Vorfälle, Audits und Tests liefern die Grundlage für Anpassungen.

Fallbeispiel und praktische Hinweise

Fallbeispiel aus der Praxis

Ein mittelständischer IT Dienstleister identifizierte im Rahmen der Risikoanalyse das Risiko eines Datenlecks, verursacht durch kompromittierte Zugangsdaten. Die Eintrittswahrscheinlichkeit wurde als mittel, die Schadenshöhe als sehr hoch bewertet. Das Unternehmen entschied sich für eine Maßnahmenkombination.

Eingeführt wurden mehrstufige Authentifizierung, konsequente Verschlüsselung sensibler Daten, regelmäßige Penetrationstests und der Abschluss einer Cyber Versicherung für verbleibende Restrisiken. Im Verlauf der Zeit gingen die sicherheitsrelevanten Vorfälle deutlich zurück, was sich in der Managementbewertung klar nachweisen ließ.

Tipps für eine erfolgreiche Umsetzung

Erstellen Sie ein klares Zielbild, welche Informationen und Systeme besonders geschützt werden sollen und welche Risiken im Fokus stehen.

Binden Sie IT, Fachbereiche und Management frühzeitig ein. Unterschiedliche Blickwinkel erhöhen die Qualität der Risikoanalyse.

Halten Sie Risikoanalyse und Maßnahmenplan aktuell. Planen Sie feste Überprüfungs termine und ergänzen Sie diese bei größeren Veränderungen.

Wählen Sie Maßnahmen, die technisch, organisatorisch und wirtschaftlich sinnvoll sind. Nicht jede theoretische Option ist in der Praxis realistisch.

Nutzen Sie transparente Berichte, um Ressourcen und Budgets zu begründen. Gut aufbereitete Risiko und Maßnahmenübersichten sind überzeugende Entscheidungsgrundlagen für die Leitung.

Vertiefende Aspekte der Risikoeinschätzung nach ISO 27001

Kontrollen aus Anhang A an Risiken ausrichten

Die Kontrollen des Anhangs A sind Optionen zur Risikobehandlung, keine starre Checkliste. Sie sollten gezielt den Risiken zugeordnet werden. Eine nachvollziehbare Verknüpfung zwischen Risiken, Kontrollen und Nachweisen ist ein zentrales Qualitätsmerkmal eines reifen ISMS.

Typische Fehler in der Risikoanalyse vermeiden

Einmalig erstellte und nie aktualisierte Risikoanalysen, fehlende Beteiligung der Fachbereiche oder überladene Risikoregister ohne Priorisierung gehören zu den häufigsten Problemen. Besser sind schlanke, regelmäßig gepflegte Analysen mit klaren Schwerpunkten.

Künstliche Intelligenz im Risikomanagement

Datengetriebene Verfahren und Anomalieerkennung können Hinweise auf erhöhte Risiken liefern. KI Systeme unterstützen bei der Analyse, ersetzen aber nicht die Verantwortung für Entscheidungen. Ergebnisse sollten immer in den etablierten Risikoprozess eingebunden und bewertet werden.

Verzahnung mit Datenschutzanforderungen

Die Risikoanalyse für personenbezogene Daten kann in den ISO 27001 Prozess integriert werden. So erfüllen Unternehmen zugleich Anforderungen aus der Datenschutzgrundverordnung und der Informationssicherheit, ohne doppelte Strukturen aufzubauen.

Verbindung zu Business Continuity und NIS2

Risikoanalyse, Business Impact Analyse und Notfallkonzepte ergänzen sich. Während die Risikoanalyse Bedrohungen bewertet, zeigt die Business Impact Analyse die Auswirkungen von Ausfällen auf Geschäftsprozesse. NIS2 und KRITIS Vorgaben verlangen genau diesen ganzheitlichen Blick.

Unternehmen, die ein reifes ISO 27001 Risikomanagement aufgebaut haben, können diese Struktur nutzen, um zusätzliche regulatorische Anforderungen effizient abzubilden.

Fazit: Risikoeinschätzung und Risikobehandlung als Fundament des ISMS

Risikoeinschätzung und Risikobehandlung sind zentrale Bausteine eines stabilen Informationssicherheits Managementsystems nach ISO 27001. Sie stellen sicher, dass Bedrohungen strukturiert identifiziert, bewertet und priorisiert werden. Daraus entstehen klare Entscheidungen über notwendige Maßnahmen, Verantwortlichkeiten und Ressourcen.

Ein systematischer Risikoansatz stärkt das gesamte ISMS, da er Transparenz schafft und die Grundlage für fundierte Managemententscheidungen bildet. Unternehmen, die diesen Prozess konsequent leben, erhöhen nicht nur ihre Sicherheit, sondern auch ihre Auditfähigkeit, Nachvollziehbarkeit und organisatorische Reife.

Kernaussagen für eine wirksame Risikosteuerung

Risiken müssen realistisch, nachvollziehbar und auf Basis verlässlicher Informationen bewertet werden. Modelle dürfen nicht kompliziert sein, sie müssen praxistauglich sein und im Alltag angewendet werden.

Die Risikobehandlung muss klare Maßnahmen definieren, die Verantwortlichen bekannt machen und die Umsetzung nachhalten. Ein Maßnahmenplan ist nur dann wirksam, wenn er regelmäßig überprüft wird.

Der PDCA Ansatz ist entscheidend für den langfristigen Erfolg. Nur durch die kontinuierliche Bewertung der Risiken wird das Informationssicherheitsniveau stabil gehalten und schrittweise verbessert.

Gut dokumentierte Risiken erhöhen die Auditfähigkeit. Auditoren erwarten eine nachvollziehbare Verbindung zwischen Risikoanalyse, Controls, Umsetzung und Wirksamkeit. Eine saubere Dokumentation stärkt das Vertrauen in das ISMS und erleichtert jedes Audit.

Vergleich: Qualitative und quantitative Risikobewertung

| Qualitative Risikobewertung | Quantitative Risikobewertung |

|---|---|

| Bewertung erfolgt anhand von Kategorien wie niedrig, mittel oder hoch. Sie ist besonders geeignet für erste Einschätzungen und strategische Betrachtungen. | Risiken werden in messbaren Zahlen bewertet. Zum Beispiel monetäre Schäden, Eintrittswahrscheinlichkeiten oder statistische Werte. |

| Ergebnisse sind einfach verständlich und schnell kommunizierbar. Sie eignen sich gut für Workshops und Brainstorming. | Ergebnisse erlauben präzise Entscheidungen über Investitionen und Maßnahmen. Gut geeignet für Budget und Business Impact Analysen. |

| Kann subjektiv sein, da Bewertungen häufig auf Erfahrung und Einschätzung einzelner Personen beruhen. | Weniger subjektiv, da Zahlen und Berechnungen verwendet werden. Voraussetzung ist eine verlässliche Datenbasis. |

| Gut geeignet, wenn wenige Informationen vorliegen oder die Risiken hauptsächlich organisatorischer Natur sind. | Nutzt häufig Modelle wie Monte Carlo Simulationen oder statistische Wahrscheinlichkeiten. Eignet sich besonders für technische und finanzielle Risiken. |

| Wird häufig in kleineren Unternehmen oder als Teil einer ersten Risikoabschätzung genutzt. | Wird häufig in größeren Unternehmen und in regulierten Branchen genutzt, um exakte Risikowerte zu bestimmen. |

Risikoeinschätzung und Risikobehandlung nach ISO 27001 richtig umsetzen

Die Norm ISO 27001 macht im Kapitel 6 klare Vorgaben zur Planung von Maßnahmen der Informationssicherheit. Im Mittelpunkt stehen die systematische Risikoeinschätzung und eine nachvollziehbare Risikobehandlung. Die folgenden Abschnitte zeigen, was die Norm fordert und wie Sie dies in der Praxis umsetzen können.

Was fordert ISO 27001 konkret in Kapitel 6 zur Risikoanalyse

Kapitel 6 verlangt, dass die Organisation Risiken und Chancen in Bezug auf das Informationssicherheitsmanagementsystem systematisch identifiziert, bewertet und behandelt. Dies umfasst insbesondere die Definition von Kriterien, die Durchführung der Risikoeinschätzung und die Ableitung angemessener Maßnahmen.

- Risikokriterien müssen vor der Analyse festgelegt und dokumentiert werden.

- Die Methode der Bewertung (qualitativ oder quantitativ) ist zu definieren.

- Ergebnisse der Risikoeinschätzung sind zu dokumentieren und regelmäßig zu aktualisieren.

- Auf Basis der Ergebnisse sind Maßnahmen zur Risikobehandlung zu planen und nachverfolgbar umzusetzen.

PDCA-Zyklus im Risikomanagement:

Das Risikomanagement nach ISO/IEC 27001 folgt dem PDCA-Zyklus (Plan – Do – Check – Act) und stellt sicher, dass Risiken nicht einmalig betrachtet, sondern kontinuierlich gesteuert und verbessert werden.

In der Phase Plan werden Risiken identifiziert, analysiert und bewertet. Do umfasst die Umsetzung definierter Maßnahmen zur Risikobehandlung. Check überprüft die Wirksamkeit dieser Maßnahmen, während Act notwendige Anpassungen und Verbesserungen ableitet.

Durch die Anwendung des PDCA-Zyklus wird das Risikomanagement nachhaltig in das Managementsystem integriert und bildet die Grundlage für Auditfähigkeit, Managementbewertungen und kontinuierliche Verbesserung.

Wie führe ich eine Risikoanalyse praktisch durch

Die praktische Risikoanalyse folgt einer klaren Abfolge von Schritten und sollte methodisch dokumentiert sein. Bewährt haben sich strukturierte Workshops mit Fachbereichen und Informationssicherheitsbeauftragten.

- Relevante Werte (Assets) erfassen, zum Beispiel Anwendungen, Datenbestände, Infrastruktur, Dienstleistungen.

- Mögliche Bedrohungen und Schwachstellen pro Asset identifizieren, etwa technische, organisatorische oder menschliche Risiken.

- Wahrscheinlichkeit des Eintretens und potenzielle Auswirkungen bewerten.

- Risikoniveau berechnen, zum Beispiel durch Kombination von Eintrittswahrscheinlichkeit und Auswirkung.

- Ergebnisse in einem Risiko Register dokumentieren und vom Management freigeben lassen.

Risikokriterien, Risikomatrix und Bewertungsmethoden

Ohne klar definierte Kriterien bleibt eine Risikoanalyse beliebig. ISO 27001 fordert, dass Organisationen festlegen, wie Risiken bewertet und wann sie als akzeptabel oder nicht akzeptabel gelten. Eine Risikomatrix unterstützt die einheitliche Bewertung.

- Risikokriterien festlegen: Schwellenwerte für niedrig, mittel und hoch definieren, zum Beispiel über Skalen von 1 bis 5 für Eintrittswahrscheinlichkeit und Auswirkung.

- Risikomatrix nutzen: Kombination von Eintrittswahrscheinlichkeit und Auswirkung in einer Matrix, die das resultierende Risikoniveau sichtbar macht.

- Bewertungsmethoden wählen: qualitative Bewertung mit verbalen Stufen oder quantitative Bewertung mit Zahlenwerten, je nach Reifegrad und Datenbasis.

Wichtig ist, dass die gewählte Methode zur Größe und Komplexität der Organisation passt und dass sie konstant angewendet wird. Änderungen an Kriterien sollten nachvollziehbar dokumentiert werden.

Wie muss die Risikobehandlung dokumentiert werden

ISO 27001 fordert, dass Ergebnisse der Risikobehandlung nachvollziehbar dokumentiert werden. Dies umfasst nicht nur die Entscheidung, welche Maßnahmen umgesetzt werden, sondern auch die Begründung, warum ein Risiko akzeptiert oder reduziert wird.

- Zu jedem wesentlichen Risiko festhalten, welche Behandlungsoption gewählt wurde, etwa vermeiden, reduzieren, übertragen oder akzeptieren.

- Geplante Maßnahmen mit Verantwortlichen, Umsetzungstermin und Ressourcenbedarf dokumentieren.

- Bezug zum Statement of Applicability herstellen und zeigen, welche Controls das Risiko adressieren.

- Umsetzungsstatus und Wirksamkeit der Maßnahmen regelmäßig überprüfen und aktualisieren.

Ein strukturiertes Risiko Register in Verbindung mit der Erklärung zur Anwendbarkeit gehört zu den wichtigsten Nachweisen im Audit.

Unterschied zwischen Risikoanalyse, Risikobewertung und Risikobehandlung

Die Begriffe werden häufig vermischt, bezeichnen jedoch unterschiedliche Schritte im Risikoprozess. ISO 27001 knüpft hier an etablierte Begriffsdefinitionen an, wie sie auch in ISO 31000 zu finden sind.

- Risikoidentifikation: Erkennen, welche Risiken grundsätzlich bestehen, zum Beispiel durch Workshops, Interviews oder Checklisten.

- Risikoanalyse: Untersuchung der Ursachen und Wirkungen, Zuordnung zu Assets, Bedrohungen und Schwachstellen.

- Risikobewertung: Einstufung der Risiken anhand definierter Kriterien, zum Beispiel mithilfe einer Matrix und Entscheidung, ob das Risiko akzeptabel ist.

- Risikobehandlung: Festlegen und Umsetzen von Maßnahmen, um Risiken zu reduzieren, zu vermeiden, zu übertragen oder bewusst zu akzeptieren.

Ein klares Verständnis dieser Schritte erleichtert die Planung, Umsetzung und spätere Bewertung der Wirksamkeit im Rahmen von Audits und Reviews.

Typische Fehler und bewährte Vorgehensweisen

In vielen Organisationen wird die Risikoanalyse anfangs als reine Pflichtaufgabe für das Zertifizierungsaudit gesehen. Typische Schwachstellen lassen sich jedoch vermeiden, wenn einige Grundsätze beachtet werden.

- Fehler: Einmalige Risikoanalyse ohne regelmäßige Aktualisierung.

Best Practice: Eine jährliche Überprüfung und anlassbezogene Aktualisierung, zum Beispiel nach Änderungen der Systeme oder Prozesse. - Fehler: Risikoanalyse ohne klare Kriterien oder mit unklaren Skalen.

Best Practice: Prüfbare Kriterien und verständliche Bewertungsskalen definieren, die zu Größe und Branche passen. - Fehler: Keine Verbindung zwischen Risiken, Maßnahmen und Controls im Anhang A.

Best Practice: Jedes wesentliche Risiko mit der entsprechenden Maßnahme und dem dazugehörigen Control verknüpfen. - Fehler: Risikoanalyse als reine Aufgabe der IT betrachten.

Best Practice: Fachbereiche, Datenschutz, Compliance und Management in die Analyse einbinden.

Werden diese Punkte berücksichtigt, entwickelt sich die Risikoanalyse von einem Formalakt zu einem echten Steuerungsinstrument für Informationssicherheit und Unternehmensführung.

Branchenspezifische Beispiele für Risikoanalysen nach ISO 27001

Die Anforderungen an eine Risikoanalyse sind in ISO 27001 für alle Organisationen gleich beschrieben. In der Praxis unterscheiden sich die Schwerpunkte jedoch je nach Branche. Die folgenden Beispiele zeigen typische Ansätze und Risiken in unterschiedlichen Unternehmenskontexten.

Risikoanalyse im Automotive Umfeld

In der Automobilindustrie stehen Schutz von Entwicklungsdaten, Prototypen und vernetzten Systemen im Vordergrund. Die Risikoanalyse ist häufig eng mit TISAX und dem VDA ISA Fragenkatalog verzahnt.

- Bewertung der Risiken beim Austausch von Konstruktionsdaten mit OEM und Entwicklungsdienstleistern.

- Risiken durch prototypenbezogene Aktivitäten, zum Beispiel Testfahrten, externe Werkstätten oder Logistikpartner.

- Analyse der Bedrohungen für Fertigungssysteme und vernetzte Produktionsanlagen.

- Berücksichtigung vertragsbezogener Anforderungen, etwa Geheimhaltungsvereinbarungen und Prototypenschutz.

Risikoanalyse in kleinen und mittleren Unternehmen

Kleine und mittlere Unternehmen haben oft begrenzte Ressourcen und benötigen eine pragmatische, aber wirksame Risikoanalyse. Der Fokus liegt meist auf zentralen Geschäftsprozessen, wenigen kritischen Anwendungen und personellen Risiken.

- Identifikation weniger, aber geschäftskritischer Werte, zum Beispiel ERP System, Kundenstammdaten, Finanzdaten.

- Bewertung der Abhängigkeit von einzelnen Personen, externen Dienstleistern und zentralen Lieferanten.

- Berücksichtigung einfacher, aber wirkungsvoller Maßnahmen, etwa sichere Passwörter, Datensicherungen und Zugriffssteuerung.

- Dokumentation in einer kompakten Risikomatrix, die leicht aktualisiert werden kann.

Risikoanalyse in Softwareunternehmen

Bei Softwareherstellern und SaaS Anbietern stehen Quellcode, Plattformen und Kundendaten im Mittelpunkt der Risikoanalyse. Ausfälle oder Sicherheitslücken können direkt auf die Verfügbarkeit von Diensten und das Vertrauen der Kunden wirken.

- Risiken rund um Entwicklungssysteme, Repositorys und Build Prozesse, zum Beispiel unberechtigter Zugriff auf Quellcodes.

- Bewertung von Cloud Infrastrukturen, zum Beispiel Ausfallrisiken oder Fehlkonfigurationen in Plattformdiensten.

- Analyse der Risiken aus unsicheren Entwicklungspraktiken, etwa fehlende Code Reviews oder fehlende Tests.

- Berücksichtigung von Datenschutz, besonders bei Verarbeitung personenbezogener Kundendaten.

Risikoanalyse in einem Produktionsbetrieb

In produzierenden Unternehmen ist die Verfügbarkeit der Anlagen und die Integrität der Produktionsdaten zentral. Risiken aus der Vernetzung von Produktions und Office IT müssen gemeinsam betrachtet werden.

- Risiko von Stillständen durch Angriffe auf Steuerungsrechner oder Produktionsnetzwerke.

- Bewertung der Abhängigkeit von einzelnen Anlagen, Lieferanten und Wartungsdienstleistern.

- Analyse der Schnittstellen zwischen Produktions IT und Unternehmensnetzwerk, zum Beispiel für Reporting oder Fernwartung.

- Berücksichtigung physischer Risiken, etwa Diebstahl, Sabotage oder unbefugter Zugang zu sensiblen Bereichen.

Risikoanalyse traditionell und risikobasierter Ansatz nach ISO 27001 im Vergleich

| Traditionelle Risikoanalyse | Risikobasierter Ansatz ISO 27001 |

|---|---|

| Fokus auf technische Schwachstellen und Bedrohungen. Risiken werden oft erst betrachtet, wenn ein Problem bereits besteht. | Betrachtet Bedrohungen, Schwachstellen, Auswirkungen, Chancen und Kontextfaktoren. Risiken werden proaktiv bewertet und behandelt. |

| Einzelne Maßnahmen werden reaktiv abgeleitet, häufig ohne übergreifendes System. | Maßnahmen werden systematisch aus der Risikoanalyse abgeleitet und in der Erklärung zur Anwendbarkeit (SoA) dokumentiert. |

| Risiken werden selten regelmäßig überprüft. Oft fehlt ein klarer Verbesserungsprozess. | Risiken werden laufend überwacht, im PDCA Zyklus regelmäßig bewertet und angepasst. Verbesserungen sind verpflichtender Bestandteil des ISMS. |

| Bewertung häufig subjektiv, ohne einheitliche Kriterien oder festgelegte Risikomatrix. | Risikokriterien, Skalen und Bewertungsmethoden müssen definiert, dokumentiert und konsistent angewendet werden. |

| Maßnahmen enden oft bei technischen Lösungen wie Antivirus oder Firewall. | Maßnahmen berücksichtigen Menschen, Prozesse, Technik und Organisation. Ein ganzheitlicher Schutzansatz ist gefordert. |

| Kein definierter Zusammenhang zwischen Risikoanalyse und Managemententscheidungen. | Ergebnisse der Risikoanalyse fließen in Policies, Ziele, KPIs und Entscheidungen des Top Managements ein. |

Häufige Fehler bei der Risikoanalyse

Eine gute Risikoanalyse lebt von klaren Grundlagen, sauberen Kriterien und einer konsequenten Verknüpfung mit Assets und Maßnahmen. In der Praxis zeigen sich jedoch immer wieder typische Fehler, die die Aussagekraft und Auditfestigkeit deutlich schwächen. Die folgenden Punkte helfen, diese Fallstricke zu vermeiden.

Keine Verbindung zur Asset Liste

Ein häufiger Fehler ist eine Risikoanalyse, die losgelöst von der Asset Übersicht geführt wird. Risiken werden dann abstrakt beschrieben, ohne klar zu erkennen, welche Systeme, Anwendungen oder Informationen konkret betroffen sind.

Besser ist eine direkte Verknüpfung zwischen Risiko, Asset und Verantwortlichem. Jedes Risiko sollte sich auf ein oder mehrere konkrete Assets beziehen, zum Beispiel Server, Anwendungen, Prototypen oder personenbezogene Datensätze. So bleibt die Risikoanalyse nachvollziehbar und ist im Audit leichter prüfbar.

Risikokriterien sind nicht klar definiert

Ohne definierte Kriterien für Eintrittswahrscheinlichkeit und Schadensausmaß werden Risiken zwar bewertet, die Ergebnisse sind aber nicht vergleichbar. Aussagen wie gering oder hoch bleiben dann subjektiv und schwer erklärbar.

Abhilfe schafft eine klar dokumentierte Bewertungslogik. Zum Beispiel werden Stufen für Wahrscheinlichkeit und Auswirkung festgelegt und mit verständlichen Beschreibungen und Beispielen hinterlegt. Diese Kriterien werden für alle Risiken gleich angewendet und im Verfahren zur Risikoanalyse schriftlich festgehalten.

Unklare Risikoakzeptanz und fehlende Grenzwerte

In vielen Risikoanalysen ist nicht dokumentiert, ab wann ein Risiko als akzeptabel oder nicht akzeptabel gilt. Dies führt dazu, dass Entscheidungen situativ getroffen werden und im Audit schwer begründbar sind.

Ein nachvollziehbarer Ansatz ist die Festlegung von Akzeptanzkriterien zum Beispiel anhand einer Risikomatrix mit klaren Grenzwerten. Bereiche mit akzeptablen, bedingt akzeptablen und nicht akzeptablen Risiken werden farblich und textlich beschrieben. So ist erkennbar, wann Maßnahmen verpflichtend sind und wann eine bewusste Akzeptanz möglich ist.

Maßnahmen ohne klare Priorisierung und Verantwortliche

In der Praxis entstehen schnell lange Maßnahmenlisten, die nicht nach Dringlichkeit sortiert sind. Ohne Priorisierung und zugeordnete Verantwortliche bleiben viele Maßnahmen auf dem Papier stehen.

Sinnvoll ist eine Zuordnung von Prioritäten und Zielterminen sowie die Benennung eines verantwortlichen Risikoeigners. Ergänzend sollten Maßnahmen so beschrieben werden, dass sie umsetzbar, messbar und im Rahmen von Nachverfolgungen im Managementreview oder im Audit überprüft werden können.

Fehlende oder unvollständige Dokumentation

Ein weiterer typischer Fehler ist eine Risikoanalyse, die zwar in Workshops durchgeführt wurde, aber nur fragmentarisch dokumentiert ist. Ohne nachvollziehbare Unterlagen ist die spätere Bewertung durch Auditoren oder das Management kaum möglich.

Eine vollständige Dokumentation umfasst die verwendete Methode, die Risikoliste, die Bewertung mit Kriterien, die getroffenen Entscheidungen zur Akzeptanz und den Maßnahmenplan. Diese Unterlagen sollten versioniert, datiert und im Rahmen des ISMS oder QMS geordnet aufbewahrt werden.

FAQ – Risikoeinschätzung & Risikobehandlung ISO 27001

1 Was ist das Ziel der Risikoeinschätzung nach ISO 27001?

2 Was ist der Unterschied zwischen Risikoeinschätzung und Risikobehandlung?

3 Wie oft muss die Risikoeinschätzung durchgeführt werden?

4 Wer ist verantwortlich für die Risikoanalyse im Unternehmen?

5 Welche Methoden werden bei der Risikoeinschätzung angewendet?

6 Was enthält der Risikobehandlungsplan?

7 Wie werden Risiken in der ISO 27001 bewertet?

8 Welche Rolle spielt das Statement of Applicability (SoA)?

9 Wann gilt ein Risiko als akzeptabel?

10 Wie wird die Wirksamkeit von Maßnahmen überprüft?

Weiterführende Inhalte zur ISO 27001 Dokumentation und Informationssicherheit

Die folgenden internen Beiträge vertiefen zentrale Themen rund um ISO 27001, Informationssicherheit, Asset Management und Zertifizierungsvorbereitung. Ideal zur Ergänzung der eigenen ISMS Strategie.