Anwendbarkeitserklärung nach ISO 27001

Die Anwendbarkeitserklärung (Statement of Applicability, SoA) ist ein zentrales Dokument der ISO/IEC 27001:2022. Sie beschreibt nachvollziehbar, welche Maßnahmen aus Anhang A angewendet werden, welche ausgeschlossen sind und aus welchen Gründen diese Entscheidungen getroffen wurden. Die SoA ist auditrelevant und ein wesentlicher Nachweis für die Risikobehandlung.

| ISO 27001 Anhang A | Maßnahme | Anwendbar | Begründung | Umsetzung / Referenz |

|---|---|---|---|---|

| A.5.1 | Richtlinien zur Informationssicherheit | Ja | Festlegung verbindlicher Grundsätze und Ziele der Informationssicherheit | ISMS-Richtlinie, Managementfreigabe |

| A.5.15 | Zugriffskontrolle | Ja | Schutz sensibler und vertraulicher Informationen erforderlich | Rollen- und Berechtigungskonzept |

| A.5.23 | Informationssicherheitsvorfälle | Ja | Erfüllung gesetzlicher und normativer Incident-Management-Anforderungen | Incident-Response-Prozess, Meldeverfahren |

| A.7.4 | Physische Sicherheit | Ja | Abhängig von Standorten und Schutzbedarf | Zutrittsregelungen, Besucherprozess |

| A.8.10 | Datensicherung | Ja | Sicherstellung von Verfügbarkeit und Wiederherstellbarkeit | Backup-Konzept, Restore-Tests |

| A.8.23 | Netzwerksicherheit | Ja | Schutz vor unbefugtem Zugriff und Cyberangriffen | Firewall-Konzept, Netzwerksegmentierung |

Hinweis: Die Anwendbarkeitserklärung ist regelmäßig zu überprüfen und anzupassen, insbesondere bei Änderungen der Risikobewertung, der IT- und Prozesslandschaft oder relevanter gesetzlicher und vertraglicher Anforderungen.

Anwendbarkeitserklärung SoA ISO 27001

Rolle und Bedeutung der Anwendbarkeitserklärung

Struktur des Annex A in der ISO IEC 27001 2022

Zweck und Nutzen der Anwendbarkeitserklärung

Praxistipps zur Erstellung einer auditfesten SoA

Erweiterung durch BSI IT Grundschutz

Zusammenfassung

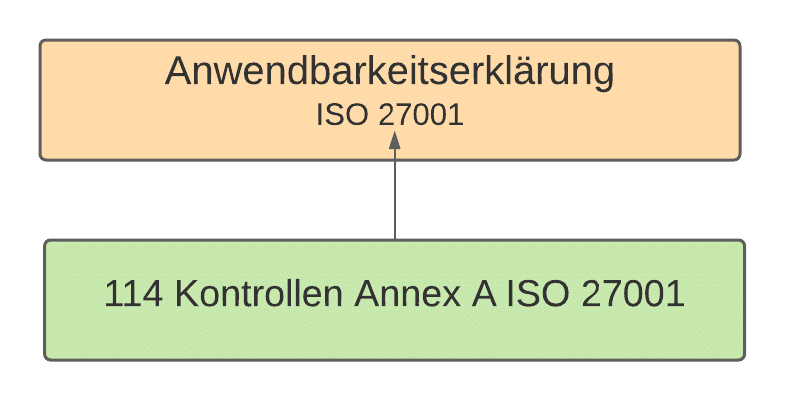

Die Anwendbarkeitserlärung beinhaltet die im Annex A der ISO 27001 beschriebenen Kontrollen und welche davon implementiert worden sind bzw. als nicht anwendbar definiert wurden. Hier ist wichtig, dass eine Begründung stattfinden muss, sobald Sie eine Entscheidung getroffen haben, dass eine Kontrolle nichtzutreffend ist.

Key Facts zur Anwendbarkeitserklärung SoA ISO 27001

Wichtige Eckpunkte für auditfeste Anwendbarkeitserklärung

Zentrales Dokument für die ISO 27001 Zertifizierung

Die Anwendbarkeitserklärung ist ein Pflichtdokument der ISO 27001. Sie legt fest, welche Kontrollen aus dem Anhang A für das Unternehmen relevant sind und in welcher Form sie umgesetzt werden. Die SoA ist damit das zentrale Steuerungs und Nachweisdokument des Informationssicherheits Managementsystems.

Individuell an das Unternehmen angepasst

Jedes Unternehmen hat eigene Risiken, Prozesse und Rahmenbedingungen. In der SoA wird für jede Kontrolle begründet, ob sie angewendet wird oder warum sie nicht erforderlich ist. Dadurch spiegelt die Erklärung die reale Sicherheitslage und die tatsächlichen Schwerpunkte der Organisation wider.

Verknüpfung von Risiken und Kontrollen

Die Auswahl der Kontrollen basiert auf der Risikobeurteilung. Die SoA dokumentiert transparent, welche Maßnahmen aufgrund identifizierter Risiken ausgewählt wurden und wie sie zur Risikominderung beitragen. Sie ist damit die Schnittstelle zwischen Risikoanalyse und technischer oder organisatorischer Umsetzung.

Dokumentation und Nachweispflicht

Die Anwendbarkeitserklärung zeigt Auditorinnen und Auditoren, dass relevante Sicherheitsmaßnahmen geplant und umgesetzt werden. Sie bildet die Grundlage, um die Konformität mit den Anforderungen der ISO 27001 nachzuweisen. Ohne eine vollständige und konsistente SoA ist eine Zertifizierung praktisch nicht möglich.

Regelmäßige Aktualisierung statt statischem Dokument

Die SoA ist kein Dokument, das einmal ausgefüllt und dann abgelegt wird. Neue Systeme, geänderte Prozesse, geänderte Bedrohungslagen oder organisatorische Änderungen erfordern eine regelmäßige Überprüfung und Anpassung. Nur eine aktuelle SoA bildet den tatsächlichen Sicherheitsstand korrekt ab.

Strukturiertes Format für alle Kontrollen

Typischerweise listet die SoA alle Kontrollen des Anhangs A auf und ergänzt pro Kontrolle Felder wie Anwendbarkeit oder Ausschluss, Umsetzungsstatus, Begründung und Verweise auf Richtlinien oder Nachweise. Dieses Format erleichtert die Arbeit im Audit und im täglichen Betrieb.

Transparenz gegenüber internen und externen Stakeholdern

Eine gut gepflegte SoA verschafft Kunden, Partnern, Auditoren und dem Management schnellen Einblick in das Sicherheitsniveau des Unternehmens. Sie zeigt, welche Themen adressiert sind und wo bewusst Risiken akzeptiert oder an Dritte übertragen wurden.

Übereinstimmung mit Risikoanalyse und Risikobehandlung

Die SoA baut direkt auf Risikobeurteilung und Risikobehandlungsplan auf. Risiken, Maßnahmen und Kontrollen müssen inhaltlich miteinander übereinstimmen. Widersprüche zwischen Risikoanalyse und SoA werden im Audit schnell erkannt und führen häufig zu Abweichungen.

Einbettung in das ISMS Handbuch

Die Anwendbarkeitserklärung wird im ISMS Handbuch referenziert und ergänzt dieses um eine detaillierte Maßnahmenebene. Zusammen bilden beide Dokumente das Fundament eines nachvollziehbaren und wirksamen Sicherheitskonzepts nach ISO 27001.

Voraussetzung für eine erfolgreiche Zertifizierung

Ohne eine vollständige, aktuelle und konsistente SoA kann ein Auditor die Konformität mit ISO 27001 nicht eindeutig bestätigen. Sie ist ein Schlüsselelement für eine erfolgreiche Zertifizierung und ein deutlicher Nachweis für ein gelebtes, risikobasiertes Informationssicherheitsmanagement.

Notwendigkeit der Anwendbarkeitserklärung SoA nach ISO 27001

Grund warum SoA für Risiken, Compliance und Audits unverzichtbar ist

Verbindung zur Risikobewertung

Bereits in der Risikoeinschätzung werden Maßnahmen aus dem Annex A genutzt, um Risiken strukturiert zu bewerten und zu minimieren. Die Anwendbarkeitserklärung führt diese Betrachtung weiter, indem sie transparent zeigt, welche Kontrollen tatsächlich zur Risikominderung eingesetzt werden und wie sie im Unternehmen umgesetzt sind. So wird aus abstrakter Risikoanalyse eine klar nachvollziehbare Maßnahmenlandschaft.

Berücksichtigung gesetzlicher und vertraglicher Anforderungen

Die SoA stützt sich nicht nur auf Risikobewertungen, sondern auch auf rechtliche, behördliche und vertragliche Vorgaben. Erkenntnisse aus Vertragsprüfungen, Lieferantenbewertungen oder internen Compliance Prozessen fließen in die Auswahl und Begründung der Kontrollen ein. Damit wird die Anwendbarkeitserklärung zu einem zentralen Steuerungsinstrument, das Informationssicherheit und Compliance eng miteinander verzahnt.

Begründung der Anwendbarkeit und Ausschlüsse

Für jede Kontrolle ist in der SoA festzuhalten, ob und warum sie angewendet oder ausgeschlossen wird. Diese Begründungspflicht ähnelt dem Vorgehen anderer Normen, etwa der Dokumentation von Ausschlüssen in der ISO 9001. Eine klare, kurze Begründung erhöht die Nachvollziehbarkeit und zeigt, dass jede Entscheidung bewusst und auf Basis von Risiko und Anforderungen getroffen wurde.

Verknüpfung mit Nachweisen und Dokumenten

Zu jeder angewendeten oder ausgeschlossenen Kontrolle sollten passende Nachweise verlinkt werden, zum Beispiel Richtlinien, Prozessbeschreibungen, Protokolle oder technische Konzepte. Kurze Erläuterungen in der SoA erleichtern es Auditorinnen und Auditoren, den Zusammenhang zwischen Risiko, Kontrolle und Nachweis effizient nachzuvollziehen. Das schafft Transparenz und beschleunigt den Auditablauf.

Zentrale Bedeutung im ISMS Audit

Im ISMS Audit dient die SoA als Hauptreferenz für den Auditpfad. Während im Qualitätsmanagement ein Produktionslenkungsplan als Leitfaden für das Prozessaudit dient, nutzen Auditoren im ISMS die SoA als Einstieg. Sie prüfen entlang der aufgelisteten Kontrollen, wie diese in der Praxis implementiert, überwacht und regelmäßig bewertet werden. Eine strukturierte und aktuelle SoA ist daher entscheidend für ein schlankes, erfolgreiches Audit.

Schritt für Schritt Umsetzung von Annex A und Anwendbarkeitserklärung

Anleitung zur Umsetzung der Annex A Kontrollen

Scope und Risikoanalyse klären

Zu Beginn ist zu definieren, welche Standorte, Abteilungen und Systeme vom Informationssicherheits Managementsystem erfasst werden. Dieser Geltungsbereich bildet den Rahmen für alle weiteren Schritte. Anschließend wird eine Risikoanalyse durchgeführt, zum Beispiel mit Methoden aus ISO 31000 oder NIST. Auf dieser Basis legt das Unternehmen Risikoakzeptanzkriterien fest und entscheidet, ab wann Risiken toleriert oder zwingend behandelt werden müssen.

Kontrollen auswählen und bewerten

Im nächsten Schritt wird die Liste der Annex A Kontrollen der ISO 27001 2022 als Grundlage genutzt. Für jede Kontrolle wird geprüft, ob sie ein identifiziertes Risiko adressiert oder eine gesetzliche beziehungsweise vertragliche Anforderung unterstützt. Für jede Maßnahme wird festgehalten, ob sie angewendet oder ausgeschlossen wird und welche Gründe dieser Entscheidung zugrunde liegen. Dadurch entsteht eine strukturierte Entscheidungsbasis für die spätere Anwendbarkeitserklärung.

Begründung und Dokumentation der Kontrollen

Für jede Kontrolle wird in knapper Form festgehalten, warum sie notwendig ist oder weshalb sie als nicht relevant eingestuft wurde. Zusätzlich werden Verweise auf Richtlinien, Verfahren oder sonstige Nachweise ergänzt, die die Umsetzung belegen. Verantwortlichkeiten werden klar zugewiesen, damit ersichtlich ist, wer die Implementierung und Überwachung der Kontrolle trägt. Diese Informationen fließen später direkt in die SoA Tabelle ein.

Integration der Kontrollen in das ISMS

Die geplanten Maßnahmen müssen mit Führungskräften abgestimmt, freigegeben und in das bestehende Managementsystem eingebettet werden. Das schließt Kommunikationsmaßnahmen für Stakeholder ein, damit Rollen und Pflichten klar sind. Die Anwendbarkeitserklärung wird regelmäßig überprüft und bei neuen Risiken, Technologien oder organisatorischen Veränderungen angepasst, damit sie den aktuellen Stand widerspiegelt.

Interne und externe Audits vorbereiten

Ein internes Audit dient dazu, die Wirksamkeit der ausgewählten Kontrollen zu testen und etwaige Lücken zu erkennen. Die SoA wird vor dem externen Audit nochmals aktualisiert und konsolidiert. Für externe Prüfungen sollten alle relevanten Nachweise, Referenzen und Prozessbeschreibungen greifbar sein, damit die Umsetzung der Maßnahmen für Auditorinnen und Auditoren klar nachvollziehbar ist.

Häufige Fehler und Best Practices bei der SoA

Unklare Geltungsbereiche

Wenn der Scope des ISMS nicht eindeutig beschrieben ist, etwa welche Standorte, Systeme und Prozesse einbezogen werden, wirkt sich dies direkt auf die SoA aus. Kontrollen lassen sich nicht sauber zuordnen und Audits geraten ins Stocken. Eine präzise Scope Definition, abgestimmt mit der Geschäftsleitung, schafft hier die notwendige Klarheit.

Unvollständige oder unsystematische Risikoanalyse

Ohne eine fundierte und strukturierte Risikobewertung kann die SoA nicht schlüssig darlegen, warum Kontrollen angewendet oder ausgeschlossen werden. Wer hier nach einem klaren Modell vorgeht, zum Beispiel ISO 31000 oder NIST, stellt sicher, dass Entscheidungen nachvollziehbar und konsistent sind.

Zu vage Begründungen ohne Praxisbezug

Allgemeine Aussagen wie „wird umgesetzt, da von ISO 27001 gefordert“ reichen nicht aus. Eine überzeugende Begründung erläutert, welches Risiko adressiert wird, wie die Maßnahme umgesetzt ist und welche Organisationseinheit verantwortlich ist. Nur so wirkt die SoA für Auditoren schlüssig und glaubwürdig.

Isolierte SoA ohne Referenzen

Eine SoA ohne Verknüpfung zu relevanten ISMS Dokumenten wirkt unvollständig. Verweise auf Notfallkonzepte, Richtlinien zur Zugriffskontrolle, Backup Prozesse oder Awareness Programme ermöglichen es Auditorinnen und Auditoren, die Umsetzung schnell nachzuvollziehen und verringern den Prüfaufwand.

Veraltete Anwendbarkeitserklärung

Eine einmal erstellte SoA verliert schnell an Aussagekraft, wenn sie bei organisatorischen oder technischen Änderungen nicht fortgeschrieben wird. Neue Systeme, Standortwechsel, Cloud Migrationen oder Änderungen im Risikoprofil müssen zeitnah nachgeführt werden, damit das ISMS auditfähig bleibt und die SoA den tatsächlichen Sicherheitsstand widerspiegelt.

Zusammenfassung Annex A und SoA Tabellensystematik

Flexibilität bei der Auswahl von Maßnahmen

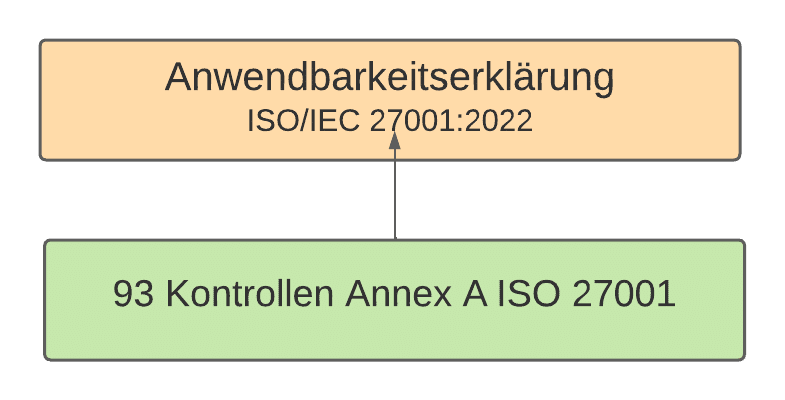

Annex A bietet einen Rahmen von 93 Kontrollen, schreibt aber nicht vor, dass alle zwingend umgesetzt werden müssen. Unternehmen können passende Maßnahmen auswählen oder ergänzen und alternative Kontrollen verwenden, sofern diese nachweislich geeignet sind, identifizierte Risiken zu mindern. Entscheidend ist der risikobasierte und begründete Ansatz.

Ergänzungen und nachvollziehbare Ausschlüsse

Die in Annex A gelisteten Maßnahmen sind nicht abschließend. Unternehmen können zusätzliche Kontrollen aufnehmen, zum Beispiel aus BSI IT Grundschutz. Gleichzeitig dürfen nicht relevante Maßnahmen ausgeschlossen werden, sofern die Gründe dafür nachvollziehbar dokumentiert sind und keine ungeklärten Risiken bleiben.

Aufbau einer gut strukturierten SoA Tabelle

Für die Anwendbarkeitserklärung empfiehlt sich eine Tabelle mit allen 93 Maßnahmen aus Annex A. Wesentliche Spalten sind unter anderem Anwendbarkeit, Begründung und Umsetzungsstatus. So entsteht eine klare Übersicht, die sowohl für Audits als auch für Managementbewertungen eine solide Entscheidungsgrundlage bietet.

Erweiterte Informationen und Verantwortung

Neben Pflichtangaben können weitere Spalten hilfreich sein, etwa Verweise auf Richtlinien oder konkrete Nachweise, Termine für Reviews und verantwortliche Personen. Dies unterstützt die Steuerung des ISMS im Alltag und macht Verantwortlichkeiten sichtbar. Eine regelmäßig gepflegte SoA ist damit nicht nur Grundlage für die Zertifizierung, sondern auch ein wirksames Instrument zur operativen Steuerung der Informationssicherheit.

FAQ – Anwendbarkeitserklärung ISO 27001

1Was ist die Anwendbarkeitserklärung in ISO 27001?

2Warum ist die Anwendbarkeitserklärung so wichtig?

3Wie erstelle ich eine Anwendbarkeitserklärung?

- Schritt 1: Führe eine Risikobeurteilung durch, um relevante Bedrohungen und Schwachstellen zu ermitteln.

- Schritt 2: Ordne die identifizierten Risiken den Controls aus Anhang A zu.

- Schritt 3: Liste in der SoA auf, welche Controls du anwendest, wie sie umgesetzt sind und weshalb andere Controls nicht relevant sind.

4Muss jedes einzelne Control aus Anhang A abgedeckt sein?

5Wie oft sollte die Anwendbarkeitserklärung aktualisiert werden?

6Welche Informationen gehören in die SoA?

- Control-Bezeichnung (z. B. A.5.1 Information Security Policies)

- Status (anwendbar/nicht anwendbar)

- Umsetzungsgrad (z. B. vollständig umgesetzt, teilweise in Arbeit, geplant)

- Begründung mit Verweis auf Richtlinien oder technische Maßnahmen

7Kann ich mich ausschließlich auf die Anwendbarkeitserklärung stützen?

8Wie detailliert muss die Begründung für nicht anwendbare Controls sein?

9Was passiert, wenn Controls noch nicht vollständig umgesetzt sind?

10Wie unterscheidet sich die SoA nach ISO 27001:2022 von 2013?

Weiterführende Themen zu ISO 27001

Vertiefen Sie Ihr Wissen rund um Informationssicherheit, Risikomanagement und Zertifizierung, mit unseren praxisnahen Leitfäden und Best-Practice-Beispielen zu ISO 27001 und TISAX®.