Ein ISO 27001 Audit Fragenkatalog dient dazu, die Einhaltung der Anforderungen des Informationssicherheits-Managementsystems (ISMS) sicherzustellen und Verbesserungsmöglichkeiten zu identifizieren. Hier ist ein Fragenkatalog für ein ISO 27001 Audit:

- Allgemeine Fragen

- Ist der Anwendungsbereich des ISMS klar definiert und dokumentiert?

- Sind die internen und externen Faktoren, die den Kontext der Organisation beeinflussen, identifiziert und bewertet worden?

- Gibt es eine dokumentierte Informationssicherheitspolitik, die von der Geschäftsleitung genehmigt wurde?

- Führung und Management

- Sind die Rollen und Verantwortlichkeiten für das ISMS klar definiert?

- Wie stellt die Geschäftsleitung sicher, dass die Sicherheitspolitik und die Sicherheitsziele den Geschäftsanforderungen entsprechen?

- Wie unterstützt die Geschäftsleitung das ISMS und stellt ausreichende Ressourcen zur Verfügung

- Risikomanagement

- Ist ein Risikobewertungsprozess etabliert und dokumentiert?

- Wie werden Risiken identifiziert, bewertet und priorisiert?

- Gibt es einen dokumentierten Risikobehandlungsplan, und wie wird er umgesetzt?

- Sicherheitsmaßnahmen (Annex A der ISO 27001)

- Organisation der Informationssicherheit

- Gibt es eine klare Aufgabentrennung und Zugriffskontrollen für kritische Funktionen?

- Wie werden Sicherheitsvorfälle erkannt und gemeldet?

- Personalsicherheit

- Gibt es Sicherheitsrichtlinien und -verfahren für Personal (z. B. bei Einstellung, Versetzung oder Beendigung)?

- Wird Sicherheitsbewusstsein und -schulung für alle Mitarbeiter bereitgestellt?

- Asset Management

- Wie werden Informationswerte und zugehörige Assets identifiziert und klassifiziert?

- Wie wird der Zugriff auf Vermögenswerte kontrolliert und geschützt?

- Zugangskontrolle

- Gibt es Richtlinien und Verfahren für Zugriffsrechte und Authentifizierung?

- Wie werden privilegierte Benutzerkonten verwaltet und überwacht?

- Kryptografie

- Werden kryptografische Verfahren zur Gewährleistung der Vertraulichkeit, Integrität und Authentizität von Daten eingesetzt?

- Wie wird der Schutz kryptografischer Schlüssel sichergestellt?

- Physische und Umgebungssicherheit

- Wie werden physische Sicherheitsmaßnahmen (z. B. Zugangskontrolle, Überwachung) umgesetzt?

- Wie werden Umgebungsrisiken (z. B. Feuer, Wasser, Stromausfall) bewältigt?

- Betriebssicherheit

- Gibt es Verfahren zur sicheren Entwicklung, Implementierung und Wartung von Systemen und Anwendungen?

- Wie werden Sicherheitspatches und Änderungen verwaltet und kontrolliert?

- Kommunikationssicherheit

- Wie werden Netzwerke und Datenübertragungen geschützt (z. B. Verschlüsselung, VPN, Firewalls)?

- Gibt es Richtlinien zur sicheren Verwendung von E-Mail, Instant Messaging und anderen Kommunikationskanälen?

- Systemerwerb, -entwicklung und -wartung

- Werden Sicherheitsanforderungen bei der Auswahl und Entwicklung von Systemen und Anwendungen berücksichtigt?

- Gibt es Verfahren zur regelmäßigen Überprüfung und Aktualisierung von Systemen und Anwendungen?

- Lieferantenbeziehungen

- Wie werden Lieferanten hinsichtlich der Informationssicherheit bewertet und überwacht?

- Gibt es Vereinbarungen zur Sicherheit von Informationen, die an Lieferanten weitergegeben oder von ihnen verarbeitet werden?

- Sicherheitsvorfälle und Schwachstellenmanagement

- Gibt es einen dokumentierten Prozess zur Meldung und Untersuchung von Sicherheitsvorfällen?

- Wie werden Schwachstellen identifiziert, bewertet und behoben?

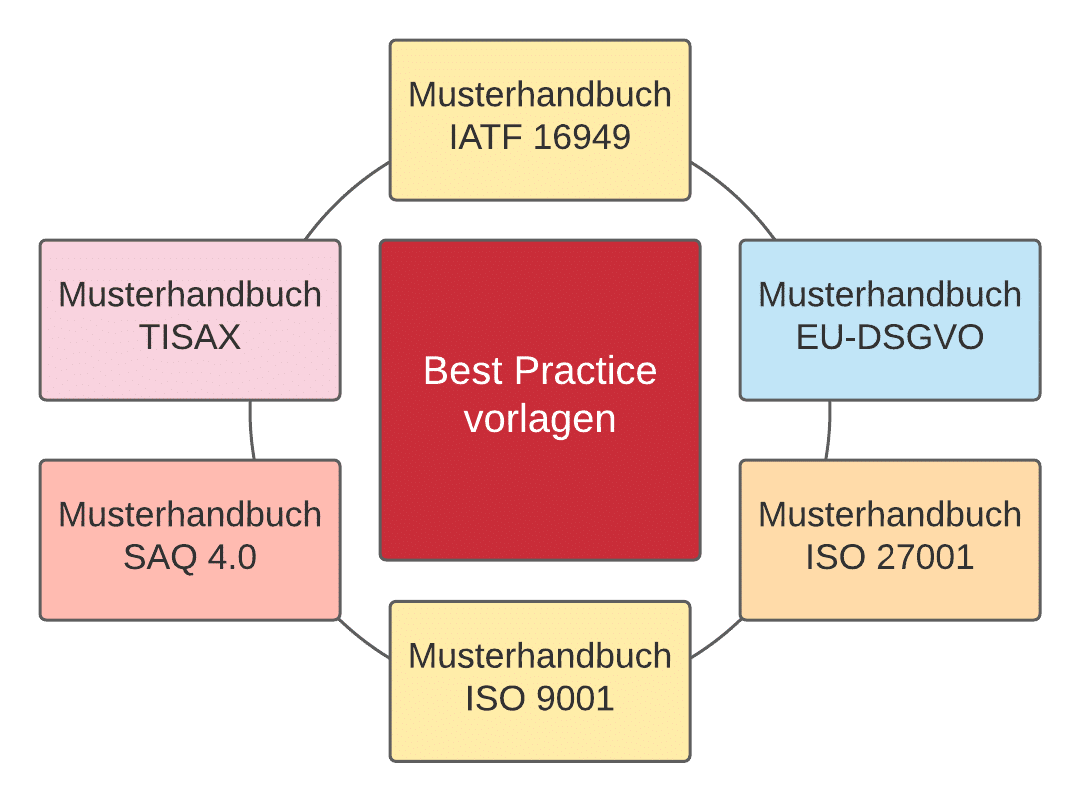

Wir unterstützen kleine und mittlere Unternehmen bei der Einführung der ISO 27001 und TISAX®.

- Keine versteckte Kosten

- In 15 Wochen zum Zertifikat

- Inkl. der Auditvor- und Nachbereitung

- Zertifizierungsbegleitung

- Flexibel – Zeitnah – Kompetent

- Geschäftskontinuitätsmanagement

- Gibt es einen dokumentierten Geschäftskontinuitätsplan, der die Wiederherstellung von IT-Systemen und Informationen nach einem Notfall oder einer Unterbrechung sicherstellt?

- Wie oft werden Geschäftskontinuitätspläne getestet und aktualisiert?

- Compliance

- Gibt es einen Prozess zur Identifizierung und Einhaltung gesetzlicher, regulatorischer und vertraglicher Anforderungen im Zusammenhang mit der Informationssicherheit?

- Werden regelmäßige Überprüfungen und Audits durchgeführt, um die Einhaltung der Sicherheitsrichtlinien und -verfahren zu gewährleisten?

- Überwachung und Überprüfung

- Wie werden die Leistung und Effektivität des ISMS überwacht und gemessen?

- Gibt es regelmäßige interne Audits, um die Einhaltung der ISO 27001-Anforderungen zu überprüfen?

- Kontinuierliche Verbesserung

- Wie wird die kontinuierliche Verbesserung des ISMS sichergestellt?

- Gibt es einen Prozess zur Identifizierung und Implementierung von Korrektur- und Vorbeugungsmaßnahmen?

- Zertifizierung und externe Audits

- Wurde das ISMS von einem externen Auditor im Hinblick auf die ISO 27001-Zertifizierung überprüft?

- Wie werden die Ergebnisse externer Audits verwendet, um die Einhaltung der Norm zu verbessern?

Dieser ISO 27001 Audit Fragenkatalog soll Ihnen helfen, bei internen Audits, die Überprüfung des ISMS Ihrer Organisation durchzuführen und sicherzustellen, dass Sie den Anforderungen der ISO 27001 entsprechen.