Penetrationstest im Kontext von ISO 27001 und TISAX

Penetrationstests gehören zu den wirksamsten technischen Maßnahmen, um Schwachstellen in Anwendungen, Systemen und Netzen frühzeitig zu erkennen. Unternehmen, die ein Informationssicherheitsmanagementsystem nach ISO 27001 betreiben oder ein TISAX Assessment anstreben, nutzen Penetrationstests als wichtigen Baustein zur Absicherung ihrer Sicherheitsziele.

Die zentrale Frage lautet: In welchem Umfang sind Penetrationstests erforderlich, wie lassen sie sich normkonform nachweisen und wie steht ihr Aufwand im Verhältnis zu den möglichen Schäden eines Cyberangriffs.

Was versteht man unter einem Penetrationstest

Simulierter Angriff unter kontrollierten Bedingungen

Ein Penetrationstest ist ein gezielter, simulierter Angriff auf Systeme, Anwendungen oder Netzwerke. Ziel ist es, Sicherheitslücken zu identifizieren, bevor diese von Angreifern ausgenutzt werden. Der Test wird von spezialisierten Dienstleistern durchgeführt, die typische Angriffswege nachbilden und die Robustheit der Schutzmaßnahmen überprüfen.

Wichtig ist eine klare Vereinbarung des Testumfangs, der Freigaben und der Kommunikationswege. So wird sichergestellt, dass der Test realistische Ergebnisse liefert, ohne den laufenden Betrieb zu gefährden.

Abgrenzung zu Schwachstellenscans

Während ein automatisierter Schwachstellenscan bekannte Sicherheitslücken anhand von Signaturen aufspürt, gehen Penetrationstests deutlich weiter. Sie kombinieren automatisierte Tools mit manuellen Prüfungen, Ausnutzungsversuchen und kreativen Angriffspfaden. Dadurch werden auch komplexe Schwachstellen erkannt, die rein automatisierte Scans nicht aufdecken.

In einem reifen Informationssicherheitsmanagementsystem ergänzen sich beide Ansätze. Regelmäßige Scans bilden die Basis, Penetrationstests vertiefen die Prüfung für besonders kritische Systeme oder nach größeren Änderungen.

Penetrationstest im Rahmen von ISO 27001

Bezug zu Anhang A und Schwachstellenmanagement

ISO 27001 verlangt im Anhang A, dass technische Schwachstellen identifiziert, bewertet und behoben werden. Penetrationstests sind eine wirksame Maßnahme, um diese Anforderung zu erfüllen. Sie liefern belastbare Nachweise, dass Systeme nicht nur theoretisch, sondern auch praktisch geprüft wurden.

Auditoren interessieren sich insbesondere dafür, ob ein systematischer Prozess zur Schwachstellenerkennung existiert, wie Ergebnisse bewertet und wie Korrekturmaßnahmen nachgehalten werden. Penetrationstestberichte mit Maßnahmenlisten sind hierfür zentrale Nachweise.

Integration in den ISMS Lebenszyklus

Ein Penetrationstest sollte nicht als einmalige Aktion vor dem Zertifizierungsaudit verstanden werden. Im Sinne des Plan Do Check Act Zyklus wird er in die regelmäßige Planung von Sicherheitsprüfungen eingebunden. Kritische Systeme können jährlich, andere in längeren Intervallen getestet werden.

Die Ergebnisse fließen in das Risikomanagement ein. Erkenntnisse aus Tests führen zu angepassten Schutzmaßnahmen, aktualisierten Risikoanalysen und gegebenenfalls zu ergänzenden Kennzahlen im Bereich Informationssicherheit.

Nachweis im Audit und Compliance Aspekt

Im ISO 27001 Audit ist es nicht entscheidend, dass zu jedem Zeitpunkt alle Systeme frei von Schwachstellen sind. Entscheidend ist, dass ein strukturierter Prozess zur Erkennung und Behandlung existiert und nachvollziehbar gelebt wird.

Penetrationstestberichte, Schwachstellenlisten, Maßnahmenpläne und Wirksamkeitsbewertungen bilden zusammen ein schlüssiges Bild. Sie zeigen, dass Informationssicherheit nicht statisch, sondern als kontinuierlicher Verbesserungsprozess verstanden wird.

Penetrationstest im TISAX Umfeld

Anforderungen aus dem VDA ISA Fragenkatalog

Der VDA ISA Fragenkatalog enthält verschiedene Kontrollfragen zur technischen Absicherung von Anwendungen, Netzen und Schnittstellen. Penetrationstests sind eine anerkannte Maßnahme, um den Nachweis für ausreichende Schutzmechanismen zu erbringen, insbesondere bei Systemen mit hohem Schutzbedarf.

Prüfdienstleister erwarten bei höheren Assessmentleveln in der Regel nachvollziehbare technische Sicherheitsprüfungen. Dazu gehören insbesondere Penetrationstests und Schwachstellenscans für zentrale Anwendungen und Schnittstellen.

Fokus auf Prototypenschutz und vertrauliche Entwicklungsdaten

In der Automobilindustrie stehen häufig Systeme im Mittelpunkt, in denen vertrauliche Entwicklungsdaten, Prototypendokumente oder Stücklisten verarbeitet werden. Der Verlust oder die Offenlegung dieser Daten kann erhebliche wirtschaftliche Schäden und Reputationsverluste verursachen.

Penetrationstests tragen dazu bei, unbefugten Zugriff auf solche Informationen zu verhindern, indem sie Schwachstellen in Entwicklungsnetzwerken, Kollaborationsplattformen oder Extranets aufdecken und Verbesserungsmaßnahmen begründen.

Einbindung von Dienstleistern und Cloud Lösungen

Viele TISAX relevante Anwendungen laufen heute in der Cloud oder werden von externen Dienstleistern betrieben. In diesen Fällen reicht es nicht aus, nur die eigene Infrastruktur zu prüfen. Unternehmen müssen sich vertraglich zusichern lassen, dass Dienstleister regelmäßig technische Sicherheitsprüfungen durchführen.

Geeignete Nachweise können zum Beispiel zusammenfassende Berichte über Penetrationstests, Zertifizierungen oder Auditberichte nach anerkannten Standards sein, die vom Dienstleister zur Verfügung gestellt werden.

Kosten eines Penetrationstests und wirtschaftlicher Nutzen

Typische Kostentreiber

Die Kosten eines Penetrationstests hängen von Umfang und Komplexität der Zielumgebung ab. Einflussfaktoren sind etwa die Anzahl der zu prüfenden Systeme, die Vielfalt der Anwendungen, der Einsatz von Schnittstellen zu Partnern oder Lieferanten und das gewünschte Prüfniveau von Basisprüfung bis zu sehr tiefen Analysen.

Für kleinere Umgebungen können Kosten im Bereich weniger Zehntausend Euro anfallen, bei großen und stark vernetzten Landschaften ist ein höheres Budget einzuplanen. Wichtig ist eine klare Abgrenzung des Scopes, um Aufwand und Nutzen sinnvoll zu balancieren.

Verhältnis von Testkosten zu Schadenspotenzial

Ein erfolgreicher Cyberangriff kann innerhalb kürzester Zeit deutlich höhere Kosten verursachen als ein professionell geplanter Penetrationstest. Neben direkten Schäden durch Produktionsausfälle oder Datenverlust sind auch Folgekosten etwa aus Vertragsstrafen, rechtlichen Auseinandersetzungen oder Imageverlust zu berücksichtigen.

In einem risikobasierten Ansatz ist es daher sinnvoll, Penetrationstests auf jene Systeme und Bereiche zu konzentrieren, bei denen das Schadenspotenzial besonders hoch ist. So entsteht ein ausgewogenes Verhältnis zwischen Investition und Risikoreduktion.

Fazit aus Sicht von ISO 27001 und TISAX

Penetrationstests sind eine praxisbewährte Ergänzung der technischen Sicherheitsmaßnahmen in ISO 27001 und TISAX. Sie liefern konkrete Erkenntnisse, stärken das Schwachstellenmanagement und unterstützen Unternehmen dabei, ihre Nachweispflichten im Rahmen von Audits zu erfüllen.

Organisationen, die Penetrationstests regelmäßig und geplant einsetzen, erhöhen nachhaltig ihre Resilienz gegenüber Cyberangriffen und unterstreichen gegenüber Kunden, Prüfern und Partnern den ernsthaften Umgang mit Informationssicherheit.

Massnahmenmanagement

Wir unterstützen bei der Begleitung bei der Umsetzung von Maßnahmen zur Schließung der identifizierten Sicherheitslücken und Aufbau eines nachhaltigen Schwachstellenmanagements.

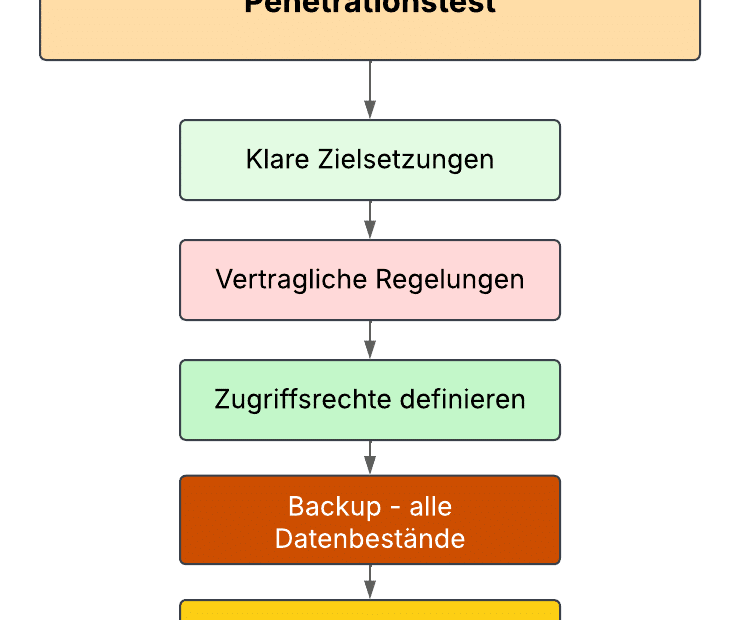

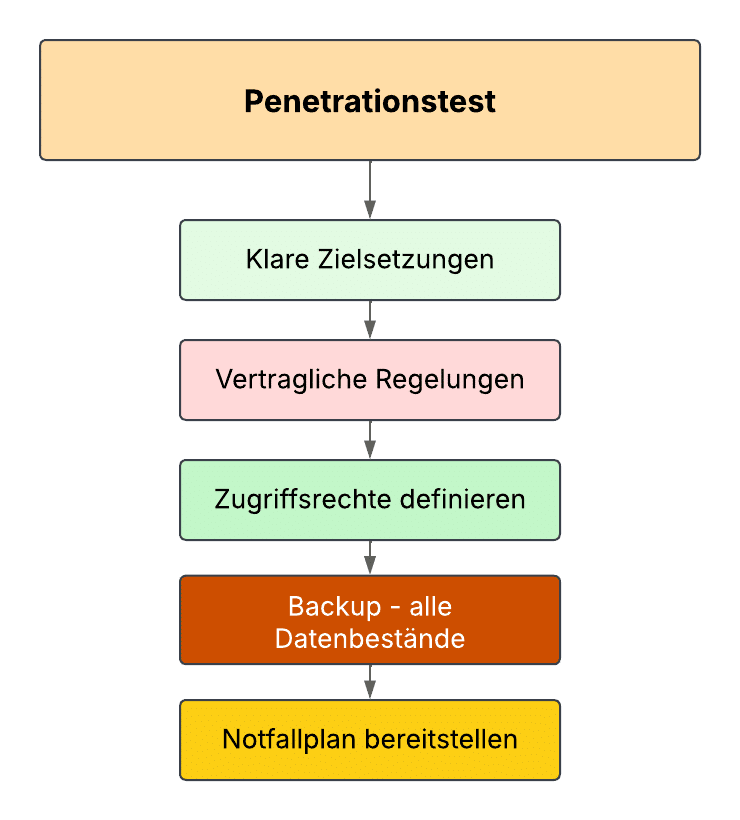

Vorbereitung und Durchführung eines Penetrationstests

Ein professionell geplanter Penetrationstest ist ein wichtiger Bestandteil eines wirksamen Informationssicherheitsmanagementsystems und wird im Rahmen von ISO 27001 und TISAX zunehmend vorausgesetzt. Die folgenden Punkte helfen Unternehmen, einen Pentest strukturiert und sicher umzusetzen.

Umfang und Ziele definieren

Vor jedem Penetrationstest muss klar festgelegt werden, welche Systeme, Anwendungen oder Netzwerke geprüft werden sollen. Ebenso sollte definiert werden, ob der Test als White Box Test mit detaillierten Kenntnissen oder als Black Box Test unter realen Angreiferszenarien durchgeführt wird.

Eine eindeutige Zieldefinition hilft, Risiken zu priorisieren und den Prüfaufwand realistisch einzuschätzen.

Vertragliche Regelungen treffen

Um Missverständnisse und Risiken auszuschließen, sollten Umfang, Zeiträume, Methoden und Ansprechpartner vertraglich fixiert werden. Ebenso wichtig ist eine schriftliche Freigabe zur Durchführung des Tests durch die Geschäftsleitung.

Dies stellt sicher, dass alle beteiligten Parteien rechtlich abgesichert und informiert sind.

Auswahl qualifizierter IT Dienstleister

Penetrationstests erfordern tiefes technisches Verständnis und Erfahrung. Unternehmen sollten daher nur Dienstleister beauftragen, die anerkannte Qualifikationen besitzen, wie zum Beispiel OSCP, CEH, GIAC oder ähnliche Zertifizierungen.

Referenzen aus vergleichbaren Projekten sind ebenfalls ein wertvolles Auswahlkriterium.

Kommunikation während des Tests

Während des Tests ist es wichtig, dass Unternehmen und Pentester in engem Austausch bleiben. So lassen sich technische oder organisatorische Fragen schnell klären.

Auch interne Abteilungen wie IT, Sicherheit oder Betrieb sollten informiert sein, um Fehlalarme oder Betriebsunterbrechungen zu vermeiden.

Dokumentation und Berichtswesen

Nach Abschluss des Tests erstellt der Dienstleister einen ausführlichen Bericht mit den identifizierten Schwachstellen, deren Bewertung und konkreten Handlungsempfehlungen. Dieser Bericht ist ein zentraler Nachweis im Rahmen von ISO 27001 und TISAX.

Unternehmen sollten die Ergebnisse in den Maßnahmenplan des ISMS integrieren und priorisierte Verbesserungsmaßnahmen zeitnah umsetzen.

Daten und Systeme sichern

Vor Beginn des Tests sollten alle geschäftskritischen Daten gesichert und vollständige Backups erstellt werden. So wird verhindert, dass bei unerwarteten Testeffekten wichtige Informationen verloren gehen.

Zusätzlich sollten Wiederherstellungspläne bereitstehen, um im Notfall schnell reagieren zu können.

Zugriffsrechte klar festlegen

Unternehmen müssen entscheiden, welche Systeme, Netzbereiche und Applikationen der Dienstleister prüfen darf. Durch klare Abgrenzungen lassen sich sensible Bereiche schützen und der Test zielgerichtet durchführen.

Dies wird in einem sogenannten Scope Dokument festgelegt und von allen Beteiligten freigegeben.

Notfallplan bereitstellen

Trotz sorgfältiger Planung können während eines Penetrationstests unvorhergesehene Situationen auftreten. Deshalb sollte ein Notfallplan existieren, der Rollen, Zuständigkeiten und Sofortmaßnahmen beschreibt.

Ein klar definierter Eskalationsweg stellt sicher, dass Störungen schnell erkannt, bewertet und behoben werden können.

Penetrationstests in der Praxis

Penetrationstests sind ein wichtiges Instrument, um Schwachstellen in Anwendungen, Systemen und Netzwerken zu erkennen, bevor Angreifer sie ausnutzen. Die folgenden Abschnitte erläutern die gängigen Arten von Penetrationstests, typische Befunde, Risiken, technologische Trends sowie übliche Kosten.

Unterschiedliche Arten von Penetrationstests

Beim Black Box Penetrationstest erhält der Tester keine Vorabinformationen zur Umgebung. Dieser Ansatz simuliert einen externen Angreifer, der ohne Insiderwissen versucht, in Ihr System einzudringen. Ziel ist es, zu prüfen, welche Schwachstellen von außen sichtbar sind und wie gut Perimeter und öffentlich erreichbare Dienste geschützt sind.

Beim White Box Penetrationstest erhält der Tester umfassende Informationen, zum Beispiel Netzwerkpläne, Konfigurationen oder Quellcode. Dadurch lassen sich Schwachstellen sehr tiefgehend analysieren. Dieser Ansatz eignet sich besonders für sicherheitskritische Anwendungen, Schnittstellen und Eigenentwicklungen.

Der Grey Box Penetrationstest ist eine Mischform. Der Tester erhält begrenzte Informationen, etwa Benutzerrollen oder grundlegende Systemarchitekturen. So werden typische Szenarien nachgestellt, in denen Angreifer bereits einen ersten Zugang erlangt haben und versuchen, sich weiter auszubreiten oder Berechtigungen zu erweitern.

Typische Schwachstellen aus Penetrationstests

Unsichere oder wiederverwendete Passwörter sind ein sehr häufiger Befund. Dazu gehören Standardpasswörter, einfache Muster oder fehlende Mehrfaktor Authentifizierung.

Veraltete oder nicht gepatchte Software ermöglicht es, bekannte Sicherheitslücken auszunutzen. Dies betrifft häufig Betriebssysteme, Middleware oder Webserver Komponenten.

Fehlkonfigurierte Systeme, etwa unnötig offene Netzwerkports, zu großzügige Berechtigungen oder unsichere Standardkonfigurationen, werden in der Praxis sehr oft gefunden.

Schwachstellen in Webanwendungen, zum Beispiel fehlende Eingabeprüfungen, Cross Site Scripting oder unsichere Session Steuerung, gehören ebenfalls zum Standardrepertoire der Befunde.

Fehlerhafte Rollen und Berechtigungskonzepte führen dazu, dass Nutzerinnen und Nutzer auf mehr Daten oder Funktionen zugreifen können als notwendig. Das erhöht die Angriffsfläche und erleichtert laterale Bewegungen im Netz.

Risiken bei der Durchführung von Penetrationstests

Betriebsunterbrechungen können auftreten, wenn produktive Systeme durch den Test stärker belastet werden oder unerwartet reagieren. Deshalb sollten Testfenster und Notfallprozesse vorab definiert werden.

Datenverlust oder Beschädigungen lassen sich durch aktuelle Backups, klar eingegrenzte Testszenarien und abgestimmte Vorgehensweisen minimieren. Dennoch sollte das Risiko transparent bewertet werden.

Fehlalarme, also falsch positive Ergebnisse, können zeitaufwendig sein, wenn die Bewertung unkritischer Funde zu viel Ressourcen bindet. Eine strukturierte Priorisierung der Befunde reduziert diesen Effekt.

Vertraulichkeit und Datenschutz müssen jederzeit gewahrt bleiben. Da häufig produktive Daten verarbeitet werden, sollten Geheimhaltungsvereinbarungen und klare Umgangsregeln mit sensiblen Informationen schriftlich fixiert werden.

Rechtliche Haftung kann entstehen, wenn Testhandlungen ohne ausreichende Freigaben durchgeführt werden oder externe Systeme außerhalb des vereinbarten Rahmens betroffen sind. Ein sauber definierter Scope und klare vertragliche Vereinbarungen sind hier zwingend erforderlich.

Technologische Trends bei Penetrationstests

Automatisierte Penetrationstests nutzen definierte Szenarien und Skripte, um wiederkehrend und mit geringem manuellem Aufwand Angriffswege zu prüfen. Sie eignen sich besonders für standardisierte Umgebungen und ergänzen manuelle Tests, ersetzen diese aber nicht vollständig.

Verfahren mit Unterstützung durch künstliche Intelligenz helfen, Muster in Logdaten, Angriffsspuren und Schwachstellenmeldungen schneller zu erkennen. Sie können Tester bei der Priorisierung von Zielen und bei der Simulation komplexer Angriffsketten unterstützen.

Kontinuierliches Schwachstellen Scanning in Kombination mit punktuellen Penetrationstests verlagert Informationssicherheit von punktuellen Projekten hin zu einem laufenden Prozess. Kritische Systeme werden so dauerhaft überwacht und Abweichungen früh erkannt.

Kosten und wirtschaftliche Bewertung

Die Kosten eines Penetrationstests hängen von Umfang, Tiefe und Komplexität der Umgebung ab. Für kleinere Umgebungen können einige tausend Euro ausreichen, umfangreiche Tests in verteilten Architekturen liegen oft im Bereich von fünfstelligen Beträgen je Testlauf.

Verglichen mit den möglichen Schäden eines erfolgreichen Cyberangriffs sind diese Aufwände meist gering. Studien zeigen, dass einzelne Vorfälle schnell in die Millionen gehen können. Ein regelmäßig geplanter Penetrationstest reduziert dieses Risiko deutlich und unterstützt Unternehmen dabei, die Anforderungen aus ISO 27001 und TISAX sinnvoll mit Leben zu füllen.

Häufige Fragen zu Penetrationstests in ISO 27001 und TISAX

Ist ein Penetrationstest nach ISO 27001 verpflichtend

ISO 27001 schreibt keinen Penetrationstest als einzelne Pflichtmaßnahme vor. Der Standard fordert jedoch, dass technische Schwachstellen erkannt, bewertet und behandelt werden. Ein Penetrationstest ist eine sehr wirksame Maßnahme, um diese Forderung zu erfüllen und gegenüber Auditoren nachzuweisen, dass kritische Systeme praktisch geprüft wurden.

In vielen Branchen erwarten Kunden und Regulierer ausdrücklich regelmäßige Penetrationstests für Internetzugänge, Portale, Cloud Plattformen oder produktionsnahe Systeme. In solchen Fällen wird der Test faktisch zur Pflicht, um Compliance und Kundenerwartungen zu erfüllen.

Wie oft sollte ein Penetrationstest durchgeführt werden

Eine feste Frequenz schreiben weder ISO 27001 noch TISAX vor. Bewährt hat sich jedoch, kritische Anwendungen und externe Schnittstellen mindestens einmal pro Jahr zu testen, zum Beispiel Kundenportale, Remote Zugänge oder Schnittstellen zu Produktionsanlagen.

Zusätzlich sollten Penetrationstests nach wesentlichen Änderungen durchgeführt werden, etwa nach großen Software Releases, Migrationen in die Cloud oder Inbetriebnahmen neuer Standorte. Entscheidend ist der risikobasierte Ansatz: Je höher das Risiko eines Systems, desto häufiger sollte es geprüft werden.

Was kostet ein professioneller Penetrationstest ungefähr

Die Kosten hängen stark von Umfang und Komplexität ab. Für einen klar umrissenen Webanwendungs oder Infrastrukturtest beginnen einfache Szenarien oft im Bereich von wenigen tausend Euro. Größere Tests, etwa für mehrere Standorte oder komplexe Produktivumgebungen, liegen schnell im fünfstelligen Bereich.

Im Vergleich zu den möglichen Schäden eines erfolgreichen Angriffs sind diese Aufwände meist gut investiert. Studien zeigen, dass einzelne Cybervorfälle schnell Kosten in Millionenhöhe verursachen können, etwa durch Betriebsstillstände, Datenverlust, Vertragsstrafen oder Reputationsschäden.

Welche Rolle spielen Penetrationstests im TISAX Assessment

Im TISAX Fragenkatalog wird die Wirksamkeit technischer Schutzmaßnahmen geprüft. Je nach Assessement Level und Schutzbedarf erwarten Prüfer Nachweise über durchgeführte Sicherheitsüberprüfungen. Penetrationstests sind dabei ein starkes Argument, um zu belegen, dass kritische Systeme aktiv getestet wurden.

Insbesondere in den Bereichen Prototypenschutz, Remote Zugriffe, Cloud Nutzung und Extranet Anbindungen sind Penetrationstests ein etabliertes Mittel, um TISAX Anforderungen plausibel zu erfüllen und das Vertrauen von OEMs und Partnern in die eigene Sicherheitsarchitektur zu stärken.

Wie werden die Ergebnisse eines Penetrationstests im ISMS weiterverarbeitet

Die Ergebnisse eines Penetrationstests sollten nicht in der Schublade verschwinden. Sie werden in den Risikoanalyse Prozess übernommen, dort bewertet und mit Maßnahmen hinterlegt. Kritische Befunde fließen in den Maßnahmenplan ein und werden mit Verantwortlichen, Fristen und Prioritäten versehen.

In der Managementbewertung können die wichtigsten Befunde, der Abbau der Risiken und der Trend über mehrere Testzyklen hinweg dargestellt werden. So wird der Penetrationstest zu einem wiederkehrenden Steuerungsinstrument im Sinne der kontinuierlichen Verbesserung von ISO 27001 und TISAX.