Leitfaden zur ISO 27001

Zertifizierung, Praxisbeispiele und nachhaltige Umsetzung

Unser Leitfaden zur ISO 27001 zeigt Ihnen, wie Sie ein belastbares Informationssicherheits-Managementsystem ISMS aufbauen, es konsequent pflegen und letztlich eine erfolgreiche Zertifizierung erreichen. Dabei gehen wir auf alle wesentlichen Phasen ein, von der ersten Bestandsaufnahme über die intensive Risikoanalyse bis hin zum internen Audit und dem nachhaltigen Betrieb Ihres ISMS.

Warum dieser Leitfaden sinnvoll ist:

In diesem Leitfaden zur ISO 27001 spielen sowohl organisatorische als auch technische Aspekte eine wichtige Rolle. Nur wenn beide Ebenen sinnvoll miteinander verknüpft werden, gelingt eine dauerhaft sichere Struktur, die den Anforderungen der Norm standhält.

Praxisnah starten mit 27001 Wiki und E Learning

Im Folgenden erfahren Sie, welche Schritte in welcher Reihenfolge notwendig sind und wie unsere 27001 Wiki sowie unsere E Learning Plattform Sie dabei unterstützen können. Sie erhalten damit nicht nur theoretisches Wissen, sondern praxisnahe Hilfsmittel, um sofort mit der Umsetzung zu starten.

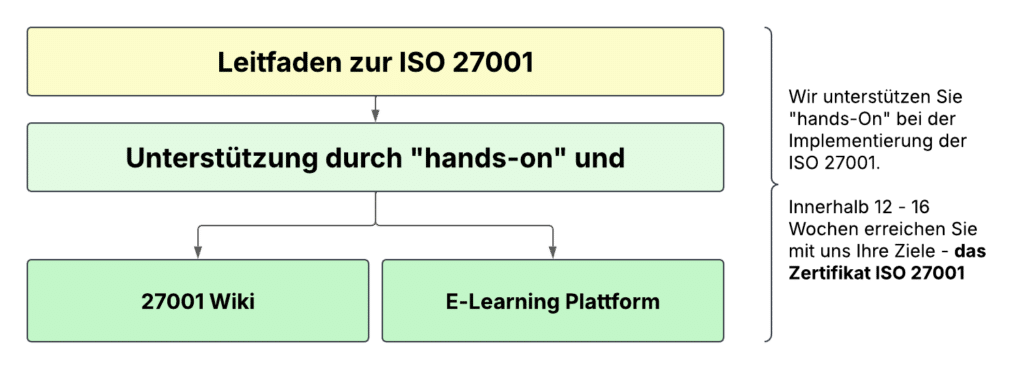

Die wichtigsten Schritte im Überblick

Ein ISO 27001 Projekt lässt sich klar strukturieren. Diese Phasen bauen aufeinander auf:

1. Bestandsaufnahme:

Analyse des IST-Zustands, Abgleich mit Normanforderungen und Definition des Geltungsbereichs Scope.

2. Risikoanalyse:

Systematische Identifikation und Bewertung von Risiken sowie Festlegung von Prioritäten und Maßnahmen.

3. Umsetzung und Dokumentation:

Einführung organisatorischer und technischer Maßnahmen, Dokumentation im ISMS-Handbuch.

4. Internes Audit:

Überprüfung der Wirksamkeit, Identifikation von Abweichungen und Einleitung von Verbesserungen.

5. Zertifizierung und kontinuierlicher Betrieb:

Durchführung des Zertifizierungsaudits, laufende Verbesserungen und jährliche Überwachungsaudits.

1. Erste Schritte – Die Lückenanalyse

Zu Beginn verschafft eine systematische Bestandsaufnahme Klarheit darüber, wie gut Ihr Unternehmen die Anforderungen der ISO 27001 bereits erfüllt und in welchen Bereichen Handlungsbedarf besteht. Dieser Abschnitt des Leitfadens konzentriert sich auf die Gap-Analyse, die Ihnen einen strukturierten Überblick über Ihre aktuelle Sicherheitslage verschafft.

Warum ist das so wichtig:

Eine strukturierte Lückenanalyse zeigt auf, wo Sie bereits solide aufgestellt sind und an welchen Stellen noch Korrekturen oder Erweiterungen notwendig sind. Sie bildet die ideale Grundlage, um Maßnahmen gezielt zu planen, Prioritäten zu setzen und Ressourcen so effektiv wie möglich einzusetzen.

Konkreter Tipp:

Führen Sie interne Umfragen oder Workshops mit Mitarbeitenden aus unterschiedlichen Bereichen IT, HR, Recht, Compliance durch. Je mehr Perspektiven einfließen, desto leichter lassen sich sowohl organisatorische als auch technologische Schwachstellen erkennen. Diese Vielseitigkeit erhöht die Aussagekraft Ihrer Gap-Analyse erheblich.

Praxisbeispiel:

Ein mittelständischer IT-Dienstleister führte zunächst interne Interviews mit verschiedenen Fachabteilungen. Dabei stellte sich heraus, dass vertrauliche Dokumente häufig in persönlichen E-Mail-Postfächern gespeichert waren, eine riskante Vorgehensweise, die weder revisionssicher noch konform zu ISO 27001 war. Dank der Lückenanalyse konnte das Unternehmen rasch handeln und Richtlinien zur sicheren Datenablage einführen.

Unser Ansatz:

Wir starten mit leicht verständlichen Checklisten, deren Auswertung eine gezielte Roadmap ergibt. Gemeinsam entwickeln wir ein praxisnahes Konzept zur Verbesserung Ihres Sicherheitsniveaus. Über unsere 27001 Wiki stehen Ihnen zusätzlich Best Practices, Checklisten und Methoden zur Verfügung, mit denen Sie die Gap-Analyse Lückenanalyse verstehen und mit unserer Unterstützung effizient durchführen können.

2. Struktur in Ihre digitalen Werte bringen: Asset Management

Warum Asset Management ein essenzieller Baustein ist

Ein essenzieller Baustein im Leitfaden zur ISO 27001 ist das Asset Management. Nur mit einem genauen Überblick über Ihre Daten, Systeme und Speicherorte können Sie angemessene Schutzmaßnahmen definieren, Risiken richtig gewichten und Nachweise im Audit souverän erbringen.

Zweck dieser Phase

Asset Management beantwortet die Fragen Was (Informationen, Systeme, Anwendungen), Wo (Speicherorte, Cloud-Services, Endgeräte) und Wer (Zugriffsberechtigte, Rollen, Verantwortliche).

Nur wer weiß, welche Daten kritisch oder besonders sensibel sind, kann spezifische Schutzmaßnahmen ableiten: Zugriffskontrolle, Verschlüsselung, Backup- und Restore-Strategien. Das Ergebnis ist ein strukturiertes Register, das Transparenz schafft und Entscheidungen beschleunigt.

Ergebnis:

Ein Asset-Register, das Informationswerte, Verantwortlichkeiten, Speicherorte und Schutzbedarf nachvollziehbar abbildet und als Grundlage für Risikobewertung, Maßnahmenplanung und Auditnachweise dient.

Vorteile in der Praxis

Effizienter Zugriff:

Arbeitsabläufe werden schneller, da Daten auffindbar sind und klar geregelt ist, wer sie nutzen darf.

Zuverlässiger Datenschutz:

DSGVO-Anfragen (Auskunft, Löschung) sind einfacher zu erfüllen, wenn jederzeit bekannt ist, wo personenbezogene Daten liegen und wer Zugriff hat.

Gezielte Schutzmaßnahmen:

Kritische Informationen erhalten priorisierte Kontrollen (z. B. Verschlüsselung, MFA, DLP), unkritische Assets bleiben schlank, das spart Kosten und Aufwand.

Audit-Sicherheit:

Ein gepflegtes Asset-Register liefert prüfbare Nachweise, reduziert Rückfragen und beschleunigt das Audit.

Praxisbeispiel

Ein Verlag mit redaktionellen Inhalten und Kundendaten erstellte ein Asset-Register über alle relevanten Datenbanken und Cloud-Speicher. Ergebnis: klare Sicht auf sensible Informationen, eindeutige Verantwortlichkeiten, präzisere Schutzkonzepte (Zugriff, Verschlüsselung, Backups) und deutlich weniger Such- und Klärungsaufwand im Alltag.

Unsere Unterstützung

Wir stellen Vorlagen bereit, mit denen Sie sämtliche Informationsbestände zentral bündeln und fortlaufend pflegen, egal ob bestehende Assets oder neue Anwendungen und Datenspeicher.

In unserer E-Learning-Plattform führen Module Schritt für Schritt durch den Aufbau eines Asset-Registers: Klassifizierung, Verantwortliche, Speicherorte, Schutzbedarf, gesetzliche Anforderungen.

Praxisnahe Fallstudien zeigen, wie Sie die Grundlagen direkt im Tagesgeschäft umsetzen.

3. Risikomanagement – Kernstück jedes ISMS

Ziel und Nutzen des Risikomanagements

Dieser Abschnitt des Leitfadens zur ISO 27001 widmet sich dem Risikomanagement. Auf Basis der zuvor gesammelten Informationen werden potenzielle Gefahren systematisch analysiert und bewertet, sowohl hinsichtlich Eintrittswahrscheinlichkeit als auch möglicher Auswirkungen. Ziel ist es, Risiken strukturiert zu steuern und mit klaren Maßnahmen abzusichern.

Systematischer Ansatz

Nach ISO 27001 ist eine gründliche Risikoanalyse Pflicht. Für jedes erkannte Risiko wird entschieden, ob es vermieden, reduziert, geteilt (z. B. über Versicherungen) oder akzeptiert werden kann.

Ein dokumentierter Maßnahmenplan bringt Klarheit: Welche Maßnahme ist vorgesehen, wer trägt die Verantwortung und bis wann soll sie umgesetzt sein? Dadurch wird Risikobehandlung nachvollziehbar, steuerbar und auditfähig.

Warum so wichtig

Eine präzise Risikobewertung schützt nicht nur Ihr eigenes Unternehmen, sondern auch Kunden und Partner. Je konsequenter Risiken gemanagt werden, desto geringer ist die Wahrscheinlichkeit für Datenverluste, Systemausfälle oder Sicherheitsvorfälle, die hohe finanzielle und reputative Schäden verursachen können. Damit wird Risikomanagement zum Kernstück jedes ISMS.

Praxisbeispiel

Ein Versicherungsunternehmen stellte im Rahmen seiner Risikobewertung fest, dass im Innendienst noch veraltete Betriebssysteme im Einsatz waren, die kein aktives Patch-Management mehr erhielten. Das Risiko wurde als hoch eingestuft und ein Migrationsplan erstellt, um alle Systeme auf aktuelle Versionen umzustellen. Ergebnis: Die Gefahr von Malware- und Ransomware-Angriffen sank deutlich, und das Unternehmen gewann langfristig an Stabilität.

Unsere Unterstützung

Mit unseren Vorlagen lassen sich Risiken auch ohne Vorkenntnisse übersichtlich erfassen und nachverfolgen. So behalten Sie Veränderungen jederzeit im Blick und können rechtzeitig gegensteuern.

In unserer 27001-Wiki finden Sie praxisnahe Risikoregister und dokumentierte Verfahren, die den Prozess standardisieren.

Ergänzend vermittelt unsere E-Learning Plattform, wie Sie diese Tools im Unternehmensalltag anwenden, verständlich, praxisorientiert und sofort umsetzbar.

ISO 27001 Leitfaden – Visualisierung

Leitfaden zur ISO 27001: Überblick über Aufbau und Umsetzung

Die Abbildung visualisiert den Leitfaden zur ISO 27001 und zeigt die wichtigsten Bausteine für ein auditfähiges ISMS. Sie unterstützt dabei, den Zusammenhang zwischen Bestandsaufnahme, Risikomanagement, Dokumentation, internem Audit und Zertifizierungsaudit verständlich darzustellen.

Das Ziel ist ein praktisch umsetzbares Managementsystem, das im Alltag funktioniert und gleichzeitig die Anforderungen der Norm erfüllt. Die Grafik eignet sich besonders für Workshops, Managementbriefings und als Orientierung für die schrittweise Umsetzung im Unternehmen.

4. Dokumentation und Richtlinien festlegen

Warum Dokumentation ein zentraler Bestandteil ist

Eine lückenlose Dokumentation ist ein zentraler Bestandteil der ISO 27001. Sie sorgt für Transparenz, Nachvollziehbarkeit und dient als Nachweis im Audit. In diesem Schritt legen Sie fest, welche Regeln, Verfahren und Leitlinien schriftlich dokumentiert werden müssen, damit Ihr ISMS belastbar und auditfähig ist.

Verbindlichkeiten

Dokumentierte Richtlinien schaffen Verbindlichkeit. Jede beteiligte Person weiß, welche Regeln gelten, wie diese umgesetzt werden und welche Konsequenzen Verstöße nach sich ziehen. Damit wird Informationssicherheit vom abstrakten Konzept zu einer gelebten Praxis im Alltag.

Klarheit

Bei Audits zählt die Nachweisbarkeit. Eine gut gepflegte Dokumentation ermöglicht es, Prüfenden sofort die erforderlichen Nachweise vorzulegen. Das reduziert Rückfragen, spart Zeit und vermittelt Professionalität.

Hilfsmittel

Vorlagen, Checklisten oder Musterdokumente erleichtern die Erstellung interner Richtlinien. Typische Themen sind:

Passwortmanagement und Zugriffskontrolle:

Regeln zu Passwortlängen, MFA, Rollenmodellen und regelmäßiger Rechteprüfung.

Notfall- und Business-Continuity-Pläne:

Wiederanlauf, Kontaktwege, Prioritäten, Tests und Lessons Learned.

Incident-Response-Verfahren:

Meldewege, Triage, Eindämmung, Ursachenanalyse und Wirksamkeitsprüfung.

Richtlinien für Cloud-Dienste und mobile Endgeräte:

Nutzungsvorgaben, Geräteschutz, Datenfreigaben und sichere Konfigurationen.

Datenschutzleitlinien (DSGVO-konform):

Umgang mit personenbezogenen Daten, Löschkonzepte, Rollen und Nachweise.

Praxisbeispiel

Eine Marketingagentur nutzte vorbereitete Templates, um eigene Richtlinien für den Einsatz von Cloud-Diensten zu erstellen. Die Dokumente enthielten klare Vorgaben für Dateifreigaben, Passwortlängen und Verschlüsselung. Vorteil: Alle Mitarbeitenden konnten sofort nachvollziehen, welche Regeln gelten, und die Einhaltung wurde im Audit problemlos nachgewiesen.

Unsere Lösung

Wir liefern fertige Vorlagen und Musterdokumente, die Sie individuell anpassen können. So sparen Sie Zeit und können sich auf die Umsetzung konzentrieren.

Unsere 27001-Wiki enthält geprüfte Musterdokumente, die Sie direkt einsetzen können.

Parallel unterstützen unsere E-Learning-Module dabei, Mitarbeitende inhaltlich abzuholen und das Warum hinter den Prozessen zu verstehen.

Und wenn Sie möchten, begleiten wir Sie auch mit einem Hands-On-Ansatz, bei dem wir Richtlinien und Dokumentationen gemeinsam mit Ihnen erarbeiten und implementieren.

5. SoA (Statement of Applicability) und die 93 Controls

Anwendbarkeitserklärung als zentraler Bestandteil

Ein oft unterschätzter, aber essenzieller Bestandteil der ISO 27001 ist die Anwendbarkeitserklärung SoA. Sie dokumentiert, welche Sicherheitsmaßnahmen Controls aus der aktuellen ISO/IEC 27002:2022 für Ihr ISMS gelten und welche Sie begründet ausschließen. Insgesamt umfasst die Norm 93 Controls, die systematisch geprüft werden müssen.

Warum wichtig

Die SoA sorgt für Transparenz: Sie zeigt, welche Controls angewendet werden und warum andere ausgeschlossen sind. Gleichzeitig schafft sie Nachvollziehbarkeit, da Auditoren genau prüfen, ob Ihre Auswahl mit dem Unternehmenskontext, den Risiken und den gesetzlichen Anforderungen übereinstimmt. Damit wird die SoA zu einem zentralen Nachweisdokument im Zertifizierungsaudit.

Hilfen im Wiki

In unserer 27001-Wiki finden Sie ausführliche Erklärungen zu allen 93 Controls sowie praxisnahe Leitlinien zur Dokumentation der SoA. Mit klaren Vorlagen und Beispielen können Sie die Anwendbarkeitserklärung sauber aufbauen und revisionssicher pflegen.

E-Learning Plattform

Unsere E-Learning-Module vermitteln die Hintergründe der einzelnen Controls und geben Fallbeispiele, wie diese in der Praxis umgesetzt werden. So wird aus einer trockenen Anforderung ein verständlicher Handlungsleitfaden, den Ihr Team direkt im Arbeitsalltag anwenden kann.

6. Schulungen und Sensibilisierung: Alle Mitarbeitenden ins Boot holen

Sicherheitskultur als Voraussetzung für Wirksamkeit

Ein zentrales Element der ISO 27001 ist die Schulung aller Personen, die mit digitalen Informationen umgehen. Nur wenn jede Rolle weiß, was zu tun ist, warum es wichtig ist und wann zu melden ist, funktioniert das ISMS nachhaltig, unabhängig von Tools oder Technik. Ziel ist eine gelebte Sicherheitskultur, in der sich richtiges Verhalten selbstverständlich anfühlt.

Inhalte und Formate

E-Learning-Kurse (On-Demand):

Grundwissen zu Phishing, Social Engineering, sichere Passwörter, DSGVO-Basics – jederzeit abrufbar, mit kurzen Wissens-Checks und Zertifikaten.

Interaktive Workshops:

Reale Szenarien durchspielen: gefälschte Links erkennen, Vorfälle melden, sichere Datei- und Cloud-Nutzung, sichere Home-Office-Praxis.

Rollenbasierte Trainings:

Spezifische Inhalte für IT, HR, Einkauf, Management: Incident-Response-Abläufe, Lieferanten-Security, Management-Review, Change-Prozesse.

Awareness-Kampagnen:

Kurzvideos, Poster, Newsletter, Micro-Learning – kontinuierliche Impulse statt „einmal jährlich“.

Vorteile

Reduziertes Fehlerrisiko:

Geschulte Mitarbeitende erkennen verdächtige Mails, melden Auffälligkeiten schneller und vermeiden riskante Routinen, das senkt Vorfälle messbar.

Motivation und Identifikation:

Wer den Sinn hinter Regeln versteht, befolgt sie konsequenter. Sicherheit wird Teil der Team-Identität statt „lästiger Pflicht“.

Nachweisbare Wirksamkeit:

Teilnahmequoten, Quiz-Ergebnisse und Phishing-Fail-Rates liefern KPIs für Audits und Management-Reviews.

Praxisbeispiel

Eine Softwarefirma bot ihren Entwicklerteams monatlich kurze Lernvideos zu Secure Coding an. Gezeigt wurden typische Einfallstore (z. B. Injection, fehlerhaftes Auth-Handling) und konkrete Abhilfen. Ergebnis: Sicherheit fand früher im Entwicklungsprozess statt („Shift-Left“), und potenzielle Schwachstellen wurden reduziert, bevor Produkte ausgeliefert wurden.

Unser Angebot

Mit unseren On-Demand-Schulungen halten Sie Teams zu Phishing, Incident-Response oder Malware aktuell. Die E-Learning-Plattform stellt modulare Inhalte bereit, von Grundlagen bis Spezialtrainings (z. B. für IT/Dev-Teams).

Optional übernehmen wir die gesamte Awareness-Kampagne inklusive Jahresplan, Micro-Learning und Reporting, damit Schulung und Sensibilisierung nachweislich wirken und auditfest sind.

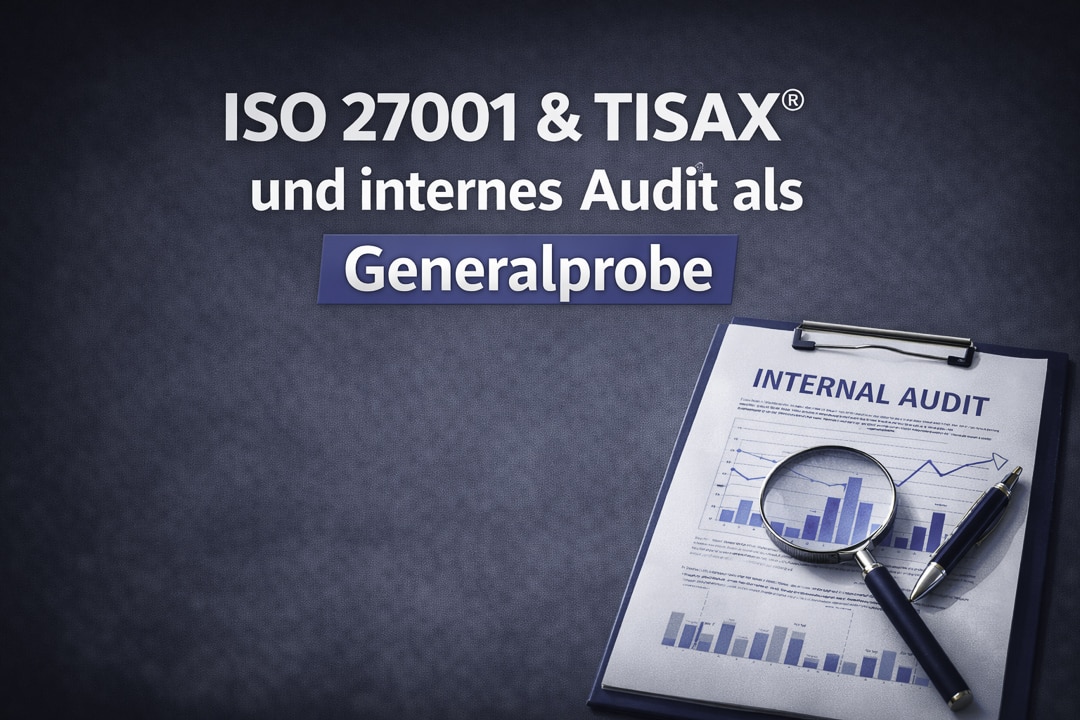

7. Internes Audit als Generalprobe

Warum das interne Audit vor der Zertifizierung entscheidend ist

Bevor Sie ein offizielles Audit durch eine akkreditierte Zertifizierungsstelle beauftragen, empfiehlt dieser Leitfaden zur ISO 27001 ein internes Audit als Generalprobe. Dabei überprüfen interne oder externe Prüfer alle Bereiche Ihres ISMS auf Herz und Nieren. Ziel ist es, Schwachstellen frühzeitig zu identifizieren, Erfahrungen zu sammeln und Teams optimal auf das externe Audit vorzubereiten.

Zweck

Frühes Erkennen von Schwachstellen:

Kleine Mängel lassen sich korrigieren, bevor sie im offiziellen Audit auffallen.

Praxisnaher Probelauf:

Führungskräfte und Teams gewöhnen sich an Abläufe und Fragen, die später bei der Zertifizierung relevant sind.

Gängige Vorgehensweise

Interne Auditoren sprechen mit Fachabteilungen, überprüfen Prozessdokumentationen, lassen sich Sicherheitskonzepte erläutern und begutachten bei Bedarf auch technische Systeme. Häufig wird das Audit in einzelne Themenblöcke aufgeteilt, um jede Abteilung strukturiert einzubeziehen.

Praxisbeispiel

Ein Telefondienstleister führte seine internen Audits bewusst in drei Phasen durch: zunächst die IT-Infrastruktur, dann Personalprozesse und schließlich das Lieferantenmanagement. Vorteil: Jede Abteilung konnte ihre Themen gezielt vorbereiten. Beim anschließenden externen Audit gab es dadurch nur wenige Beanstandungen, und die Zertifizierung konnte schneller abgeschlossen werden.

Wir unterstützen

Wir helfen Ihnen bei der Planung und Durchführung des internen Audits. Der Vorteil: Alle wichtigen Schritte werden überprüft und rechtzeitig optimiert. So steigt die Erfolgsquote beim ersten externen Audit signifikant.

In unserer 27001-Wiki finden Sie Checklisten und Praxisberichte, die Sie bei der Organisation unterstützen.

Ergänzend bieten wir E-Learning-Module, die Auditoren und Mitarbeitende gezielt vorbereiten, praxisnah und auditfest.

8. Externes Audit und fortlaufende Optimierung

Offizielles Zertifizierungsaudit und Laufzeit des Zertifikats

Nach erfolgreicher Vorarbeit kommt das offizielle Audit. Der externe Auditor prüft anhand der ISO-27001-Anforderungen, ob Ihr ISMS alle Kriterien erfüllt. Bestandene Prüfung bedeutet: Sie erhalten das Zertifikat, in der Regel für drei Jahre.

Typische Abläufe

Stage-1-Audit:

Sichtung Ihrer Dokumentation, erster Eindruck vom ISMS.

Stage-2-Audit:

Detaillierte Überprüfung der praktischen Umsetzung. Interviews und Stichproben in verschiedenen Bereichen.

Kontinuierliche Entwicklung:

Nach erfolgreicher Zertifizierung gilt es, das ISMS lebendig zu halten. Regelmäßige Überwachungsaudits (oft jährlich) tragen dazu bei, dass Verbesserungen kontinuierlich eingeführt werden und die Organisation auf Veränderungen vorbereitet bleibt.

Praxisbeispiel

Ein Handelsunternehmen erhielt nach dem bestandenen Audit einen klaren Fahrplan von der Zertifizierungsstelle, welche Bereiche im Folgejahr noch weiter ausgebaut werden sollten (z. B. verstärktes Lieferanten- und Drittanbieter-Management). Somit konnte das Team gezielt an den optimierungswürdigen Punkten arbeiten, statt einfach nur „den Status quo“ beizubehalten.

Unser Service

Wir begleiten Sie bei der Pflege und Weiterentwicklung Ihres ISMS, von der laufenden Aktualisierung Ihrer Informationsbestände bis zur Vorbereitung auf die jährlich anstehenden Überwachungsaudits.

Unser Leitfaden zur ISO 27001 empfiehlt, auch nach der Zertifizierung am Ball zu bleiben, neue Risiken, technische Entwicklungen oder personelle Änderungen erfordern regelmäßige Aktualisierungen.

Sowohl die 27001-Wiki als auch unsere E-Learning Plattform bieten dafür passende Ressourcen.

Internes Audit und Zertifizierungsaudit – Visualisierung

Audit: interne Prüfung und externe Zertifizierung

Die Abbildung zeigt den Zusammenhang zwischen internem Audit und externer Zertifizierung. Das interne Audit dient als Generalprobe: Es prüft, ob Prozesse, Rollen, Nachweise und Kontrollen im Alltag funktionieren und ob Abweichungen rechtzeitig erkannt und geschlossen werden.

Das Zertifizierungsaudit bewertet anschließend die Konformität mit den Anforderungen der ISO 27001. Im Fokus stehen Geltungsbereich, Risikobewertung, Erklärung der Anwendbarkeit sowie die Wirksamkeit der umgesetzten Maßnahmen. Ein strukturierter Auditablauf reduziert Rückfragen, beschleunigt die Prüfung und erhöht die Erfolgsquote beim ersten Audit.

Fazit

Strukturiertes Vorgehen als Basis für ein zukunftssicheres ISMS

Wer ein fundiertes und zukunftssicheres Informationssicherheits-Managementsystem aufbauen möchte, kommt an einem strukturierten Vorgehen nicht vorbei. Dieser Leitfaden zur ISO 27001 fasst die zentralen Schritte zusammen und zeigt auf, wie unsere 27001-Wiki und E-Learning Plattform Ihre Bemühungen effektiv unterstützen. Mit einer sorgfältigen Lückenanalyse, sauberer Dokumentation und gut geschultem Personal schaffen Sie die optimalen Voraussetzungen, um Ihre Organisation langfristig vor Datenpannen und Sicherheitsvorfällen zu schützen und beim Audit mit Zuversicht zu bestehen.

Nächste Schritte

Konkrete Schritte für die Umsetzung im Unternehmen

Interne Bestandsaufnahme:

Planen Sie eine Gap-Analyse und binden Sie Personen aus unterschiedlichen Bereichen frühzeitig ein.

Strukturierte Methoden:

Nutzen Sie Workshops, Checklisten und strukturierte Analysen, um Ihr Sicherheitsniveau realistisch einzuschätzen.

Klare Dokumentationen:

Erfassen Sie Prozesse, Richtlinien und Verantwortlichkeiten eindeutig und nachvollziehbar.

Regelmäßige interne Audits:

Überprüfen Sie Ihr ISMS in festen Intervallen, um kontinuierlich aktuell und auditfest zu bleiben.

Kurz zusammengefasst

Leitfaden, Wiki und E-Learning als Fundament für Zertifizierung und Sicherheitskultur

Unser Leitfaden zur ISO 27001 ist Ihr Begleiter bei jedem Schritt hin zu einem tragfähigen ISMS. Die Kombination aus Wissenssammlung in unserer 27001-Wiki und praxisorientierten Trainings auf unserer E-Learning Plattform bildet das Fundament für eine erfolgreiche Zertifizierung und eine nachhaltige Sicherheitskultur.

Weiterführende Inhalte zur ISO 27001

Vertiefen Sie Ihr Wissen mit unseren Artikeln rund um Informationssicherheit, praktische Umsetzung und strategische Vorteile eines ISMS nach ISO 27001:

ISO 27001 Beratung

Wie wir Sie bei Analyse, Einführung und Zertifizierung eines ISMS praxisnah unterstützen.

Ziele der Informationssicherheit

Vertraulichkeit, Integrität und Verfügbarkeit: die drei Säulen einer erfolgreichen Sicherheitsstrategie.

ISO 27001 Globaler Standard

Warum ISO 27001 als international anerkannter Standard die Basis für ISMS weltweit bildet.

Leitfaden zur ISO 27001

Der vollständige Überblick: von Lückenanalyse über Risikomanagement bis zum Audit.

FAQ – Leitfaden zur ISO 27001

Die wichtigsten Fragen rund um Scope, Gap-Analyse, SoA, Controls, Schulungen, Audits & Zertifizierung, kompakt erklärt.

1Womit startet ein ISO-27001-Leitfaden typischerweise – Scope oder Gap-Analyse?

Beides gehört zusammen: Zuerst den Scope klar beschreiben (Standorte, Prozesse, Systeme), dann mit der Gap-Analyse prüfen, welche Normanforderungen schon erfüllt sind und wo Lücken bestehen. Ein sauberer Scope verhindert Überfrachtung, die Gap-Analyse liefert die Roadmap.

2Wie lange dauert eine Gap-Analyse in der Praxis?

Bei KMU meist 2–10 PT abhängig von Größe, Anzahl Systeme/Standorte und Dokumentationsstand. Ziel ist kein „Perfektionismus“, sondern ein belastbarer Überblick mit priorisiertem Maßnahmenplan.

3Ist ein Asset-Register verpflichtend – und was gehört hinein?

Ein strukturiertes Asset-Register ist essenziell: Informationswerte, Systeme/Applikationen, Speicherorte (on-prem/Cloud), Schutzbedarf/Klassifizierung, Verantwortliche, Zugriffe, gesetzliche Anforderungen, Backup/Restore-Relevanz. Es ist die Basis für Risiko- und Maßnahmenplanung.

4Welche Risikomethodik empfiehlt der Leitfaden?

Bewährt ist ein qualitatives Schema (Eintrittswahrscheinlichkeit × Auswirkung) mit eindeutigen Skalen, plus Behandlungsoptionen (vermeiden, reduzieren, teilen, akzeptieren) und einem dokumentierten Maßnahmenplan inkl. Verantwortlichen und Terminen.

5Wie erstelle ich die SoA (Statement of Applicability)?

Für jedes der 93 Controls (ISO/IEC 27002:2022) festhalten: anwendbar? (ja/nein, mit Begründung), wie umgesetzt? (Referenzen auf Policies/Prozesse/Nachweise), Verantwortliche und Status. Die SoA muss den Unternehmenskontext und die Risiken widerspiegeln – das prüft der Auditor.

6Wie wähle ich aus den 93 Controls die passenden aus?

Steuern über Risiken und Kontext (Branche, Gesetze/Verträge, Kundenanforderungen). Nicht „alle“ umsetzen, sondern begründet auswählen und Ausschlüsse nachvollziehbar dokumentieren. Die SoA zeigt diese Logik transparent.

7Welche Dokumente erwartet ein Auditor mindestens?

- ISMS-Leitlinie, Scope-Beschreibung, Rollen & Verantwortlichkeiten

- Risikobewertung & Behandlungsplan, SoA

- Policies/Prozesse (z. B. Zugriff, Backup/Restore, Incident, BCM, Lieferanten)

- Nachweise: Schulungen, KPIs/Reports, interne Audits, Management-Review

8Wie oft sollten Schulungen stattfinden – und für wen?

Mindestens jährlich Awareness für alle; rollenspezifisch (IT, HR, Einkauf, Management) je nach Bedarf. Wirksamkeit mit KPIs messen (Teilnahmequote, Phishing-Fail-Rate, Quiz-Ergebnisse) und im Management-Review bewerten.

9Was ist der Unterschied zwischen Stage-1 und Stage-2 Audit?

Stage 1: Dokumentensichtung & Bereitschaftsprüfung (ob das ISMS auditreif ist). Stage 2: Tiefenprüfung der praktischen Umsetzung – Interviews, Stichproben, Nachweise in den Fachbereichen.

10Wie geht es nach der Erstzertifizierung weiter?

Jährliche Überwachungsaudits (meist 1–2 Manntage) prüfen Wirksamkeit & Fortschritt; nach drei Jahren folgt die Rezertifizierung. Dazwischen: KVP, KPI-Review, Risikoupdates, interne Audits, Management-Reviews.

11Wie lange dauert ein 27001-Projekt bei KMU?

Typisch 8–16 Wochen bis zur Audit-Reife, abhängig von Startniveau, Umfang (Scope) und Ressourcen. Ein 90-Tage-Plan mit drei Etappen (Fundament → Struktur → Wirksamkeit) hat sich bewährt.

12Welche Tools & Hilfen empfiehlt der Leitfaden?

Pragmatische Vorlagen/Checklisten (Asset-Register, Risikoregister, SoA), ein zentrales **Wiki** für Policies & Nachweise und **E-Learning** für Awareness & Rollen-Training. Wichtig ist weniger das Tool, sondern ein klarer Prozess mit messbarer Wirksamkeit.