Schutzziele: Vertraulichkeit, Integrität und Verfügbarkeit

CIA-Triade als Grundlage der Informationssicherheit

Die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit bilden die Grundlage der Informationssicherheit. In der ISO 27001 werden Risiken und Maßnahmen so gesteuert, dass diese drei Ziele angemessen erfüllt werden. Sie dienen als Kompass für Schutzbedarf, Risikoanalyse, Auswahl von Kontrollen und Auditnachweise.

Vertraulichkeit: Schutz vor unbefugter Offenlegung

Definition:

Vertraulichkeit bedeutet, dass Informationen nur für autorisierte Personen, Entitäten oder Prozesse zugänglich sind. Ziel ist der Schutz vor unbefugter Einsichtnahme, Abfluss und Weitergabe sensibler Daten.

Typische Beispiele:

Personenbezogene Daten, Geschäftsgeheimnisse, Vertragsunterlagen, Entwicklungsdaten, Zugangsdaten und Schlüsselmaterial.

Typische Maßnahmen:

Zugriffskonzepte und Rollenmodelle, Least Privilege, Verschlüsselung, Multi-Faktor-Authentisierung, Klassifizierung von Informationen, Vertraulichkeitsvereinbarungen und sichere Datenablage.

Integrität: Richtigkeit und Unverändertheit sicherstellen

Definition:

Integrität bedeutet, dass Informationen richtig, vollständig und vor unbefugter Veränderung geschützt sind. Sie betrifft sowohl Daten als auch Systeme und ist zentral für verlässliche Entscheidungen.

Typische Beispiele:

Technische Zeichnungen und Spezifikationen, Finanzdaten, Verträge, Produktionsparameter, Logdaten, Software-Releases und Konfigurationen.

Typische Maßnahmen:

Änderungsmanagement, Vier-Augen-Prinzip, Versionskontrolle, Prüfsummen, Protokollierung, Berechtigungsprüfungen, Freigabeprozesse und Patch-Management.

Verfügbarkeit: Zugriff und Nutzung sicherstellen

Definition:

Verfügbarkeit bedeutet, dass Informationen, Systeme und Services bei Bedarf nutzbar sind. Ausfälle dürfen den Geschäftsbetrieb nicht unkontrolliert beeinträchtigen. Verfügbarkeit ist damit eng mit Resilienz und Wiederanlauf verknüpft.

Typische Beispiele:

ERP-Systeme, Produktionsanlagen und OT, E-Mail und Kollaboration, Webportale, Backups, Identitäts- und Zugriffsdienste.

Typische Maßnahmen:

Backup- und Restore-Tests, Redundanz, Monitoring, Kapazitätsmanagement, Notfallplanung, definierte Wiederanlaufziele (RTO, RPO) und regelmäßige Übungen im BCM.

Zusammenspiel der Schutzziele in der Praxis

In der Praxis müssen Vertraulichkeit, Integrität und Verfügbarkeit ausbalanciert werden. Zu starke Einschränkungen können Verfügbarkeit mindern, zu offene Prozesse gefährden Vertraulichkeit, fehlende Freigaben und Kontrollen schwächen Integrität.

Genau deshalb arbeitet die ISO 27001 mit einem risikobasierten Ansatz: Schutzbedarf wird definiert, Risiken werden bewertet, Maßnahmen werden passend ausgewählt und ihre Wirksamkeit wird über Audits, Kennzahlen und Reviews belegt.

CIA-Triade einfach erklärt

Die drei Schutzziele als Denkmodell der ISO 27001

Die CIA-Triade beschreibt die drei Schutzziele der Informationssicherheit: Vertraulichkeit, Integrität und Verfügbarkeit. Sie ist die Basis, um Schutzbedarf zu bestimmen, Risiken zu bewerten und passende Maßnahmen nach ISO 27001 nachvollziehbar abzuleiten.

Merksatz:

Vertraulichkeit schützt vor unbefugter Einsicht, Integrität schützt vor ungewollter Veränderung, Verfügbarkeit stellt sicher, dass Systeme und Daten bei Bedarf nutzbar sind.

Unterschied: Vertraulichkeit, Integrität, Verfügbarkeit

Vertraulichkeit:

Schutz vor unbefugtem Zugriff auf Informationen, etwa bei personenbezogenen Daten und Geschäftsgeheimnissen.

Integrität:

Schutz der Richtigkeit und Vollständigkeit, damit Daten nicht manipuliert oder verfälscht werden.

Verfügbarkeit:

Sicherstellung, dass Systeme und Informationen rechtzeitig nutzbar sind, auch bei Störungen oder Angriffen.

CIA-Triade ISO 27001 Beispiele

Beispiel Vertraulichkeit:

HR-Daten und Gehaltsinformationen dürfen nur berechtigten Personen zugänglich sein. Maßnahmen sind Rollen, Zugriffskontrolle, Verschlüsselung und Protokollierung.

Beispiel Integrität:

Stücklisten, Spezifikationen und Verträge müssen korrekt und unverändert bleiben. Maßnahmen sind Änderungsmanagement, Versionskontrolle und Freigabeprozesse.

Beispiel Verfügbarkeit:

ERP und Produktionssysteme müssen bei Ausfall schnell wieder laufen. Maßnahmen sind Backup und Restore-Tests, Redundanz, Monitoring und Notfallplanung.

Schutzziele ISO 27001 Audit

Im Audit wird geprüft, ob die Schutzziele systematisch berücksichtigt sind: in der Risikobewertung, in der Erklärung der Anwendbarkeit, in Richtlinien, Prozessen und Nachweisen.

Typische Auditfrage:

Welche Maßnahmen schützen Vertraulichkeit, Integrität und Verfügbarkeit der kritischsten Informationswerte und wie wird die Wirksamkeit belegt?

CIA-Triade vs Datenschutz DSGVO

Datenschutz fokussiert auf personenbezogene Daten. Informationssicherheit schützt alle Informationswerte. Die CIA-Triade unterstützt Datenschutz, weil Vertraulichkeit, Integrität und Verfügbarkeit auch für DSGVO-Anforderungen entscheidend sind.

Praxispunkt:

DSGVO verlangt geeignete technische und organisatorische Maßnahmen. ISO 27001 liefert dafür die Managementsystem-Logik und Nachweisführung.

Wie werden Schutzziele bewertet

In der Praxis werden CIA-Werte pro Asset bewertet, zum Beispiel als niedrig, mittel, hoch oder über eine numerische Skala. Daraus entsteht der Schutzbedarf, der Risiken und Maßnahmen priorisiert.

Ergebnis:

Ein nachvollziehbarer Schutzbedarf pro Informationswert, der Risikoanalyse, SoA und Kontrollen konsistent miteinander verbindet.

Welche Maßnahmen gehören zu welchem Schutzziel

Vertraulichkeit:

Zugriffskontrolle, MFA, Verschlüsselung, Klassifizierung, DLP, sichere Datenablage.

Integrität:

Change Management, Versionskontrolle, Freigaben, Protokollierung, Prüfsummen, Patch-Prozesse.

Verfügbarkeit:

Backup und Restore-Tests, Redundanz, Monitoring, Notfallplanung, RTO und RPO, regelmäßige Übungen.

Beispiele für Vertraulichkeit, Integrität und Verfügbarkeit

Mobile friendly Tabelle mit praxisnahen Beispielen

Die folgenden Beispiele zeigen typische Situationen aus dem Unternehmensalltag. Sie helfen dabei, die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit im ISMS greifbar zu machen und passende Maßnahmen abzuleiten.

| Schutzziel | Beispiel im Unternehmen | Typische Risiken | Geeignete Maßnahmen |

|---|---|---|---|

| Vertraulichkeit | HR Unterlagen, Gehaltsdaten, Kundendaten, Angebote, Entwicklungsdaten | Unbefugter Zugriff, Datenabfluss, falsche Freigaben, Phishing, Verlust von Endgeräten | Rollen und Berechtigungen, MFA, Verschlüsselung, Klassifizierung, sichere Freigaben, Schulungen und Awareness |

| Integrität | Verträge, Stücklisten, Spezifikationen, Finanzdaten, Konfigurationen, Logdaten | Manipulation, Fehlkonfiguration, falsche Versionen, unkontrollierte Änderungen, Malware | Change Management, Freigaben, Versionskontrolle, Vier Augen Prinzip, Protokollierung, Patch Management |

| Verfügbarkeit | ERP Systeme, Produktionssysteme, E Mail, Identitätsdienste, Webportale, Backups | Ausfälle, Ransomware, Stromprobleme, Dienstleisterstörungen, fehlende Wiederherstellung | Backup und Restore Tests, Monitoring, Redundanz, Notfallplanung, definierte RTO und RPO, Übungen im BCM |

Schutzziele der ISO 27001 in der Praxis

Schutzziele und Asset Management

Die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit werden im Asset Management konkret. Jedes Asset erhält eine Bewertung nach CIA, wodurch der Schutzbedarf sichtbar wird.

Das Asset Register beantwortet die Fragen: Was ist vorhanden, wo liegt es, wer ist verantwortlich und wie kritisch ist es. Erst mit dieser Struktur können Maßnahmen zielgerichtet priorisiert und auditfähig nachgewiesen werden.

Schutzziele und Risikobewertung

Die Risikobewertung nach ISO 27001 verbindet Bedrohungen und Schwachstellen mit den Schutzzielen der CIA-Triade. Ein Risiko ist nur dann belastbar bewertet, wenn klar ist, ob primär Vertraulichkeit, Integrität oder Verfügbarkeit betroffen ist.

Praxislogik:

Je höher der Schutzbedarf eines Assets, desto stärker wirkt die Auswirkung in der Risikomatrix. Dadurch werden Maßnahmen dort priorisiert, wo die Kritikalität am höchsten ist.

Bedeutung der Schutzziele im ISO-27001-Audit

Im Audit wird geprüft, ob die Schutzziele nicht nur beschrieben, sondern systematisch umgesetzt werden. Auditoren erwarten eine konsistente Kette aus Asset Register, CIA-Bewertung, Risikoregister, SoA und Nachweisen zur Wirksamkeit.

Typische Auditfrage:

Welche Kontrollen schützen die kritischsten Informationswerte in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit, und wie wird die Wirksamkeit nachgewiesen.

Zusammenhang zwischen CIA-Triade und Datenschutz

Datenschutz fokussiert auf personenbezogene Daten, Informationssicherheit auf alle Informationswerte. Die CIA-Triade ist für Datenschutz trotzdem zentral, weil Vertraulichkeit, Integrität und Verfügbarkeit direkt Einfluss auf DSGVO-Konformität haben.

Wenn personenbezogene Daten nicht verfügbar sind, können Betroffenenrechte nicht erfüllt werden. Wenn Daten manipuliert werden, entstehen falsche Entscheidungen. Wenn Daten abfließen, drohen Bußgelder und Reputationsschäden.

Häufige Fehler bei der Umsetzung der Schutzziele

Vertraulichkeit wird mit Passwort gleichgesetzt:

Ohne Rollenmodell, MFA und klare Zugriffsprozesse bleibt Schutz lückenhaft.

Integrität wird unterschätzt:

Fehlendes Änderungsmanagement und fehlende Freigaben führen zu stillen Manipulationen und falschen Datenständen.

Verfügbarkeit wird erst im Notfall betrachtet:

Backups ohne Restore-Tests und fehlende Notfallplanung führen zu langen Ausfällen trotz vorhandener Sicherungen.

Keine konsistente Verknüpfung im ISMS:

Wenn CIA-Bewertung, Risikoanalyse, SoA und Nachweise nicht zusammenpassen, entstehen Auditfeststellungen und ein System ohne Steuerungswirkung.

Schutzziele: Vertraulichkeit, Integrität und Verfügbarkeit

CIA-Triade als Grundlage für Schutzbedarf, Risikoanalyse und Maßnahmen

Die Abbildung stellt die Schutzziele der Informationssicherheit

in Form der CIA-Triade dar.

Sie zeigt, dass Vertraulichkeit vor unbefugter Offenlegung schützt,

Integrität die Richtigkeit und Unverändertheit sicherstellt

und Verfügbarkeit die Nutzbarkeit von Informationen und Systemen

bei Bedarf gewährleistet.

In der Praxis bildet die CIA-Triade die Basis für die

Klassifizierung von Informationswerten,

die Risikobewertung

und die Auswahl geeigneter Sicherheitsmaßnahmen

nach ISO 27001.

Auditoren prüfen, ob diese Schutzziele in

Asset Register, Risikoregister,

Erklärung der Anwendbarkeit

und Wirksamkeitsnachweisen

konsistent umgesetzt sind.

Fazit: Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit

CIA-Triade als Leitlinie für Schutzbedarf, Risiko und Auditfähigkeit

Die CIA-Triade ist das zentrale Denkmodell der Informationssicherheit: Vertraulichkeit schützt vor unbefugter Offenlegung, Integrität sichert Richtigkeit und Unverändertheit, Verfügbarkeit stellt die Nutzbarkeit im Bedarfsfall sicher. Wer diese drei Schutzziele konsequent anwendet, schafft eine klare Grundlage für Schutzbedarf, Risikoanalyse und Auswahl geeigneter Maßnahmen nach ISO 27001.

SEO- und Praxis-Kernaussage:

Ein auditfestes ISMS entsteht, wenn Asset Management, CIA-Bewertung, Risikoregister, Erklärung der Anwendbarkeit und Wirksamkeitsnachweise konsistent miteinander verknüpft sind. Genau diese Schlüssigkeit prüfen Auditoren im Zertifizierungsaudit.

Typischer Erfolgsfaktor:

Statt Einzelmaßnahmen umzusetzen, wird Informationssicherheit als Managementsystem betrieben: Ziele definieren, Risiken bewerten, Maßnahmen umsetzen, Wirksamkeit messen und kontinuierlich verbessern. So wird die CIA-Triade vom Begriff zur gelebten Praxis.

Kurz zusammengefasst:

Wer Vertraulichkeit, Integrität und Verfügbarkeit klar bewertet, passende Maßnahmen ableitet und Nachweise strukturiert dokumentiert, reduziert Sicherheitsvorfälle, erfüllt Compliance-Anforderungen und besteht Audits mit Zuversicht.

Praxis und Umsetzung

CIA-Triade im Tagesgeschäft wirksam umsetzen

Die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit wirken erst dann, wenn sie im Alltag konsequent angewendet werden. Praxis und Umsetzung bedeutet, dass Mitarbeitende klare Entscheidungen treffen können: Welche Information ist sensibel, was darf wohin gespeichert werden und was ist im Vorfall zu tun.

Praxisregel:

Je kritischer ein Informationswert, desto klarer müssen Zugriffsregeln, Änderungsprozesse und Wiederanlaufanforderungen sein.

Vertraulichkeit praktisch absichern

E-Mail und Dateifreigaben:

Vertrauliche Dokumente gehören nicht in private Postfächer oder unkontrollierte Freigaben. Entscheidend sind Rollen, Berechtigungen und ein definierter Ablageort mit nachvollziehbarer Zugriffskontrolle.

Cloud und mobiles Arbeiten:

Cloud-Speicher und mobile Geräte benötigen klare Regeln: MFA, Verschlüsselung, sichere Gerätekonfiguration und Richtlinien zur Freigabe von Links und Ordnern.

Sensible Daten:

Personenbezogene Daten und Geschäftsgeheimnisse benötigen priorisierte Kontrollen, zum Beispiel Verschlüsselung, Need to know und regelmäßige Berechtigungsreviews.

Integrität praktisch absichern

Versionsstände und Freigaben:

Integrität wird gefährdet, wenn Dokumente ohne Freigabe überschrieben werden. Bewährt sind Versionskontrolle, Freigabeprozesse und klare Regeln, wer Inhalte ändern darf.

Änderungen an Systemen:

Konfigurationen, Rollen und Schnittstellen dürfen nicht unkontrolliert verändert werden. Change-Prozesse mit Dokumentation und Abnahme schützen vor Fehlkonfigurationen.

Protokollierung:

Integrität wird auditfest, wenn Änderungen nachvollziehbar sind: Wer hat was wann geändert und wurde es geprüft. Das entlastet Incident-Analysen und Audits.

Verfügbarkeit praktisch absichern

Backup reicht nicht ohne Restore-Test:

Verfügbarkeit wird nicht durch Backups bewiesen, sondern durch Wiederherstellung. Restore-Tests zeigen, ob Daten und Systeme wirklich zurückkommen und ob Zeitziele erreichbar sind.

RTO und RPO definieren:

Kritische Systeme benötigen klare Wiederanlaufziele: RTO für Wiederherstellungszeit und RPO für tolerierbaren Datenverlust. Diese Ziele steuern Technik, Prozesse und Prioritäten.

Notfallmanagement:

Kontaktketten, Rollen und Wiederanlaufpläne müssen bekannt sein. Regelmäßige Übungen reduzieren Stillstand und erhöhen die Reaktionsfähigkeit.

Quick Wins für die Umsetzung im Unternehmen

Asset Register starten:

Zuerst die wichtigsten Systeme, Anwendungen und Datenbestände erfassen und Schutzbedarf nach CIA bewerten. Damit entsteht sofort Transparenz.

Zugriffsregeln vereinheitlichen:

Rollenmodell definieren, MFA für kritische Zugriffe aktivieren, regelmäßige Rezertifizierung der Rechte einführen.

Wirksamkeit messbar machen:

Schulungsquote, Restore-Testerfolg, offene Findings und Incident-Zahlen regelmäßig im Managementreview bewerten. So wird CIA steuerbar und auditfest.

SEO Vertiefung: CIA-Triade im Audit, in der Regulierung und in der Steuerung

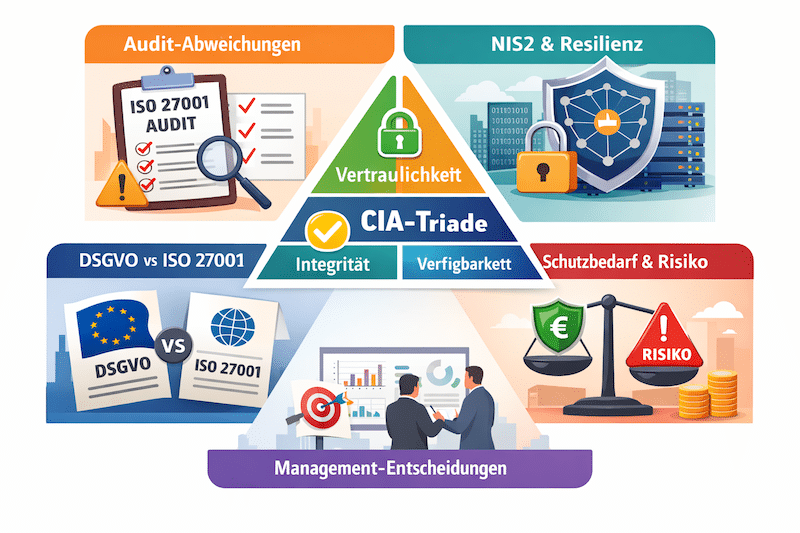

Typische Auditabweichungen zu CIA

CIA-Bewertung fehlt oder ist nicht konsistent:

Assets sind erfasst, aber Vertraulichkeit, Integrität und Verfügbarkeit sind nicht nachvollziehbar bewertet oder unterscheiden sich zwischen Asset Register und Risikoregister.

Maßnahmen ohne Zielbezug:

Kontrollen sind dokumentiert, aber es ist nicht erkennbar, welches Schutzziel sie unterstützen und welches Risiko sie adressieren. Auditoren erwarten eine schlüssige Kette aus CIA, Risiko, SoA und Nachweisen.

Verfügbarkeit wird nicht belegt:

Backups sind vorhanden, aber Restore-Tests fehlen. Ohne Testnachweis sind RTO und RPO nicht belastbar und die Verfügbarkeit bleibt eine Annahme statt ein Nachweis.

CIA-Triade und NIS2

NIS2 verstärkt den Fokus auf Resilienz, Incident-Handling und Nachweisfähigkeit. Die CIA-Triade liefert dafür die logische Grundlage, weil Risiken konsequent in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit bewertet werden.

Praxiswirkung:

Besonders die Verfügbarkeit rückt in den Vordergrund: Wiederanlaufziele, Notfallplanung, Tests und Monitoring werden als Bestandteil der organisatorischen Widerstandsfähigkeit bewertet.

CIA-Triade vs DSGVO – Abgrenzung

Die DSGVO fokussiert auf den Schutz personenbezogener Daten. Informationssicherheit nach ISO 27001 betrifft alle Informationswerte, also auch Geschäftsgeheimnisse, Systeme, Prozesse und Betriebsfähigkeit.

Wichtige Abgrenzung:

Datenschutz kann ohne Informationssicherheit nicht wirksam sein, weil Vertraulichkeit, Integrität und Verfügbarkeit Voraussetzung für sichere Verarbeitung und Nachweisführung sind. ISO 27001 liefert dazu das Managementsystem, DSGVO die Rechtsanforderung.

Schutzbedarf vs Risiko

Schutzbedarf:

Schutzbedarf beschreibt den Wert und die Kritikalität eines Assets bezogen auf Vertraulichkeit, Integrität und Verfügbarkeit. Er ist die Grundlage, um Prioritäten im ISMS zu setzen.

Risiko:

Risiko entsteht durch Bedrohungen und Schwachstellen in Bezug auf ein Asset und wird über Eintritt und Auswirkung bewertet. Ohne klaren Schutzbedarf werden Risiken entweder überschätzt oder unterschätzt.

CIA-Triade als Entscheidungsinstrument

Die CIA-Triade ist nicht nur Fachsprache, sondern ein Steuerungswerkzeug für Managemententscheidungen. Sie hilft, Investitionen zu priorisieren, weil nicht jedes Asset gleich kritisch ist.

Managementnutzen:

Wenn Schutzbedarf, Risiken, Maßnahmen und KPIs konsistent sind, kann die Leitung Ressourcen, Budgets und Prioritäten nachvollziehbar steuern und Entscheidungen im Managementreview auditfest dokumentieren.

FAQ Schutzziele: Vertraulichkeit, Integrität und Verfügbarkeit

1

Was bedeutet die CIA Triade in der ISO 27001

Die CIA Triade beschreibt die drei Schutzziele der Informationssicherheit: Vertraulichkeit, Integrität und Verfügbarkeit. Sie dient als Grundlage für Schutzbedarf, Risikoanalyse, Auswahl von Maßnahmen und Auditnachweise nach ISO 27001.

2

Was ist Vertraulichkeit einfach erklärt

Vertraulichkeit bedeutet, dass Informationen nur für autorisierte Personen zugänglich sind. Ziel ist der Schutz vor unbefugter Einsicht, Abfluss oder Weitergabe, zum Beispiel bei Kundendaten oder Geschäftsgeheimnissen.

3

Was bedeutet Integrität bei Informationssicherheit

Integrität bedeutet, dass Informationen richtig und vollständig bleiben und nicht unbefugt verändert werden. Sie ist wichtig für verlässliche Entscheidungen, zum Beispiel bei Verträgen, technischen Daten oder Finanzinformationen.

4

Was bedeutet Verfügbarkeit und warum ist sie oft unterschätzt

Verfügbarkeit bedeutet, dass Systeme und Informationen bei Bedarf nutzbar sind. Sie wird oft unterschätzt, weil Backups zwar existieren, aber ohne Restore Tests nicht klar ist, ob Wiederanlaufzeiten wirklich erreicht werden.

5

Wie werden die Schutzziele im Asset Register bewertet

Für jedes Asset wird Vertraulichkeit, Integrität und Verfügbarkeit bewertet, zum Beispiel als niedrig, mittel oder hoch. Daraus entsteht der Schutzbedarf, der Prioritäten für Risikoanalyse und Maßnahmenplanung setzt.

6

Welche Maßnahmen schützen welches Schutzziel

Vertraulichkeit wird häufig durch Zugriffskontrolle, MFA und Verschlüsselung geschützt. Integrität durch Change Prozesse, Freigaben, Versionskontrolle und Protokollierung. Verfügbarkeit durch Backup und Restore Tests, Redundanz, Monitoring und Notfallplanung.

7

Welche Bedeutung haben die Schutzziele im ISO 27001 Audit

Auditoren prüfen, ob CIA Bewertungen, Risikoanalyse, SoA und Nachweise zusammenpassen. Die Schutzziele müssen im System erkennbar sein, in Prozessen gelebt werden und durch Dokumentation, Tests und Kennzahlen belegt werden.

8

Wie hängt die CIA Triade mit Datenschutz DSGVO zusammen

Datenschutz fokussiert auf personenbezogene Daten, Informationssicherheit auf alle Informationswerte. Die CIA Triade unterstützt DSGVO Anforderungen, weil Vertraulichkeit, Integrität und Verfügbarkeit zentrale Voraussetzungen für sichere Verarbeitung, Nachweisbarkeit und Betroffenenrechte sind.

Interne Verlinkung

Passende Beiträge zur Vertiefung

ISO 27001:2022 Vertiefung Asset Management:

Vertiefende Inhalte zu Asset Register, Schutzbedarf, Lebenszyklus und Auditnachweisen im ISO 27001 Kontext.

ISO 27001 Asset Management:

Grundlagen zur Inventarisierung von Informationswerten, zur CIA-Klassifizierung und zur Ableitung von Maßnahmen.

Informationssicherheit:

Überblick über Informationssicherheit als Managementaufgabe, inklusive Governance, Risiken und Wirksamkeitsnachweisen.

ISO 27001 Anforderungen:

Detaillierte Übersicht zu Normanforderungen, dokumentierter Information, Audits und der Auswahl von Controls.