Individuell anpassbares Handbuch für Informationssicherheit

Die fortschreitende Digitalisierung stellt nicht nur für Großunternehmen, sondern insbesondere für kleine und mittelständische Unternehmen (KMUs) eine immense Herausforderung dar. In Zeiten, in denen Cyberbedrohungen und Datenschutzverletzungen allgegenwärtig sind, ist ein umfassendes Verständnis und die konsequente Umsetzung von Informationssicherheit unerlässlich.

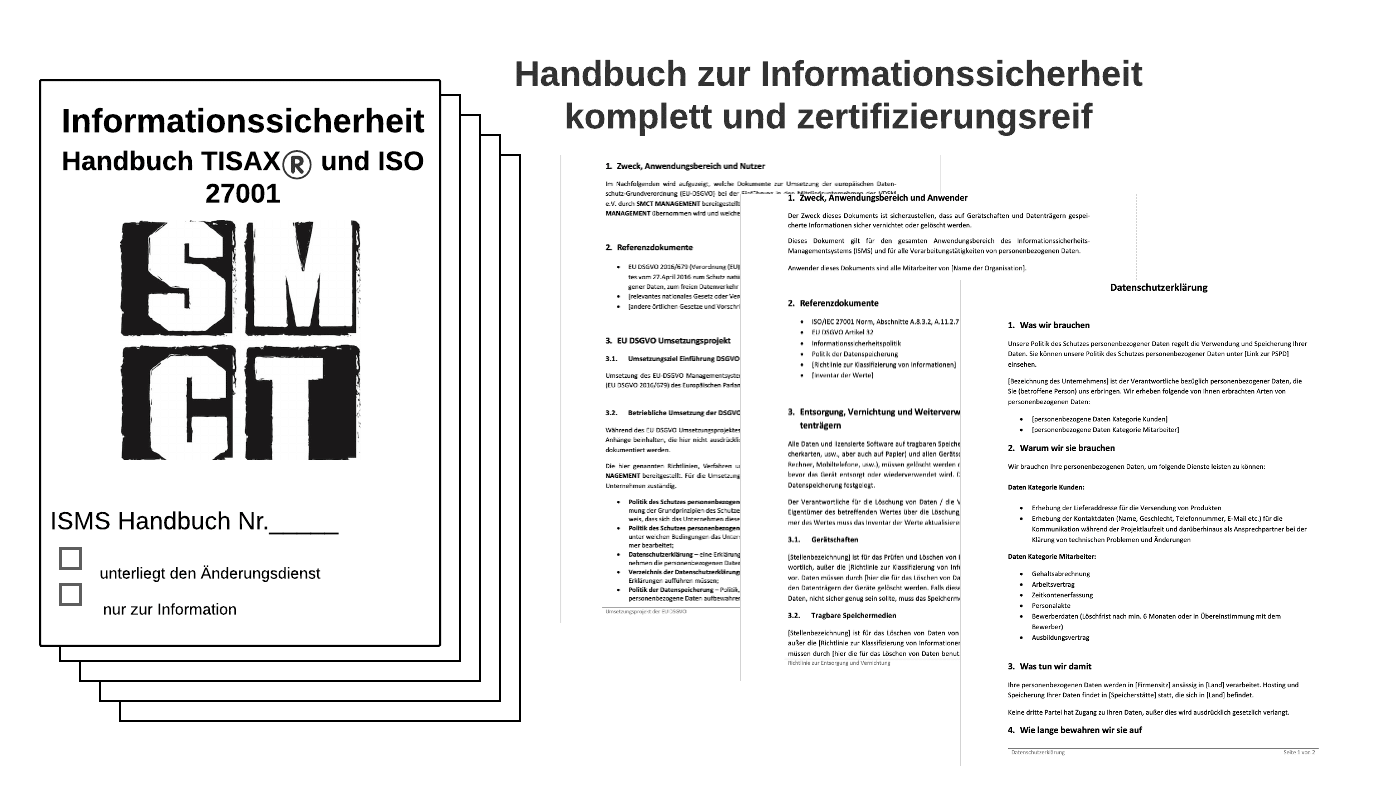

Unser neuestes Handbuch für Informationssicherheit, das sich an den Richtlinien von TISAX® und ISO/IEC 27001 orientiert, zielt darauf ab, Unternehmen aller Größen – und besonders KMUs – Schritt für Schritt durch diesen oft komplexen Prozess zu führen. Es bietet praxisnahe Anleitungen, um Sicherheitsrichtlinien zu etablieren, Risiken zu bewerten und die Anforderungen gängiger Standards effizient zu erfüllen. Dabei kann das Handbuch individuell an die Strukturen und Prozesse Ihres Unternehmens angepasst werden – für ein Sicherheitskonzept, das wirklich zu Ihnen passt.

Preis auf Anfrage

Haben Sie Interesse an unseren Handbuch? Schreiben Sie uns eine E-Mail für eine Kontaktaufnahme.

Verwandte Themen zur ISO 27001 Informationssicherheit

Entdecken Sie weiterführende Beiträge rund um die ISO 27001, ihre Anwendung in Unternehmen, Kosten, Rollen und bewährte Best Practices. Diese Artikel unterstützen Sie bei der erfolgreichen Umsetzung und Optimierung Ihres Informationssicherheitsmanagementsystems (ISMS).

ISO 27001 Fragenkatalog & ISMS Audits

Zum ArtikelZiele der Informationssicherheit ISO 27001

Zum ArtikelISO 27002 – Leitfaden zur Umsetzung

Zum ArtikelKosten für ISO 27001 Zertifizierung

Zum ArtikelRollen & Verantwortlichkeiten ISO 27001

Zum ArtikelISO 27001 Best Practices

Zum ArtikelTiefer Einblick in unser Handbuch

Unser Handbuch für Informationssicherheit ist weit mehr als eine Sammlung theoretischer Konzepte – es ist ein praxisorientiertes Werkzeug, das Ihnen hilft, Informationssicherheit, Datenschutz und organisatorische Abläufe systematisch und effektiv zu gestalten. Die Inhalte sind modular aufgebaut und lassen sich individuell an die Struktur Ihres Unternehmens anpassen.

Richtlinien, Prozesse und Arbeitsdokumente

Unsere sorgfältig entwickelten Richtlinien, Prozesse und Arbeitsdokumente dienen als

praxisnahe Bausteine für Ihr Informationssicherheitsmanagement.

Ob Richtlinie zur VPN-Nutzung, Checkliste für den On-Off-Boarding-Prozess oder Notfallplan –

jedes Dokument ist so gestaltet, dass es theoretisches Wissen mit praktischer Umsetzung verbindet.

Alle Inhalte können individuell angepasst werden und sind in Microsoft Office

sowie für Prozessdarstellungen in Visio verfügbar.

Dies ermöglicht Ihnen, das Handbuch direkt auf Ihre Strukturen abzustimmen.

Siehe Tabelle 1 mit den aufgelisteten Dokumenten.

Schulungsdokumentation

Informationssicherheit beginnt beim Menschen.

Unsere Schulungsdokumentationen vermitteln praxisnahes Wissen und fördern das Bewusstsein

Ihrer Mitarbeiter für IT-Sicherheit und Datenschutz.

Mit Materialien wie dem „IT Security Kampagne_Poster“ oder dem „Merkblatt_Informationssicherheit“

geben wir Ihnen moderne Werkzeuge an die Hand, um Ihr Team dauerhaft zu sensibilisieren.

Regelmäßige Schulungen tragen wesentlich dazu bei, Sicherheitsvorfälle zu verhindern und Compliance dauerhaft zu sichern.

Datenschutz im Fokus

Seit der Einführung der DSGVO ist Datenschutz integraler Bestandteil eines

Informationssicherheitsmanagementsystems.

Unser Handbuch bietet spezifische Prozesse, Vorlagen und Anleitungen,

die Ihnen helfen, gesetzliche Anforderungen effizient umzusetzen.

Neben rechtlichen Grundlagen enthält der Abschnitt praktische Hilfen für

Datenschutz-Folgeabschätzungen, Auftragsverarbeitungsverträge und die Handhabung von Betroffenenrechten.

Damit ist Ihr Unternehmen bestens gerüstet, Datenschutz und Informationssicherheit ganzheitlich zu verbinden.

Warum ein Informationssicherheits-Handbuch heute unverzichtbar ist

Informationssicherheit ist längst zu einem zentralen Erfolgsfaktor für Unternehmen geworden. In Zeiten wachsender Cyberbedrohungen, verschärfter Datenschutzgesetze und komplexer Lieferketten sind Organisationen gefordert, ihre sensiblen Informationen systematisch zu schützen. Angriffe auf IT-Systeme, Datenlecks oder Phishing-Kampagnen gehören heute zum Alltag – und können nicht nur finanzielle, sondern auch reputative Schäden verursachen.

Steigende Bedeutung der Informationssicherheit

Mit der zunehmenden Digitalisierung sind Daten zu einem der wertvollsten Unternehmensgüter geworden. Normen und Regularien wie die DSGVO, TISAX® und die Anforderungen der Lieferkettensicherheit zwingen Unternehmen, ein belastbares Sicherheitsniveau nachzuweisen. Gleichzeitig fordern Kunden und Partner immer häufiger Nachweise über Datenschutz- und Sicherheitskonzepte, bevor eine Zusammenarbeit beginnt. Ein strukturiertes Informationssicherheits-Handbuch liefert hier den entscheidenden Beleg: Es schafft Vertrauen und dokumentiert Verantwortlichkeit.

Das Handbuch als lebendes Dokument

Ein Informationssicherheits-Handbuch ist weit mehr als eine Sammlung von Richtlinien oder Auditunterlagen – es ist ein lebendes Dokument. Es wächst mit den organisatorischen, technischen und regulatorischen Veränderungen im Unternehmen. Neue IT-Systeme, Cloud-Dienste oder hybride Arbeitsformen verändern die Risiken stetig. Daher ist das Handbuch als kontinuierlicher Leitfaden zu verstehen, der Mitarbeitende, Führungskräfte und externe Partner gleichermaßen unterstützt, Orientierung gibt und Handlungssicherheit schafft. Regelmäßige Aktualisierungen und Schulungen sichern seine Relevanz und Wirksamkeit im Alltag.

Risiken ohne klare Richtlinien

Fehlen klare Strukturen und verbindliche Prozesse, steigt das Risiko von Sicherheitsvorfällen erheblich. Unkoordinierte IT-Nutzung („Schatten-IT“), unklare Zuständigkeiten oder das Fehlen von Sicherheitsrichtlinien führen schnell zu Datenverlusten oder Compliance-Verstößen. Auch kleine Lücken – etwa unsichere Passwörter, fehlende Backups oder unverschlüsselte Datenträger – können gravierende Folgen haben. Ein zentral gepflegtes Handbuch schafft hier Abhilfe: Es bündelt alle relevanten Regelungen, Verantwortlichkeiten und Abläufe in einem konsistenten Rahmenwerk. So wird Informationssicherheit vom Einzelereignis zur gelebten Unternehmenskultur.

Warum genau dieses Handbuch?

In einer zunehmend datengetriebenen Welt sind Informationssicherheit und Datenschutz nicht länger optional, sondern Grundlage für Vertrauen, Stabilität und unternehmerischen Erfolg. Unser Handbuch wurde entwickelt, um diese komplexen Anforderungen in klar verständliche und praxisnahe Handlungsempfehlungen zu übersetzen.

Praxisorientierung

Statt theoretischer Abhandlungen legt unser Handbuch den Fokus konsequent auf praktische Umsetzung. Es enthält erprobte Vorlagen, Checklisten und Richtlinien, die direkt im Unternehmensalltag angewendet werden können – ohne unnötigen Formalismus oder komplizierte Abläufe.

Klare Strukturierung

Das Handbuch führt Schritt für Schritt durch die Anforderungen des VDA ISA X.x und der ISO 27001 – von Grundlagen bis zu operativen Prozessen. Diese klare Struktur bietet Orientierung, unterstützt Audits und erleichtert die Integration in bestehende Managementsysteme.

Flexibilität & Anpassbarkeit

Kein Unternehmen ist wie das andere – daher ist unser Handbuch modular aufgebaut und individuell anpassbar. Egal ob KMU oder Konzern: Die Vorlagen lassen sich leicht auf branchenspezifische Anforderungen, Prozesse und Strukturen übertragen. So entsteht eine passgenaue Lösung – statt eines starren Standards.

Ein Appell an die Unternehmenssicherheit

Datensicherheit ist eng mit der Reputation eines Unternehmens verbunden. Ein einziger Sicherheitsvorfall kann schwerwiegende finanzielle und imagebezogene Folgen haben. Unser Handbuch hilft Ihnen, Risiken frühzeitig zu erkennen, geeignete Maßnahmen zu etablieren und Informationssicherheit als festen Bestandteil Ihrer Unternehmenskultur zu verankern – für mehr Vertrauen, Resilienz und Zukunftsfähigkeit.

Abschließende Gedanken

In der digitalen Ära ist unser Handbuch für Informationssicherheit ein unverzichtbares Werkzeug. Es kombiniert fundiertes, branchenführendes Wissen mit praxisorientierten Anleitungen und stellt sicher, dass Ihr Unternehmen nicht nur heutigen, sondern auch zukünftigen Herausforderungen gewachsen ist. Mit diesem Handbuch implementieren Sie einen ganzheitlichen Ansatz für Informationssicherheit und Datenschutz, der Ihre Organisation nachhaltig stärkt und schützt.

Informationssicherheit ist eine Investition in die Zukunft. Sie zahlt sich in vielerlei Hinsicht aus – durch gesteigertes Vertrauen bei Kunden, die Vermeidung von Bußgeldern und vor allem durch den Schutz vor potenziellen Cyberangriffen. Unternehmen, die heute in Sicherheit investieren, legen den Grundstein für Resilienz, Wettbewerbsfähigkeit und digitale Verantwortung.

Nutzen Sie die Möglichkeiten unseres Handbuchs, um Informationssicherheit nicht als isolierte Aufgabe, sondern als festen Bestandteil Ihrer Unternehmensstrategie zu etablieren. So positionieren Sie Ihr Unternehmen als Vorreiter in Sachen Datensicherheit – vertrauenswürdig, zukunftsorientiert und bestens vorbereitet auf die Anforderungen einer digitalisierten Welt.

Häufige Fragen zur Themenreihe ISO 27001

Struktur und Aufbau des Informationssicherheits-Handbuchs

Ein Informationssicherheits-Handbuch ist das zentrale Steuerungsinstrument für alle sicherheitsrelevanten Aktivitäten im Unternehmen. Es dokumentiert die Grundsätze, Prozesse, Zuständigkeiten und technischen Maßnahmen, die zur Umsetzung und Aufrechterhaltung der Informationssicherheit erforderlich sind. Damit dient es als Praxisleitfaden – sowohl für Mitarbeitende als auch für Auditoren und externe Partner.

1. Leitbild, Ziele und Geltungsbereich

Der erste Teil des Handbuchs definiert die Informationssicherheitspolitik – also das übergeordnete Zielsystem, das alle weiteren Aktivitäten steuert. Hier wird festgelegt, welche Informationen, Systeme und Standorte in den Geltungsbereich fallen. Ergänzend beschreibt das Leitbild die strategischen Ziele: Schutz von Vertraulichkeit, Integrität und Verfügbarkeit, Minimierung von Risiken sowie die Einhaltung gesetzlicher und vertraglicher Anforderungen. Diese Grundsätze schaffen eine verbindliche Grundlage für alle Sicherheitsprozesse im Unternehmen.

2. Rollen, Verantwortlichkeiten und Aufbauorganisation

Klare Verantwortlichkeiten sind entscheidend für die Wirksamkeit des Informationssicherheits-Managementsystems (ISMS). In diesem Kapitel werden die Rollen (z. B. Informationssicherheitsbeauftragter, IT-Administrator, Abteilungsleiter) beschrieben sowie ihre Aufgaben und Befugnisse dokumentiert. Ein Organigramm oder eine Matrix verdeutlicht die Zuständigkeiten. Durch diese Transparenz werden Überschneidungen und Lücken vermieden – ein wesentlicher Erfolgsfaktor für die tägliche Umsetzung.

3. Prozesse und Richtlinien

Dieser Abschnitt bildet das operative Herzstück des Handbuchs. Hier sind alle sicherheitsrelevanten Prozesse – wie Risikomanagement, Incident Handling, Zugriffsverwaltung, Schwachstellenmanagement oder Datensicherung – dokumentiert. Ergänzt werden diese durch verbindliche Richtlinien, z. B. zur Passwortvergabe, Nutzung mobiler Geräte oder Trennung von Test- und Produktivumgebungen. Diese Inhalte werden regelmäßig überprüft und an neue technische oder organisatorische Gegebenheiten angepasst.

4. Schulung, Kommunikation und Bewusstsein

Informationssicherheit lebt vom Bewusstsein der Mitarbeitenden. Das Handbuch beschreibt daher Schulungskonzepte, Sensibilisierungskampagnen und Kommunikationsstrategien. Ziel ist es, dass alle Beschäftigten verstehen, wie sie im Alltag zu einem sicheren Umgang mit Daten beitragen können – vom sicheren Umgang mit E-Mails bis zur Erkennung von Phishing-Versuchen. Ein definierter Kommunikationsplan sorgt dafür, dass relevante Informationen stets aktuell und verständlich vermittelt werden.

5. Audit, Überwachung und kontinuierliche Verbesserung

Um sicherzustellen, dass das Informationssicherheitsmanagement dauerhaft wirksam bleibt, ist die regelmäßige Überprüfung (z. B. durch interne Audits) essenziell. Dieser Abschnitt definiert die Auditfrequenz, Bewertungsmethoden und die Dokumentation von Ergebnissen. Auf Basis dieser Erkenntnisse werden kontinuierliche Verbesserungsmaßnahmen abgeleitet – ganz im Sinne des PDCA-Zyklus (Plan-Do-Check-Act), der auch die Grundlage für ISO 27001 und TISAX® bildet. So bleibt das Handbuch stets aktuell, relevant und auditfähig.

Praktischer Nutzen und Einsatz im Unternehmensalltag

Ein Informationssicherheits-Handbuch ist nicht nur ein Nachweis für Audits – es ist ein Werkzeug für die tägliche Arbeit. Es schafft klare Abläufe, minimiert Risiken und erleichtert die Kommunikation zwischen IT, Management und Mitarbeitenden. Unternehmen, die ein solches Handbuch aktiv nutzen, profitieren von effizienteren Prozessen, höherer Transparenz und einem gestärkten Sicherheitsbewusstsein in allen Abteilungen.

1. Tägliche Orientierung und Handlungssicherheit

Das Handbuch dient als zentrales Nachschlagewerk für alle Mitarbeitenden. Ob im IT-Support, in der Verwaltung oder in der Produktion – jeder findet darin klare Anweisungen zum Umgang mit sensiblen Informationen, zu Passwortregeln oder zur Reaktion bei Sicherheitsvorfällen. Diese Transparenz sorgt dafür, dass Unsicherheiten reduziert werden und Entscheidungen auf Basis definierter Richtlinien getroffen werden können. Das Ergebnis: mehr Sicherheit im Tagesgeschäft und weniger Fehlverhalten aus Unwissenheit.

2. Verknüpfung von IT, Datenschutz und Organisation

In vielen Unternehmen arbeiten IT-Sicherheit, Datenschutz und Organisationseinheiten nebeneinander her. Das Handbuch bringt diese Bereiche zusammen. Es zeigt, wie technische Maßnahmen (z. B. Firewalls, Zugriffsbeschränkungen, Verschlüsselung) und organisatorische Prozesse (z. B. Schulungen, Freigabeprozesse, Meldeketten) ineinandergreifen. So entsteht ein integrierter Sicherheitsansatz, der Schwachstellen schließt und die Zusammenarbeit über Abteilungsgrenzen hinweg stärkt.

3. Unterstützung bei Audits und Zertifizierungen

Wer ein aktuelles Informationssicherheits-Handbuch führt, ist auf interne und externe Audits bestens vorbereitet. Es dokumentiert Prozesse, Verantwortlichkeiten und Maßnahmen nachvollziehbar – genau das, was Auditoren im Rahmen von ISO 27001 oder TISAX® prüfen. Das spart Zeit, vermeidet Nacharbeiten und reduziert Auditkosten. Besonders für KMUs bietet das Handbuch eine klare Struktur, um Zertifizierungen effizient und stressfrei zu bestehen.

4. Nachhaltige Sicherheitskultur und Bewusstseinsbildung

Informationssicherheit beginnt beim Menschen. Durch klare Richtlinien und wiederkehrende Schulungen, die im Handbuch festgehalten sind, entsteht eine gelebte Sicherheitskultur. Mitarbeitende erkennen Risiken, melden Vorfälle frühzeitig und verstehen, welchen Beitrag sie selbst leisten können. Das Handbuch ist somit nicht nur ein Dokument, sondern ein Instrument, um Bewusstsein, Verantwortung und Eigeninitiative zu fördern.

5. Grundlage für kontinuierliche Verbesserung

Informationssicherheit ist kein einmaliges Projekt, sondern ein fortlaufender Prozess. Das Handbuch bildet die Basis für kontinuierliche Weiterentwicklung – neue Bedrohungen, gesetzliche Änderungen und technologische Entwicklungen werden regelmäßig überprüft und eingepflegt. Auf diese Weise bleibt das Sicherheitsniveau aktuell, und das Unternehmen profitiert von einem lernenden System, das sich dynamisch an veränderte Bedingungen anpasst.

Integration mit anderen Managementsystemen

Moderne Organisationen kombinieren häufig mehrere Managementsysteme – etwa ISO 9001 (Qualität), ISO 14001 (Umwelt), TISAX® (Informationssicherheit in der Automobilindustrie) und ISO 27001 (IT-Sicherheit). Unser Handbuch wurde so entwickelt, dass es sich nahtlos in diese Strukturen integrieren lässt und Synergien zwischen den verschiedenen Normen nutzt.

1. Gemeinsame Struktur durch High-Level-Structure (HLS)

Alle modernen ISO-Normen – darunter ISO 9001, 14001 und 27001 – basieren auf der High-Level-Structure (HLS). Das bedeutet: gleiche Kapitelstruktur, identische Begrifflichkeiten und ähnliche Prozesslogik. Durch diese Gemeinsamkeit kann das Informationssicherheits-Handbuch direkt in bestehende Managementsysteme eingebettet werden. Unternehmen vermeiden so redundante Dokumentation und profitieren von klaren, einheitlichen Abläufen über alle Normen hinweg.

2. Effizienzgewinne durch ein integriertes Managementsystem (IMS)

Ein Integriertes Managementsystem (IMS) bündelt Prozesse aus Qualität, Umwelt, Energie, Arbeitsschutz und Informationssicherheit. Unser Handbuch unterstützt diesen Ansatz, indem es Schnittstellen aufzeigt – z. B. zwischen Risikomanagement, Schulungen, Audits oder Dokumentenlenkung. Unternehmen, die ein IMS betreiben, können Auditaufwände verringern, Kennzahlen vereinheitlichen und übergreifende Verbesserungsmaßnahmen ableiten. So wird Informationssicherheit zum festen Bestandteil der gesamten Unternehmenssteuerung.

3. Verbindung zu TISAX® und branchenspezifischen Standards

Besonders für Unternehmen in der Automobilindustrie spielt die TISAX®-Zertifizierung eine zentrale Rolle. Das Handbuch deckt alle relevanten VDA ISA-Anforderungen ab und stellt sicher, dass die Inhalte ISO 27001-konform und auditgerecht sind. Damit können Organisationen beide Nachweise – ISO 27001 und TISAX® – in einer einheitlichen Dokumentationsbasis pflegen. Das spart Zeit, reduziert Überschneidungen und sorgt für Transparenz gegenüber Kunden und Partnern.

4. Kontinuierliche Verbesserung und Compliance-Sicherheit

Durch die Integration mehrerer Systeme wird der PDCA-Zyklus (Plan – Do – Check – Act) auf eine höhere Ebene gehoben. Das Unternehmen kann Ziele, Risiken und Maßnahmen zentral steuern und erhält gleichzeitig einen umfassenden Überblick über Compliance-Status und Audit-Ergebnisse. Diese übergreifende Sichtweise erleichtert strategische Entscheidungen und stärkt die Resilienz gegenüber regulatorischen und technologischen Veränderungen.

Risiken ohne klare Informationssicherheitsstruktur

Fehlen verbindliche Richtlinien, abgestimmte Prozesse und definierte Verantwortlichkeiten, steigt das Risiko für Sicherheitsvorfälle, Rechtsverstöße und operative Störungen deutlich. Die folgenden Punkte zeigen die häufigsten Schwachstellen, die ohne ein gelebtes Informationssicherheits-Handbuch auftreten.

1) Schatten-IT & Medienbrüche

Ohne klare Vorgaben nutzen Mitarbeitende oft nicht freigegebene Tools (Schatten-IT), z. B. private Cloud-Speicher oder Messaging-Apps. Gleichzeitig entstehen Medienbrüche durch unterschiedliche Arbeitsweisen in Teams. Ergebnis: fehlende Nachvollziehbarkeit, unzureichende Verschlüsselung, Datenabflüsse und Intransparenz über Speicherorte.

2) Unklare Rollen & fehlende Governance

Sind Rollen wie Informationssicherheitsbeauftragter, Prozesseigner oder Administratoren nicht sauber beschrieben, bleiben Pflichten unklar. So entstehen Lücken bei Freigaben, Rezertifizierungen und Konflikten der Funktionstrennung (SoD). Verantwortlichkeit wird „verteilt“ – Risiken bleiben unentdeckt.

3) Datenverlust & Compliance-Verstöße

Fehlende Backup-Strategien, unzureichende Zugriffskontrollen und unscharfe Klassifizierungen führen schnell zu Datenverlusten und Verstößen (z. B. gegen DSGVO oder Vertragsauflagen). Ohne dokumentierte Regeln gerät die Nachweispflicht ins Stocken – Bußgelder, Regressforderungen und Projektstopps können die Folge sein.

4) Drittrisiken & Lieferkettenanforderungen

Fehlende AV-Verträge, unklare Sicherheitsanforderungen an Dienstleister und mangelndes Monitoring von Cloud-/SaaS-Anbietern erhöhen das Risiko in der Lieferkette. Ohne verbindliche Standards (z. B. TISAX®, ISO 27001-Kontrollen) drohen Ausschlüsse aus Ausschreibungen oder Vertrauensverlust bei Kunden.

5) Schwache Incident-Response & fehlende Forensik

Ohne definiertes Melde- und Eskalationsverfahren vergehen im Ernstfall wertvolle Stunden. Unklare Kommunikationswege, fehlende Forensik-Leitfäden und unzureichendes Logging erschweren die Ursachenanalyse – Wiederanlaufzeiten steigen, Schäden eskalieren.

6) Reputationsschaden & versteckte Kosten

Sicherheitsvorfälle verursachen nicht nur direkte Kosten (Ausfälle, Wiederherstellung, Rechtsberatung), sondern auch Opportunitätskosten: Auftragsverluste, längere Vertriebszyklen und Vertrauensdefizite bei Partnern. Ohne gelebte IS-Struktur drohen chronische Effizienzverluste.

Richtlinien & Dokumente – ISO 27001 / TISAX

Filtere die Sammlung nach Typ – komplett ohne JavaScript.

HB Datenschutz Handbuch

HandbuchGesamthandbuch Datenschutz inkl. Rollen, Prozesse, Vorlagen.

AD TOM_08-2023

ArbeitsdokumentTechnische & organisatorische Maßnahmen – Nachweisübersicht.

BCM-Notfallplaene Allgemein

RichtlinieAllgemeine Notfall- & Wiederanlaufpläne im BCM.

HB Handbuch Business Continuity Management

HandbuchBCM-Gesamthandbuch: Aufbau, Rollen, Notfallorganisation.

Richtlinie IT-Administratoren

RichtlinieVorgaben & Mindeststandards für Administration.

Richtlinie Notfallplan Management

RichtlinieVerantwortungen, Kommunikation und Wiederanlauf.

PB Änderungsmanagement

ProzessSteuerung von Changes inkl. Freigaben & Rollback.

PB Auditprogramm

ProzessPlanung, Jahresprogramm, Berichte.

PB Auftragsverarbeitung

ProzessLifecycle externer Verarbeiter (Art. 28 DSGVO).

PB Beschaffung und Erweiterung von IT-Systemen

ProzessSecurity by Design bei Beschaffung & Änderungen.

PB Datenschutzanforderungen

ProzessDSGVO-Anforderungen im ISMS verankern.

PB Dokumentenlenkung

ProzessVersionierung, Freigabe, Verteilung, Archiv.

PB Interne Audits

ProzessDurchführung & Follow-up interner Audits.

PB Kompetenz

ProzessQualifikationen, Schulungsplanung, Wirksamkeit.

PB Kompetenz_Auditoren

ProzessAnforderungen & Qualifikationspfade für Auditoren.

PB Korrekturmaßnahmen-Vorfallmanagement

ProzessIncident Response, Root Cause, CAPA.

PB Lenkung von Dokumenten mit Vertraulichkeitsstufe

ProzessHandhabung nach Schutzbedarf.

PB Massregelungsprozess

ProzessVorgehen bei Verstößen, Eskalation, Nachweis.

PB Rechtliche Forderungen Gesetze

ProzessRechtsmonitoring & Compliance-Nachweis.

PB Risikomanagement

ProzessIdentifikation, Bewertung, Behandlung, Akzeptanz.

PB Verarbeitungsverzeichnis

ProzessErstellung & Pflege (Art. 30 DSGVO).

PB Prozesslandkarte

ProzessISMS-Prozessübersicht & Schnittstellen.

Richtlinie Informationssicherheitspolitik

RichtlinieLeitbild & Ziele der Informationssicherheit.

Richtlinie Anwendungsbereich

RichtlinieScope-Definition des ISMS.

Richtlinie Passwortrichtlinie

RichtliniePasswort- & MFA-Regeln.

Richtlinie Microsoft Teams-Nutzungsrichtlinie

RichtlinieSichere Kollaboration (Teams).

Rechtskataster Informationssicherheit

RichtlinieRechtliche Anforderungen & Nachweise.

Richtlinie Aufgeräumter Arbeitsplatz leerer Bildschirm

RichtlinieClean Desk / Clear Screen.

Richtlinie Datensicherheit

RichtlinieGrundsätze & Mindeststandards.

Richtlinie Ereignisprotokollierung

RichtlinieLogging-Vorgaben & Aufbewahrung.

Richtlinie für das Incident Management in Projekten

RichtlinieProjektbezogene Incident-Steuerung.

Richtlinie für den Kontakt mit Behörden

RichtlinieKommunikation & Zuständigkeiten.

Richtlinie für den Maßregelungsprozess

RichtlinieUmgang mit Verstößen.

Richtlinie für die Nutzung von VPN

RichtlinieSichere Remote-Verbindungen.

Richtlinie für Einsatz von Verschlüsselung

RichtlinieKrypto-Policy & Schlüsselmanagement.

Richtlinie für mobiler IT-Systeme

RichtlinieMobile Device Security / MDM.

Richtlinie für Rollen und Verantwortlichkeiten im ISMS

RichtlinieRollenmodell (CISO, ISB, Owner).

Richtlinie für veraltete oder nicht gepatchte Software

RichtliniePatch-Policy, Ausnahmeverfahren.

Richtlinie On-Off-Boarding Prozess

RichtlinieJoiner / Mover / Leaver.

Richtlinie Rueckgabe von Informationswerten

RichtlinieRückgabe bei Austritt/Vertragsende.

Richtlinie Sicherheitsvorfall und Meldeverfahren

RichtlinieIS-Incident melden, reagieren, dokumentieren.

Richtlinie Trennung von Test- und Produktivumgebung

RichtlinieSegregation, Datenmaskierung.

Richtlinie zum Aenderungsmanagement

RichtlinieChange-Regeln & Dokumentation.

Richtlinie zum Rollback-Plan

RichtlinieRollback-Verfahren definieren.

Richtlinie zum Schutz von Informationen in gemeinsam genutzten organisationsfremden IT-Dienste

RichtlinieCloud-/SaaS-Nutzung & Controls.

Richtlinie zum Schutz von IT-Systemen vor Schadsoftware

RichtlinieAnti-Malware/EDR-Strategie.

Richtlinie zur Beschränkung der Softwareinstallion

RichtlinieAllow-/Deny-List, Adminrechte.

Richtlinie zur Bewusstseinsbildung und Sensibilisierung

RichtlinieAwareness-Programm & Ziele.

Richtlinie zur Einrichtung_Änderung und Entzug von Berechtigungen

RichtlinieBerechtigungsmanagement & Rezertifizierung.

Richtlinie zur Funktionstrennung

RichtlinieSegregation of Duties (SoD).

Richtlinie zur Geräte-Registrierung

RichtlinieMDM/Inventarisierung.

Richtlinie zur Kabelsicherheit von Netzwerken

RichtliniePhysische Netzwerksicherheit.

Richtlinie zur Klassifizierung von Assets

RichtlinieAsset-Schutzbedarf & Klassen.

Richtlinie zur Klassifizierung von Informationen

RichtlinieInformationsklassen & Kennzeichnung.

Richtlinie zur Netzwerksicherheit

RichtlinieZonen, Segmentierung, Perimeter.

Richtlinie zur Regelung der Mitnahme von Wechselträgern

RichtliniePortable Media – Regeln & Verschlüsselung.

Richtlinie zur Vereinbarung zum Informationsaustausch mit Externen

RichtlinieNDA / Datenaustausch-Regeln.

Richtlinie zur Verwaltung von Sicherheitszonen

RichtlinieZutrittszonen & Regeln.

Richtlinie zur Zugangssteuerung

RichtliniePhysische & logische Zugänge (Need-to-know).

AD Asset- und Risikomanagement der Informationssicherheit

ArbeitsdokumentVorlage Asset- & Risikoregister.

AD Auditprogramm und Auditplanung

ArbeitsdokumentJahresplanung interner Audits.

AD Liste Dokumente

ArbeitsdokumentDokumentenverzeichnis (ISMS).

AD Checkliste OFF-Boarding

ArbeitsdokumentAustrittscheckliste.

AD Checkliste On-Boarding

ArbeitsdokumentEintrittscheckliste.

AD Bewusstsein, Sensibilisierung und Schulungsplan

ArbeitsdokumentAwareness- & Trainingsplanung.

AD Datensicherung Planung

ArbeitsdokumentBackup-Konzept & Testplan.

AD Bestellung Informationssicherheitsbeauftragter

ArbeitsdokumentBeauftragung/Bestellung ISB.

AD Besucheranmeldung

ArbeitsdokumentBesucherregister & Regeln.

AD Checkliste Kabelsicherheit

ArbeitsdokumentPrüfpunkte für TK-/Netzverkabelung.

AD Erklaerung zur Akzeptanz von ISMS Dokumenten

ArbeitsdokumentMitarbeiter-Bestätigung.

AD Meldung Informationssicherheitsvorfall

ArbeitsdokumentIncident-Meldeschein.

AD Ursachenanalyse-Informationssicherheitsvorfall

ArbeitsdokumentRoot-Cause & Maßnahmenplan.

AD Aenderungsmanagment

ArbeitsdokumentDokumentation von Changes.

AD KPIs Messung Informationssicherheit

ArbeitsdokumentKennzahlenblatt IS (z. B. Incident-Quote).

AD Matrix Rollen und Verantwortlichkeiten

ArbeitsdokumentRACI-Matrix / Zuständigkeiten.

AD Organigramm

ArbeitsdokumentOrganisationsstruktur (ISMS).

AD Rechtskataster Informationssicherheit

ArbeitsdokumentRegelwerke & Nachweise.

AD Riskobewertung Cloud- und IT Dienste

ArbeitsdokumentBewertung externer Dienste (Cloud/SaaS).

AD Stakeholder Kontext

ArbeitsdokumentInteressierte Parteien & Anforderungen.

IT Security Kampagne_Poster

SchulungAwareness-Poster / Kampagnenmaterial.

Merkblatt_Informationssicherheit

SchulungKurzleitfaden für Mitarbeitende.

-

Moderner Datenschutz – Disaster Recovery und Backup-Daten

Moderner Datenschutz – Disaster Recovery und Backup-Daten. Der Schutz sensibler Daten vor unberechtigtem Zugriff, Verlust oder Beschädigung

-

Themenreihe ISO 27001: Ziele und Bedeutung der Informationssicherheit ISO 27001

Themenreihe ISO 27001: Ziele und Bedeutung der Informationssicherheit ISO 27001. Vertraulichkeit, Integrität, Verfügbarkeit von Informationen

-

Themenreihe ISO 27001: Branchenspezifische Herausforderungen und Anpassungen ISO 27001

Themenreihe ISO 27001: Branchenspezifische Herausforderungen und Anpassungen im Zusammenhang mit der Umsetzung der ISO 27001

-

Themenreihe ISO 27001: Führung und Unterstützung zur Schaffung einer Sicherheitskultur

Führung und Unterstützung zur Schaffung einer Sicherheitskultur. Eine starke Sicherheitskultur ist entscheidend, um das Risiko zu reduzieren

-

Themenreihe ISO 27001: Haupthindernisse für die Umsetzung von ISO 27001

Haupthindernisse für die Umsetzung von ISO 27001. Die ISO 27001 bietet einen systematischen Ansatz zur Identifikation von Sicherheitsrisiken

-

Themenreihe ISO 27001: Was ist Active Directory?

Was ist Active Directory? Active Directory (AD) ist ein Verzeichnisdienst, der von Microsoft für Windows-Domänennetzwerke entwickelt wurde

-

Themenreihe ISO 27001: Cybersicherheits-Quiz

Sie können dieses Cybersicherheits-Quiz Ihren Mitarbeitern zur Verfügung stellen, um ihre Kenntnisse im Bereich Cybersicherheit zu testen

-

Themenreihe ISO 27001: Definition des Anwendungsbereichs in der ISO 27001

Definition Anwendungsbereichs in der ISO 27001, definiert und erläutert. Aus der Themenreihe ISO 27001 ein weiterer Artikel

-

Themenreihe ISO 27001 – Die Bedeutung von BCM für die Informationssicherheit ISO 27001

Geschäftskontinuitätsmanagement und ISO 27001. Eine wichtige Komponente der Informationssicherheit ist die Geschäftskontinuität.

-

Themenreihe ISO 27001: Sensibilisierung und Schulung

Themenreihe ISO 27001: Strategien und Methoden zur Sensibilisierung und Schulung der Belegschaft in Bezug auf Informationssicherheit

-

Themenreihe ISO 27001: ISO 27001 und Datenschutz

ISO 27001 und Datenschutz – Die Beziehung zwischen ISO 27001 und Datenschutzgesetzen aus der Themenreihe ISO 27001

ISO 27001:2022 Standard | ISO 27001:22 Beratung | Checklisten ISO 27001:2022