Die drei Hauptziele der Informationssicherheit

Die drei Hauptziele der Informationssicherheit – Vertraulichkeit, Integrität und Verfügbarkeit – sind eng miteinander verknüpft und bilden die Grundlage für einen umfassenden Schutz von Informationen und Informationssystemen. Die Einhaltung dieser Ziele hilft Organisationen, das Vertrauen von Kunden, Mitarbeitern und Geschäftspartnern aufzubauen, die Einhaltung gesetzlicher Anforderungen und Branchenstandards zu gewährleisten und potenzielle finanzielle und rechtliche Risiken im Zusammenhang mit Sicherheitsverletzungen oder Datenverlusten zu vermeiden.

Um diese Hauptziele der Informationssicherheit erfolgreich umzusetzen, sollten Organisationen eine proaktive Haltung einnehmen, indem sie Sicherheitsrisiken identifizieren und bewerten, geeignete Sicherheitsmaßnahmen implementieren und kontinuierlich überwachen und anpassen. Die Einbindung von Mitarbeitern durch Schulungen und Sensibilisierung für Informationssicherheit ist ebenfalls von entscheidender Bedeutung, um die Sicherheitskultur innerhalb der Organisation zu stärken und menschliche Fehler oder fahrlässiges Verhalten zu minimieren, die zu Sicherheitsverletzungen führen können.

1. Vertraulichkeit

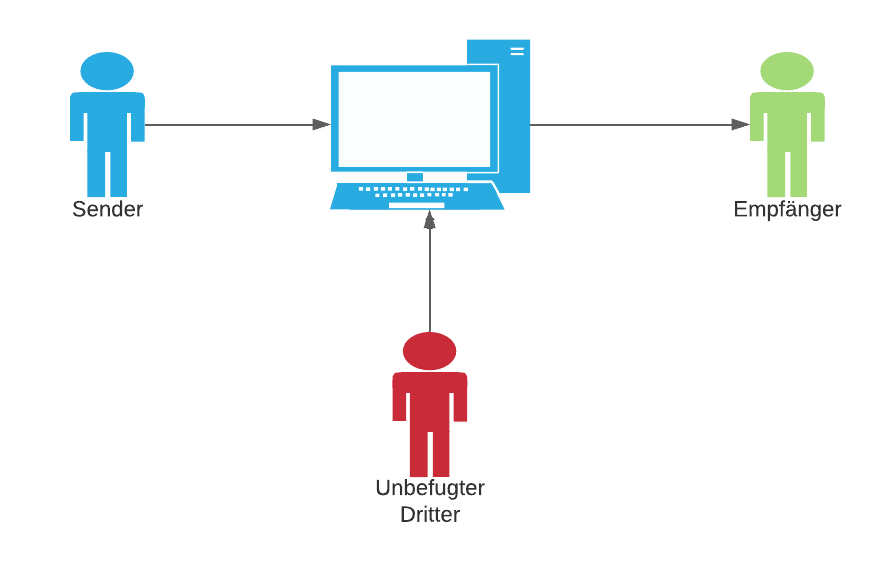

Vertraulichkeit ist ein wesentliches Ziel der Informationssicherheit, das den Schutz von Informationen vor unbefugtem Zugriff und Offenlegung gewährleistet. Die Wahrung der Vertraulichkeit ist entscheidend, um sensible Daten vor unberechtigten Personen zu schützen und das Vertrauen von Kunden, Mitarbeitern und Geschäftspartnern zu erhalten. Vertrauliche Informationen können persönliche Daten, Geschäftsgeheimnisse, Finanzdaten, geistiges Eigentum oder andere wertvolle Informationen sein.

Praxisbeispiel: Ein Unternehmen speichert sensible Kundendaten verschlüsselt in einer Datenbank. Selbst wenn ein Hacker Zugriff auf die Datenbank erhält, bleiben die Daten unlesbar und damit geschützt.

Maßnahmen zur Sicherstellung der Vertraulichkeit:

2. Integrität

Integrität bezieht sich auf die Genauigkeit und Vollständigkeit von Informationen und die Sicherstellung, dass sie vor unbefugten Änderungen geschützt sind. Die Integrität von Informationen ist entscheidend für die Qualität und Zuverlässigkeit von Daten sowie für die Funktionsfähigkeit von Geschäftsprozessen, Entscheidungsfindung und Kommunikation.

Praxisbeispiel: Eine Bank nutzt digitale Signaturen und Protokolle zur Nachverfolgung jeder Änderung. Sobald eine Transaktion bearbeitet wird, wird die Änderung dokumentiert und gespeichert, sodass Manipulationen nachvollziehbar sind.

Maßnahmen zur Sicherstellung der Integrität:

3. Verfügbarkeit

Verfügbarkeit garantiert, dass Informationen und IT-Systeme jederzeit für autorisierte Nutzer zugänglich sind. Beispielsweise führt ein Serverausfall bei einem Online-Shop unmittelbar zu Umsatzeinbußen und Kundenunzufriedenheit. Unternehmen implementieren daher Redundanzen, regelmäßige Backups und Disaster-Recovery-Pläne, um die kontinuierliche Verfügbarkeit ihrer Systeme sicherzustellen.

Maßnahmen zur Sicherstellung der Verfügbarkeit:

Fazit

Zusammenfassend sind die drei Hauptziele der Informationssicherheit – Vertraulichkeit, Integrität und Verfügbarkeit – grundlegende Prinzipien, die Organisationen befolgen sollten, um ihre Informationen und Informationssysteme vor unbefugtem Zugriff, Missbrauch und Verlust zu schützen.

Durch die kontinuierliche Verbesserung von Sicherheitsmaßnahmen und die Förderung einer starken Sicherheitskultur können Unternehmen die Integrität ihrer Daten gewährleisten, die Privatsphäre der Betroffenen schützen und langfristig den Erfolg in der digitalen Welt sichern.

How To – So setzen Sie die drei Hauptziele der Informationssicherheit um

Die Umsetzung von Vertraulichkeit, Integrität und Verfügbarkeit erfordert ein strukturiertes Vorgehen. Die folgenden Schritte helfen dabei, die Schutzziele im Unternehmen praxisnah zu etablieren und nachhaltig zu verankern.

1️⃣ Analyse der Informationswerte (Assets)

Beginnen Sie mit einer Bestandsaufnahme Ihrer Informationswerte – dazu zählen Daten, Systeme, Anwendungen, Prozesse und Mitarbeiterwissen. Bewerten Sie deren Bedeutung nach Vertraulichkeit, Integrität und Verfügbarkeit. Diese Analyse bildet die Grundlage für Ihre Sicherheitsstrategie und Priorisierung.

2️⃣ Risiken identifizieren und bewerten

Führen Sie eine Risikobewertung durch, um Bedrohungen und Schwachstellen für Ihre Informationswerte zu erkennen. Beispiele: unbefugter Zugriff (Vertraulichkeit), Datenmanipulation (Integrität), Systemausfälle (Verfügbarkeit). Ordnen Sie Risiken nach Eintrittswahrscheinlichkeit und Auswirkung, um gezielt Gegenmaßnahmen zu planen.

3️⃣ Technische und organisatorische Maßnahmen definieren

Legen Sie konkrete Sicherheitsmaßnahmen fest, um Risiken zu minimieren. Dazu zählen Zugriffskontrollen, Verschlüsselung, Backups, Notfallpläne und Monitoring-Systeme. Ergänzen Sie diese durch organisatorische Regeln, z. B. Schulungen, Richtlinien und Verantwortlichkeiten.

4️⃣ Sicherheitskultur und Awareness fördern

Sensibilisieren Sie Ihre Mitarbeitenden regelmäßig für Informationssicherheit – etwa durch Awareness-Kampagnen, Phishing-Trainings und Workshops. Ein informierter Mitarbeiter ist die erste Verteidigungslinie gegen Sicherheitsvorfälle.

5️⃣ Überwachung, Audits & kontinuierliche Verbesserung

Führen Sie regelmäßige interne Audits durch, um die Wirksamkeit der Sicherheitsmaßnahmen zu prüfen. Nutzen Sie Kennzahlen und Reports, um Fortschritte zu messen. Arbeiten Sie nach dem PDCA-Zyklus (Plan – Do – Check – Act), um Ihre Informationssicherheit laufend zu optimieren.

Fazit

Informationssicherheit ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Mit einem klar strukturierten Vorgehen lassen sich die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit effektiv umsetzen und langfristig sichern. So entsteht ein Sicherheitsniveau, das Vertrauen schafft und Ihr Unternehmen resilient gegenüber Cyberrisiken macht.

FAQ – Die drei Hauptziele der Informationssicherheit

1. Was ist die CIA-Trias in der Informationssicherheit?

Die CIA-Trias steht für Confidentiality (Vertraulichkeit), Integrity (Integrität) und Availability (Verfügbarkeit). Sie beschreibt die drei Kernziele der Informationssicherheit und ist Grundlage jedes ISMS nach ISO 27001.

2. Warum sind Vertraulichkeit, Integrität und Verfügbarkeit so wichtig?

Ohne die drei Schutzziele kann Informationssicherheit nicht gewährleistet werden. Sie schützen sensible Daten, stellen die Genauigkeit und Vollständigkeit sicher und sorgen für die dauerhafte Nutzbarkeit von Systemen und Informationen.

3. Wie hängen die drei Ziele zusammen?

Die Ziele sind eng miteinander verknüpft. Eine Schwachstelle in einem Bereich kann den gesamten Sicherheitsverbund gefährden – etwa wenn ein Systemausfall (Verfügbarkeit) zu Datenverlust (Integrität) führt oder fehlende Zugriffsrechte (Vertraulichkeit) Manipulationen ermöglichen.

4. Welche Maßnahmen helfen, die Ziele zu erreichen?

Zu den wirksamsten Maßnahmen gehören Zugriffskontrollen, Verschlüsselung, Backups, Firewalls, regelmäßige Audits und Awareness-Schulungen für Mitarbeitende.

5. Welche Normen beruhen auf diesen Schutzzielen?

Die Normen ISO/IEC 27001 und ISO/IEC 27002 basieren auf der CIA-Trias. Sie operationalisieren die drei Ziele durch definierte Maßnahmen, Richtlinien und Prozesse im Rahmen eines Informationssicherheitsmanagementsystems (ISMS).

6. Wie kann der Erfolg der Maßnahmen gemessen werden?

Der Erfolg lässt sich durch Kennzahlen und regelmäßige Überprüfungen messen, z. B. Verfügbarkeitsraten (SLA), Anzahl von Sicherheitsvorfällen, Integritätsprüfungen oder Audit-Ergebnisse. Kontinuierliche Verbesserung nach dem PDCA-Zyklus ist dabei entscheidend.