Asset Management Schutz der Unternehmenswerte

Vermögenswerte systematisch schützen

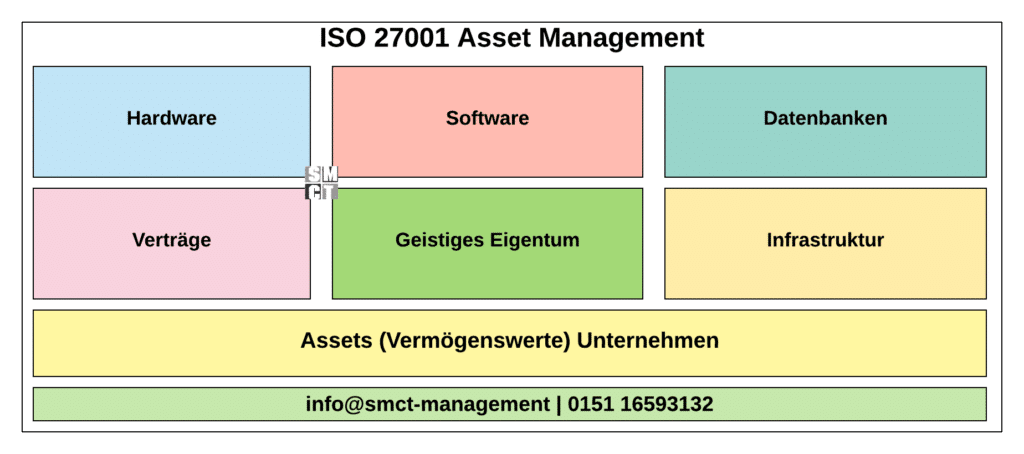

Assets sind alle Ressourcen, die für ein Unternehmen von zentraler Bedeutung sind. Im Rahmen der ISO 27001 umfasst Asset Management nicht nur physische Güter wie Server, Rechner oder Netzwerke, sondern auch immaterielle Werte wie Daten, Software, geistiges Eigentum, Markenrechte, Dokumentationen und das Know how der Mitarbeitenden.

Ziel des ISO 27001 Asset Managements ist es, alle relevanten Assets systematisch zu identifizieren, zu klassifizieren und mit geeigneten Sicherheitsmaßnahmen zu schützen. So wird sichergestellt, dass vertrauliche Informationen verfügbar, integer und geschützt bleiben, auch im Falle von Cyberangriffen, Fehlbedienungen oder Systemausfällen.

Kernelemente des Asset Managements nach ISO 27001

Identifizierung von Assets:

Alle relevanten Informationswerte müssen systematisch erfasst und dokumentiert werden. Dazu gehören Hardware, Software, Datenbanken, Netzwerke, Mitarbeitende, Dienstleister und physische Räumlichkeiten. Eine vollständige Sicht auf diese Werte ist die Grundlage jeder Risikobetrachtung.

Klassifizierung und Bewertung:

Jedes Asset wird nach Wichtigkeit, Schutzbedarf und den möglichen Folgen eines Verlustes bewertet. Üblicherweise dienen die Kriterien Vertraulichkeit, Integrität und Verfügbarkeit als Maßstab. Aus der Bewertung ergibt sich der Schutzbedarf und damit die notwendige Tiefe der Sicherheitsmaßnahmen.

Verantwortlichkeiten festlegen:

Für jedes Asset wird ein Asset Owner benannt, der für Schutz, Pflege und Überwachung verantwortlich ist. Diese klare Zuständigkeit schafft Transparenz und ist Voraussetzung, damit Maßnahmen tatsächlich umgesetzt und überprüft werden.

Schutzmaßnahmen und Kontrolle:

Auf Basis der Risikobewertung werden geeignete Maßnahmen wie Zugangskontrollen, Backup Strategien, Verschlüsselung, physischer Schutz oder Schulungen der Mitarbeitenden definiert. Kontrollen sollten nachvollziehbar zu Risiken und Assets zugeordnet werden können.

Dokumentation und Überwachung:

Alle Assets, ihre Klassifizierung und die zugehörigen Sicherheitsmaßnahmen werden in einem zentralen Asset Register dokumentiert. Regelmäßige Überprüfungen sichern Aktualität und Wirksamkeit der Maßnahmen und liefern gleichzeitig belastbare Nachweise für Audits.

Fazit warum Asset Management unverzichtbar ist

Ein effektives Asset Management nach ISO 27001 ist das Rückgrat jeder Informationssicherheitsstrategie. Es ermöglicht Organisationen, Risiken gezielt zu steuern und Schutzmaßnahmen am tatsächlichen Wert und an der Kritikalität ihrer Assets auszurichten. So werden Ressourcen effizient eingesetzt und Compliance Anforderungen zuverlässig erfüllt.

Beratung und Unterstützung durch SMCT MANAGEMENT

SMCT MANAGEMENT unterstützt Sie beim Aufbau eines strukturierten Asset Management Systems von der Inventarisierung und Klassifizierung bis hin zur Integration in Ihr Informationssicherheits Managementsystem. Gemeinsam schaffen wir Transparenz, Sicherheit und nachhaltige Compliance.

Kostenloses Erstgespräch anfragen:

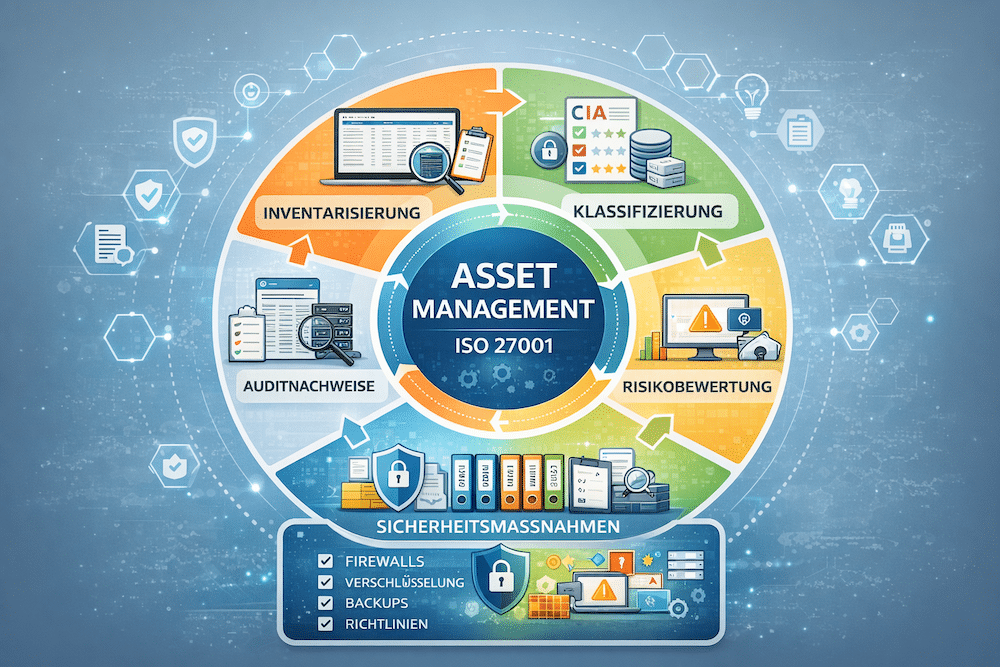

Anfrage per E Mail sendenAsset Management – Visualisierung

Asset Management Überblick

Die Grafik stellt das Asset Management nach ISO 27001 visuell dar und zeigt den Zusammenhang zwischen Informationswerten, Schutzbedarf, Risikomanagement und Sicherheitsmaßnahmen. Sie verdeutlicht, dass Asset Management nicht isoliert betrachtet wird, sondern als zentrales Bindeglied im Informationssicherheits-Managementsystem fungiert.

Asset Register nach ISO 27001

Strukturierte Übersicht über Informationswerte

Das Asset Register bildet das zentrale Verzeichnis aller Informationswerte im Sinne der ISO 27001. Es macht sichtbar, welche Assets existieren, wem sie gehören und wie kritisch sie sind. Damit ist es Ausgangspunkt für Risikoanalyse, Maßnahmenplanung und Auditnachweise.

Inhalte eines Asset Registers

Typische Attribute sind Bezeichnung, Kategorie, Standort, Eigentümer, Schutzbedarf sowie Verknüpfungen zu Anwendungen, Prozessen und Dienstleistern. Durch diese strukturierte Erfassung entsteht eine belastbare Grundlage für Schutzmaßnahmen und Verantwortlichkeiten.

Abgrenzung zu Inventarlisten

Ein Asset Register geht über eine einfache Inventarliste hinaus, da es nicht nur Besitz und Standort abbildet, sondern auch Bedeutung, Risiko und Schutzmaßnahmen. Damit wird der Bezug zur Informationssicherheit und zur ISO 27001 hergestellt.

Praxis Empfehlung

Für den Einstieg reicht eine einfache, aber konsistente Struktur, zum Beispiel in Excel oder Wiki. Wichtig ist, dass das Register gepflegt und für alle Beteiligten nachvollziehbar ist.

CIA Klassifizierung nach ISO 27001

Vertraulichkeit, Integrität und Verfügbarkeit bewerten

Die Bewertung von Vertraulichkeit, Integrität und Verfügbarkeit ist die Grundlage, um den Schutzbedarf von Assets zu bestimmen. Die sogenannte CIA Triade hilft, den Fokus der Sicherheitsmaßnahmen zielgerichtet auszurichten.

Vertraulichkeit

Bewertung, wie kritisch ein unbefugter Zugriff wäre und welche Folgen ein Verlust der Geheimhaltung hätte, etwa bei personenbezogenen Daten oder Geschäftsgeheimnissen.

Integrität

Bedeutung unveränderter und korrekter Informationen, zum Beispiel bei technischen Daten, Verträgen oder Steuerinformationen. Fehlerhafte oder manipulierte Daten können direkte operative und rechtliche Folgen haben.

Verfügbarkeit

Betrachtung der Folgen, wenn das Asset zeitweise oder dauerhaft nicht verfügbar ist, etwa bei Produktionssystemen, Portalen oder Kommunikationsdiensten. Die Bewertung beeinflusst Wiederanlaufziele und Prioritäten in Notfall- und Wiederherstellungsplanung.

Asset Management und Konfigurations Management

Abgrenzung zu CMDB und IT Service Management

Oft werden Asset Management und Configuration Management verwechselt. Beide ergänzen sich, haben aber unterschiedliche Schwerpunkte. Asset Management fokussiert Werte, Schutzbedarf und Risiken, Configuration Management technische Abhängigkeiten und Zustände.

Asset Sicht:

Werte bezogen, mit Fokus auf Eigentum, Schutzbedarf, Risiken, Kosten und Compliance Anforderungen.

Typische Inhalte:

Asset Owner, CIA Bewertung, Wiederanlaufanforderungen, Dienstleisterbezug, Nachweise für Audits.

Configuration Sicht:

Technische Sicht auf Komponenten, ihre Beziehungen und Versionen, häufig in Form einer CMDB im IT Service Management.

Typische Inhalte:

Konfigurationsobjekte, Abhängigkeiten, Versionsstände, Change Historie, technische Servicezuordnung.

Zusammenspiel im ISMS:

Das Asset Register liefert die Sicherheitsrelevanz, die CMDB die technischen Abhängigkeiten. Zusammen bilden sie eine solide Basis für Risikoanalysen und Change Prozesse.

Lebenszyklus von Assets im ISMS

Von der Beschaffung bis zur Entsorgung:

Assets begleiten die Organisation über mehrere Lebensphasen: von der Anschaffung über Betrieb und Änderung bis zur Ausmusterung. Jede Phase hat eigene Sicherheitsanforderungen.

Einführung:

Erfassung im Asset Register, Zuordnung von Eigentümer und Schutzbedarf, Integration in Sicherheitskonzepte.

Betrieb und Änderung:

Überwachung, Patchmanagement, Anpassung von Berechtigungen und regelmäßige Überprüfung von Risiken.

Ausmusterung:

Sichere Löschung, Entsorgung oder Archivierung, inklusive Dokumentation der Schritte im Informationssicherheits Managementsystem.

Asset Management und Risikomanagement nach ISO 27001

Verknüpfung von Informationswerten und Risiken:

Risiken lassen sich nur sinnvoll bewerten, wenn klar ist, welche Assets betroffen sind. Asset Management und Risikomanagement sind daher untrennbar miteinander verbunden.

Zuordnung von Risiken zu Assets:

Risiken werden auf Basis von Bedrohungen und Schwachstellen in Bezug auf konkrete Assets bewertet.

Priorisierung durch Schutzbedarf:

Schutzbedarfsklassen entscheiden darüber, welche Risiken zuerst behandelt werden und wo Maßnahmen den größten Effekt haben.

Risikobehandlung:

Auf Basis der Asset Risiken wird entschieden, ob Risiken akzeptiert, reduziert, vermieden oder übertragen werden.

Cloud Asset Management nach ISO 27001

Informationswerte in Cloud Plattformen erfassen:

Cloud Dienste wie Microsoft 365, Azure, AWS oder Google Cloud erweitern das klassische Asset Management um virtuelle Ressourcen und geteilte Verantwortlichkeiten.

Assets in der Cloud definieren:

Daten, virtuelle Maschinen, Konfigurationen und Identitäten werden als eigene Assets betrachtet und entsprechend bewertet.

Verantwortlichkeiten klären:

Shared Responsibility Modelle erfordern eine klare Trennung, welche Sicherheitsaufgaben beim Anbieter und welche beim Kunden liegen.

Transparenz durch Dokumentation:

Datenstandorte, Verschlüsselung, Zugriffe und Protokollierung müssen nachvollziehbar dokumentiert werden.

Asset Management für kleine und mittlere Unternehmen

Pragmatischer Start für kleinere Organisationen:

Auch kleinere Unternehmen können mit überschaubarem Aufwand ein wirksames Asset Management nach ISO 27001 aufbauen. Entscheidend ist ein schlanker, aber konsequenter Ansatz.

Einfacher Einstieg:

Start mit einer einfachen Liste der wichtigsten Server, Arbeitsplätze, Anwendungen und Datenbestände.

Rollen klar benennen:

Pro Bereich eine verantwortliche Person für Assets festlegen, zum Beispiel IT, Vertrieb und Produktion.

Rotation statt Perfektion:

Das Register mit der Zeit verfeinern, anstatt es von Anfang an zu komplex zu gestalten.

Rollen und Verantwortlichkeiten im Asset Management

Aufgaben von Asset Owner und weiteren Rollen:

Die ISO 27001 erwartet, dass Verantwortlichkeiten für Assets klar geregelt sind. Nur so kann sichergestellt werden, dass Schutzmaßnahmen tatsächlich umgesetzt werden.

Aufgaben eines Asset Owners:

Verantwortung für Schutzbedarf, Vollständigkeit der Informationen, Freigaben und Mitwirkung bei der Risikobewertung.

Abgrenzung zu Administratoren:

Administratoren betreuen technische Umsetzung, während Eigentümer die inhaltliche Verantwortung tragen.

Rollen im ISMS Kontext:

Zusammenarbeit von Asset Owner, Informationssicherheitsbeauftragtem und Management ist wesentlich für wirksame Sicherheitsentscheidungen.

Integration des Asset Managements in Unternehmensprozesse

Verknüpfung mit Incident, Change und Notfallmanagement:

Asset Management entfaltet seine Wirkung erst dann vollständig, wenn es eng mit anderen Prozessen des Informationssicherheits Managementsystems verknüpft ist.

Incident Management:

Vorfälle lassen sich schneller analysieren, wenn ersichtlich ist, welche Assets betroffen sind und welchen Schutzbedarf sie haben.

Change Management:

Änderungen an Systemen und Anwendungen sollten automatisiert eine Nachführung im Asset Register auslösen.

Notfallmanagement:

Kritische Assets sind Basis für Notfallpläne, Wiederanlaufstrategien und Business Continuity Konzepte.

DSGVO und Asset Management nach ISO 27001

Personenbezogene Daten als besondere Informationen:

Personenbezogene Daten unterliegen besonderen rechtlichen Anforderungen. Sie sind im Asset Management klar zu kennzeichnen und mit passenden Kontrollen zu schützen.

Verknüpfung mit dem Verzeichnis der Verarbeitungstätigkeiten:

Systeme, in denen personenbezogene Daten verarbeitet werden, sollten sowohl im Asset Register als auch im Verarbeitungsverzeichnis sichtbar sein.

Lösch und Aufbewahrungspflichten:

Informationen zu Aufbewahrungsfristen und Löschkonzepten ergeben sich aus Datenschutzanforderungen und beeinflussen den Lebenszyklus von Assets.

Schutzmaßnahmen:

Verschlüsselung, Zugriffsbeschränkungen und Protokollierung sind typische Maßnahmen für besonders schützenswerte Daten.

ISO 27001:2022 Kontrollen mit Bezug zum Asset Management

Aktualisierte Maßnahmen im Annex der Norm:

Die Ausgabe 2022 der ISO 27001 hat die Anzahl und Struktur der Kontrollen angepasst. Einige Maßnahmen haben direkten Bezug zu Informationswerten und deren Behandlung.

Inventarisierung von Informationen:

Aktualisierte Maßnahmen zur eindeutigen Erfassung und Klassifizierung von Informationswerten und deren Eigentümern.

Konfigurationsmanagement und Löschung:

Neue Kontrollen zur Verwaltung von Konfigurationen und zur sicheren Löschung von Informationen.

Überwachung und Protokollierung:

Maßnahmen zum Monitoring der Nutzung und Sicherheit von Assets zum Beispiel durch Protokollierung und Auswertung.

Vorlagen und Checklisten für das Asset Management

Schneller Einstieg mit strukturierten Hilfsmitteln:

Vorlagen und Checklisten erleichtern den Einstieg in das Asset Management nach ISO 27001 und helfen, nichts Wichtiges zu vergessen.

Asset Register Vorlage:

Tabellenstruktur mit Feldern für Bezeichnung, Kategorie, Eigentümer, Standort, Schutzbedarf und Verknüpfungen.

CIA Bewertungsschema:

Vorlage für einheitliche Bewertung von Vertraulichkeit, Integrität und Verfügbarkeit.

Checkliste für Reviews:

Prüfpunkte für regelmäßige Aktualisierung und Kontrolle der Vollständigkeit des Registers.

PDFs zur ISO 27001

Ihre Sicherheitslösung für die digitale Zukunft

Vollumfängliche Checkliste zur aktuellen ISO 27001:2022

Typische Schwachstellen frühzeitig erkennen

Häufige Fehler im Umgang mit Informationswerten

Viele Organisationen machen ähnliche Fehler im Umgang mit ihren Informationswerten. Diese lassen sich mit etwas Struktur und Bewusstsein leicht vermeiden.

Unklare Verantwortlichkeiten:

Assets sind erfasst, aber es gibt keinen benannten Eigentümer oder Stellvertreter, der sich verantwortlich fühlt.

Cloud und IoT Assets nicht berücksichtigt:

Virtuelle Dienste, mobile Geräte oder vernetzte Systeme werden oft nicht vollständig erfasst.

Entsorgung nicht dokumentiert:

Altgeräte oder Datenträger werden entsorgt, ohne dass die Löschung nachvollziehbar dokumentiert ist.

Asset Management in IT, Automotive und kritischer Infrastruktur

Bedeutung von Asset Management in regulierten Branchen

Je nach Branche unterliegen Unternehmen zusätzlichen Anforderungen an Verfügbarkeit, Nachweisführung und regulatorische Kontrolle. Asset Management unterstützt die Erfüllung dieser Vorgaben.

IT Dienstleister:

Hohe Anforderungen an Verfügbarkeit und Vertraulichkeit, Multi Tenant Umgebungen und strenge Kundenanforderungen.

Automotive Umgebung:

Verknüpfung mit TISAX Anforderungen, komplexe Lieferketten, Entwicklungs und Produktionssysteme mit hoher Kritikalität.

Kritische Infrastruktur:

Erhöhte Resilienzanforderungen, umfangreiche Prüfpflichten, Notfallkonzepte und enges Zusammenspiel mit regulatorischen Vorgaben und Behörden.

Wofür werden Assets gebraucht

Assets als Grundlage aller Sicherheitsentscheidungen

In einem Managementsystem für Informationssicherheit nach ISO 27001 sind Assets die Grundlage aller Sicherheitsentscheidungen. Sie werden benötigt, um den Schutzbedarf des Unternehmens gezielt zu bestimmen. Nur wenn bekannt ist, welche Ressourcen vorhanden sind und wie kritisch sie für die Organisation sind, können passende Sicherheitsmaßnahmen entwickelt und umgesetzt werden.

Assets sind zudem essenziell für ein strukturiertes Risikomanagement. Risiken lassen sich nur bewerten, wenn klar ist, welche Werte bedroht werden und welche Auswirkungen ein Verlust, eine Manipulation oder ein Ausfall hätte. Ein geordnetes Asset Management schafft damit die Basis für alle strategischen Sicherheitsentscheidungen.

Identifikation und Klassifizierung von Assets

Der erste Schritt ist eine vollständige Bestandsaufnahme aller Ressourcen, sowohl physischer als auch digitaler Art. Dazu gehören Server, Laptops, Netzwerke, Datenbanken, Anwendungen, Dokumente, Verträge, geistiges Eigentum und auch immaterielle Werte wie Reputation.

Im Anschluss erfolgt die Klassifizierung anhand der Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit. So entsteht eine Priorisierung, mit der Schutzmaßnahmen effizient geplant und Ressourcen gezielt eingesetzt werden können.

Nutzung von Assets in der Praxis

Nach Identifikation und Klassifizierung erfolgt die Risikobewertung. Hierbei wird analysiert, welche Bedrohungen wie Cyberangriffe, physische Schäden oder menschliche Fehler die Assets gefährden und wie hoch die Auswirkungen wären.

Auf dieser Basis werden technische, organisatorische und personelle Maßnahmen definiert, zum Beispiel Firewalls, Antiviren Software, Zugriffskonzepte, Backups, Notfallpläne sowie Schulungen und Awareness Maßnahmen.

Verbindung zwischen Asset Management und Risikomanagement

Asset Management steht im Zentrum des risikobasierten Ansatzes der ISO 27001. Ohne klar definierte Assets lassen sich weder Risiken sehen noch angemessen behandeln. Die Risikobewertung identifiziert Bedrohungen und Schwachstellen in Bezug auf Assets.

Die Risikobehandlung entscheidet, ob Risiken akzeptiert, reduziert, vermieden oder geteilt werden, zum Beispiel durch Versicherungen. Rollen wie Asset Owner, Informationssicherheitsbeauftragter und Management tragen gemeinsam Verantwortung für Schutzmaßnahmen und Entscheidungen.

Rechtliche Anforderungen und Bezug zum Annex der ISO 27001

Asset Management unterstützt Unternehmen bei der Einhaltung gesetzlicher Vorgaben wie Datenschutzrecht, Lizenz und Vertragsmanagement sowie branchenspezifischer Vorschriften.

Im Annex der ISO 27001 finden sich Maßnahmen, die direkt auf Asset Management Bezug nehmen, etwa Asset Inventarisierung, Zugriffskontrolle, Kryptografie, physische Sicherheit und Protokollierung. Sie verlangen laufendes Monitoring und lückenlose Dokumentation der Schutzmaßnahmen.

Trends in Cloud, IoT und Automatisierung

Mit Cloud Diensten, vernetzten Geräten und automatisierten Systemen verändert sich das Asset Management. Virtuelle Ressourcen, Container, IoT Geräte und künstliche Intelligenz werden zu eigenständigen Assets, die erfasst, bewertet und überwacht werden müssen.

Unternehmen passen ihre Sicherheitsstrategien laufend an, um den Chancen und Risiken dieser Technologien gerecht zu werden. Ein modernes Asset Management ist daher dynamisch, datengetrieben und eng mit dem Monitoring, Reporting und Lebenszyklus Management der Unternehmenswerte verknüpft.

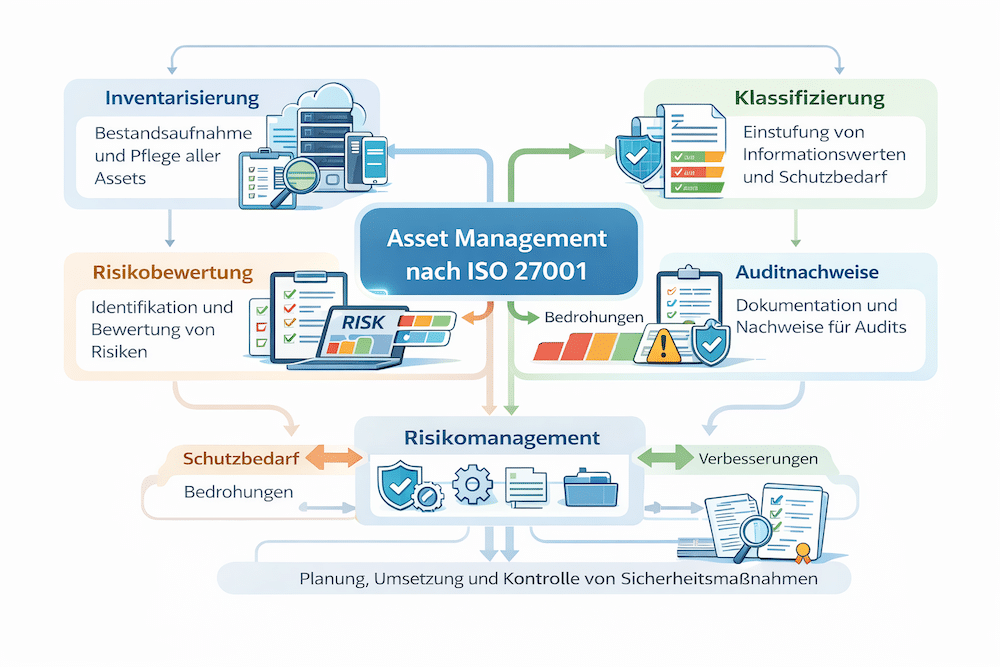

Asset Management nach ISO 27001 – Übersicht

Asset Management im Informationssicherheits Managementsystem

Die Abbildung visualisiert das Asset Management nach ISO 27001 als zentrales Element des Informationssicherheits Managementsystems. Sie zeigt, wie Informationswerte identifiziert, klassifiziert und über ihren Lebenszyklus hinweg mit Risikomanagement, Schutzbedarf und Sicherheitsmaßnahmen verknüpft werden. Dadurch wird nachvollziehbar, warum ein gepflegtes Asset Register die Grundlage für Auditfähigkeit und wirksame Informationssicherheit bildet.

Auszug Vermögenswerte – Beispiel einer Asset-Inventarliste

Die folgende Tabelle zeigt einen exemplarischen Auszug aus einem Asset-Inventar gemäß ISO 27001. Diese Übersicht dient als Grundlage für Risikoanalysen, Schutzmaßnahmen und regelmäßige Überprüfungen im Rahmen des ISMS.

| Asset-ID | Beschreibung | Asset-Typ | Owner | Klassifizierung | Standort | Kritikalität | Lebenszyklus | Bemerkungen |

|---|---|---|---|---|---|---|---|---|

| A-001 | Server „HR-Daten“ | IT-System (Server) | IT-Leiter / HR-Abteilung | Vertraulich | Rechenzentrum A | Hoch (Personaldaten) | Anschaffung 2020, Austausch 2025 | Tägliches Backup |

| A-002 | Vertragsdokumente | Dokumente (physisch) | Rechtsabteilung | Intern | Archivraum B | Mittel (Rechtliche Relevanz) | Archivierung 10 Jahre, danach Vernichtung | Lizenz jährlich erneuern |

| A-003 | CRM-Software | Software / Lizenz | Vertriebsleitung | Intern | Cloud-Anbieter | Hoch (Kundendaten) | Lizenz jährlich erneuern | Zugriff über VPN |

Beschreibung der Felder in der Inventarliste

Zukünftige Entwicklungen im Asset Management

Digitalisierung und neue Technologien als Treiber des Asset Managements

Die fortschreitende Digitalisierung und der zunehmende Einsatz moderner Technologien verändern das Asset Management nachhaltig. Unternehmen müssen ihre Sicherheitsstrategien laufend anpassen, um neuen Bedrohungen, aber auch neuen Chancen durch Cloud Computing, vernetzte Geräte und automatisierte Analysen gerecht zu werden.

Cloud Dienste als dynamische Informationswerte

Mit der wachsenden Nutzung von Cloud Services zum Beispiel Azure, AWS oder Google Cloud entstehen neue Herausforderungen im Asset Management. Unternehmen müssen klären, wer Eigentümer der Daten ist, wo Daten gespeichert werden und welche Sicherheitsmaßnahmen der Anbieter tatsächlich erfüllt. Verschlüsselung, Zugriffskontrolle und Auditierbarkeit werden zu zentralen Kriterien.

Virtuelle Maschinen, Container und dynamisch skalierbare Umgebungen erschweren die Zuordnung von Assets und erfordern eine regelmäßige Inventarisierung und Dokumentation.

Internet of Things und vernetzte Geräte

Mit dem Einsatz vernetzter Geräte in Produktion, Logistik oder Gebäudetechnik wächst die Anzahl potenzieller Einfallstore. Jedes Gerät wird zum eigenständigen Asset, das eindeutig identifiziert, regelmäßig aktualisiert und überwacht werden muss.

Der Fokus liegt auf Lebenszyklus Management, Sicherheitsupdates und Zertifikaten für IoT Komponenten, um Manipulationen und Datenlecks zu verhindern.

Automatisierung und künstliche Intelligenz im Asset Management

Automatisierte Analysesysteme und künstliche Intelligenz gewinnen an Bedeutung bei der Erkennung von Sicherheitsvorfällen. Sie können große Datenmengen aus Netzwerken und Systemen in Echtzeit auswerten, Auffälligkeiten identifizieren und Gegenmaßnahmen vorschlagen.

Im Kontext von ISO 27001 verbessern sie Monitoring, Reporting und Transparenz über den gesamten Lebenszyklus von Informationswerten von der Erfassung bis zur Außerbetriebnahme.

Fazit: Entwicklung hin zu einem dynamischen Asset Management

Das Asset Management nach ISO 27001 entwickelt sich von der reinen Bestandsverwaltung hin zu einem dynamischen, datengetriebenen Prozess. Unternehmen, die moderne Technologien wie Cloud, IoT und automatisierte Analysen frühzeitig integrieren, schaffen nicht nur mehr Sicherheit, sondern auch Effizienz und Wettbewerbsvorteile.

Asset Management nach ISO 27001 – Visualisierung

Asset Management im Informationssicherheits-Managementsystem

Die Abbildung stellt das Asset Management nach ISO 27001 grafisch dar und zeigt die zentrale Rolle der Identifikation, Klassifizierung und Bewertung von Informationswerten. Sie verdeutlicht, wie Asset Register, Schutzbedarf, Risikomanagement und Maßnahmen logisch miteinander verknüpft sind und als Grundlage für Auditfähigkeit und kontinuierliche Verbesserung dienen.

Fazit: Erfolgreiches ISO 27001 Asset Management

Strukturiertes Asset Management als Schlüssel zum wirksamen ISMS

Mit einem strukturierten Ansatz für das Asset Management lassen sich Unternehmenswerte im Sinne der ISO 27001 erfassen, bewerten und wirksam schützen. Ein regelmäßig gepflegtes und überprüftes Asset Register ist dabei ein zentraler Baustein, um das Informationssicherheits Managementsystem aktuell zu halten und kontinuierlich zu verbessern.

Fundament des Informationssicherheits Managementsystems

Ein effektives Asset Management bildet die Grundlage für ein erfolgreiches Informationssicherheits Managementsystem. Durch klare Strukturierung und Dokumentation der Assets können Risiken frühzeitig erkannt und passende Maßnahmen gezielt umgesetzt werden.

Transparenz, Risikosteuerung und Vorfallbehandlung

Strukturierte Informationen zu Assets ermöglichen es, Risiken nachvollziehbar zu bewerten und Sicherheitsmaßnahmen am tatsächlichen Wert und an der Kritikalität auszurichten. Im Ereignisfall können Vorfälle zielgerichtet analysiert und Maßnahmen schneller eingeleitet werden.

Stärkung von Vertrauen und Compliance

Ein systematisches Vorgehen bei Identifizierung und Klassifizierung von Assets trägt entscheidend zur Sicherung des Unternehmenswertes bei. Es stärkt das Vertrauen von Kunden, Geschäftspartnern und Aufsichtsbehörden und unterstützt bei der Erfüllung von Compliance Anforderungen.

Kontinuierliche Verbesserung durch regelmäßige Reviews

Regelmäßige Überprüfungen und Aktualisierungen der Asset Liste stellen sicher, dass das Sicherheitsniveau fortlaufend verbessert und an neue technische oder organisatorische Entwicklungen angepasst wird. Asset Management ist damit ein dauerhafter Prozess und kein einmaliges Projekt.

FAQ zum Asset Management nach ISO 27001

1 Warum ist ein Asset Register für ISO 27001 so wichtig

Das Asset Register ist die Basis für Risikoanalysen und Sicherheitsmaßnahmen. Nur wenn bekannt ist, welche Werte existieren, wem sie gehören und wie kritisch sie sind, lassen sich Risiken bewerten und geeignete Kontrollen gezielt planen.

2 Wie detailliert muss ein Asset im Register beschrieben sein

Die Beschreibung sollte so konkret sein, dass das Asset eindeutig identifiziert und einem Verantwortlichen zugeordnet werden kann. Typische Angaben sind Name, Kategorie, Standort, Eigentümer, Schutzbedarf und Verknüpfungen zu Systemen oder Prozessen. Übertrieben technische Detailtiefe ist in der Regel nicht nötig.

3 Wie oft sollte das Asset Register aktualisiert werden

Empfohlen ist eine regelmäßige Überprüfung mindestens einmal jährlich sowie anlassbezogen bei relevanten Änderungen, zum Beispiel bei neuen Systemen, Migrationen, Entsorgungen oder größeren organisatorischen Anpassungen. Das Register sollte immer den aktuellen Stand der Informationswerte widerspiegeln.

4 Müssen auch Cloud Dienste und IoT Geräte als Assets erfasst werden

Ja, Cloud Dienste, virtuelle Ressourcen und vernetzte Geräte gelten als eigenständige Informationswerte. Sie sollten mit ihren Rollen, Verantwortlichkeiten, Datenflüssen und relevanten Sicherheitsanforderungen im Asset Register dokumentiert werden, da sie direkte Auswirkungen auf das Risiko der Organisation haben.

5 Welche Rolle spielt der Asset Owner im ISO 27001 Asset Management

Der Asset Owner trägt die Verantwortung dafür, dass sein Asset angemessen geschützt, gepflegt und überwacht wird. Er unterstützt bei der Schutzbedarfsbestimmung, der Risikobewertung und der Auswahl passender Maßnahmen und ist zentrale Ansprechperson im Falle von Vorfällen oder Änderungen.

Erstgespräch vereinbaren

Sie möchten mehr über unsere Leistungen erfahren oder ein individuelles Angebot erhalten?

Vereinbaren Sie jetzt Ihr unverbindliches Erstgespräch.

Verwandte Themen – ISO 27001

Sie möchten mehr zur ISO 27001 Zertifizierung erfahren? Hier finden Sie unser zentrales Angebot und weiterführende Beiträge: